CloudFlare разработала новую технологию, которая скрывает просматриваемые вами веб-сайты!

Задумывались ли вы когда-нибудь, что когда вы посещаете веб-сайт XXXHub поздно ночью, пакеты сетевых данных, отправленные вашим компьютером/мобильным телефоном, перехватываются кем-то в узле в середине сети, таким образом зная, что вы посетили XXXHub.

Вы можете сказать, что теперь, когда используется HTTPS, весь онлайн-контент зашифрован и не виден другим.

Но чего вы можете не знать, так это того, что даже если используется HTTPS, передаваемый контент только шифруется, но все равно можно узнать, какой веб-сайт вы просматриваете.

Есть два способа узнать, какой сайт вы посещаете.

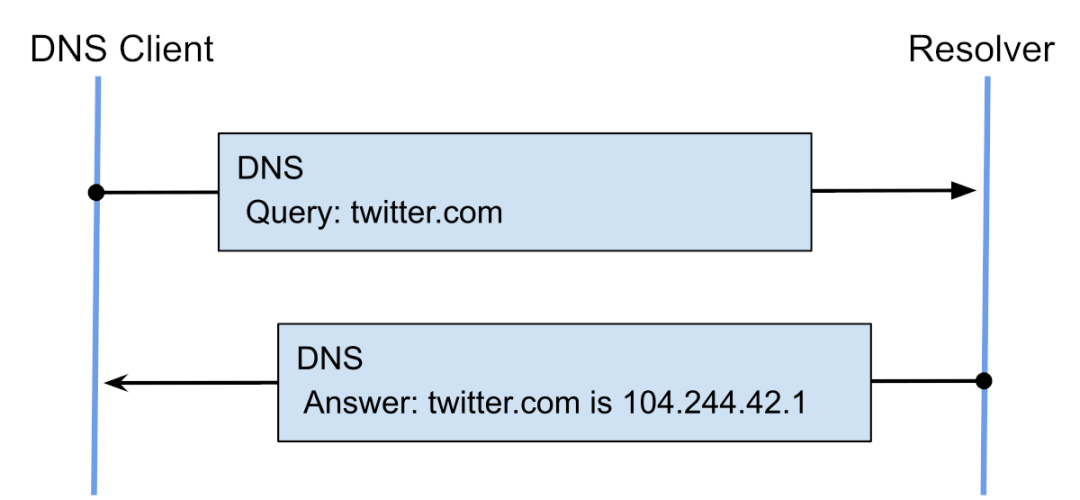

Способ 1: DNS

Прежде чем официально получить доступ к веб-сайту, обычно происходит процесс разрешения доменного имени для преобразования доменного имени XXXHub в IP-адрес для последующей связи, и этот процесс обычно не шифруется. Поэтому, когда я вижу, что вы запросили поведение DNS для XXXHub, я знаю, что в следующий раз вы собираетесь просмотреть этот веб-сайт.

Чтобы избежать обнаружения поведения Интернета через DNS, в настоящее время существует два относительно зрелых решения, а именно DNS через TLS (сокращенно DoT) и DNS через HTTPS (сокращенно DoH).

DoT похож на HTTPS, изменяя процесс разрешения DNS с исходной передачи открытого текста UDP на соединение TLS на основе TCP, тем самым скрывая содержимое запросов и ответов DNS.

DoH легче понять. Он напрямую выполняет операцию разрешения доменного имени через HTTPS вместо использования традиционных сообщений DNS, но для получения результатов использует GET/POST.

Подробную информацию о двух вышеупомянутых технологиях можно найти в последних документах RFC:

DoT: https://datatracker.ietf.org/doc/html/rfc7858 DoH: https://datatracker.ietf.org/doc/html/rfc8484

Способ 2: SNI для HTTPS

Многие люди могут знать о DNS, но немногие знают о SNI.

HTTPS на самом деле представляет собой HTTP+TLS/SSL. Перед передачей гипертекста HTTP происходит процесс установления связи TLS/SSL для обмена секретными ключами для шифрования последующего контента.

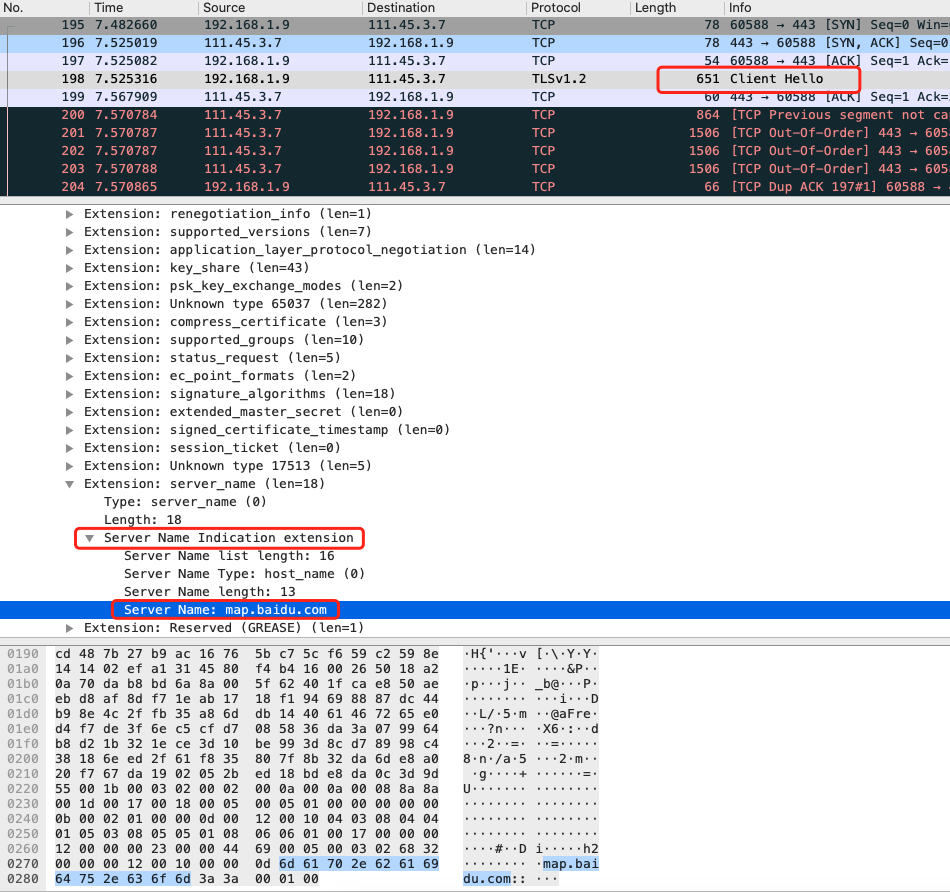

На этом этапе установления связи будет показано, какой веб-сайт вы посещаете. Например, я подключаюсь к Baidu Maps через HTTPS и использую Wireshark, чтобы получить пакет, и вижу:

Видите ли, в первом пакете TLS-рукопожатия — Client Hello, выдается какой сайт вы хотите посетить!

Это SNI, полное имя — «Индикация имени сервера». Клиент использует его, чтобы указать, какое доменное имя он хочет запросить.

Зачем здесь это поле?

Представьте, что у вас есть два доменных имени, a.com и b.com, и два файла сертификата, A и B, которые были выданы соответственно. Эти два доменных имени разрешены для одного и того же облачного сервера и имеют один и тот же IP-адрес. Это вполне возможно. Теперь есть HTTPS-соединение. Если не указано доменное имя, которое он хочет запросить, как сервер узнает, какой сертификат вернуть браузеру? Если сертификат неправильный, связь не будет продолжена.

Но этот парень из SNI продаст информацию о веб-сайте, который вы хотите посетить.

Есть ли способ скрыть это, чтобы никто об этом не узнал?

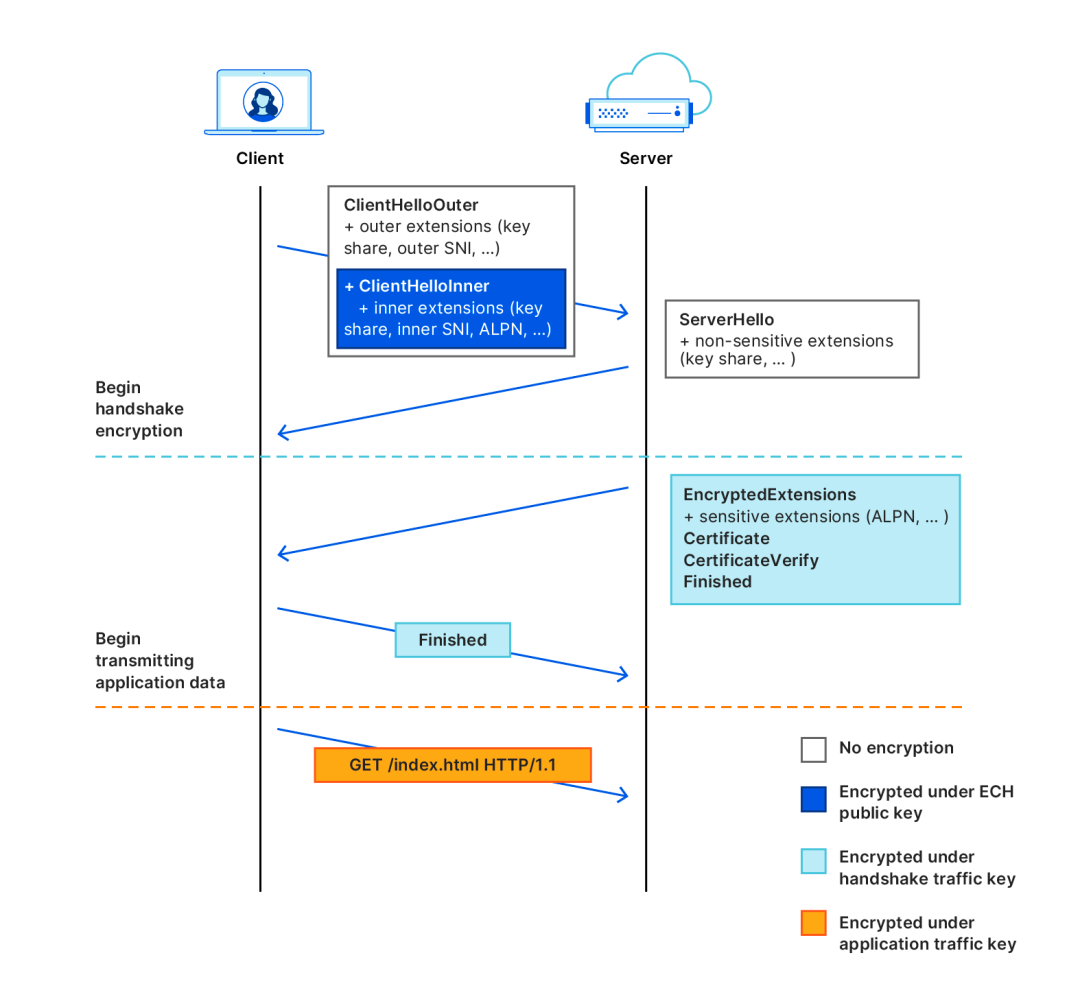

Именно об этом главном герое мы и поговорим сегодня: CloudFlare разработала новую технологию — Encrypted Client Hello, или сокращенно ECH.

Как видно из полного английского названия, он шифрует сообщение Client Hello при рукопожатии TLS!

Как это делается?

На самом деле это несложно сказать. Он разделяет исходное сообщение Client Hello на две части. Одна называется внешним SNI и содержит неконфиденциальную информацию (например, номер версии TLS), а другая — внутренним SNI, которая содержит конфиденциальную информацию, например доменное имя сайта здесь.

Затем такой запрос отправляется на сайт cloudflare-ech.com, который его расшифровывает. Внешний мир увидит только то, что вы посещаете Cloudflare, но не ваш истинный пункт назначения.

Звучит немного сложно, но на самом деле это похоже на прокси. Cloudflare играет роль прокси. Вы сообщаете ему адрес веб-сайта, который хотите посетить, и он завершает последующую связь.

Я видел эту новость на Weibo о магнате ИТ-технологий Жуане Ифэне. В разделе комментариев есть разные мнения по поводу этой технологии.

Некоторые настроены скептически:

Некоторые люди подтверждают его положительные эффекты:

Появился еще один комментарий:

Разве это не эквивалентно этому?

Теперь есть DoT/DoH для защиты процесса DNS-запроса, ECH для сокрытия веб-сайта, который вы хотите посетить, и HTTPS для шифрования передаваемого вами веб-контента. Он действительно защищает весь процесс, а другие узлы в сети теоретически никогда не могут быть защищены. снова видел. Что ты делал в Интернете?

Заметьте, я говорю об узлах в сети. Если терминал заглох, то это еще зря.

Что вы думаете об этой технологии? Есть ли практическое значение?

Рекомендовано в прошлом

Неразрушающее увеличение изображений одним щелчком мыши, чтобы сделать их более четкими артефактами искусственного интеллекта, включая руководства по установке и использованию.

Копикодер: этот инструмент отлично работает с Cursor, Bolt и V0! Предоставьте более качественные подсказки для разработки интерфейса (создание навигационного веб-сайта с использованием искусственного интеллекта).

Новый бесплатный RooCline превосходит Cline v3.1? ! Быстрее, умнее и лучше вилка Cline! (Независимое программирование AI, порог 0)

Разработав более 10 проектов с помощью Cursor, я собрал 10 примеров и 60 подсказок.

Я потратил 72 часа на изучение курсорных агентов, и вот неоспоримые факты, которыми я должен поделиться!

Идеальная интеграция Cursor и DeepSeek API

DeepSeek V3 снижает затраты на обучение больших моделей

Артефакт, увеличивающий количество очков: на основе улучшения характеристик препятствия малым целям Yolov8 (SEAM, MultiSEAM).

DeepSeek V3 раскручивался уже три дня. Сегодня я попробовал самопровозглашенную модель «ChatGPT».

Open Devin — инженер-программист искусственного интеллекта с открытым исходным кодом, который меньше программирует и больше создает.

Эксклюзивное оригинальное улучшение YOLOv8: собственная разработка SPPF | SPPF сочетается с воспринимаемой большой сверткой ядра UniRepLK, а свертка с большим ядром + без расширения улучшает восприимчивое поле

Популярное и подробное объяснение DeepSeek-V3: от его появления до преимуществ и сравнения с GPT-4o.

9 основных словесных инструкций по доработке академических работ с помощью ChatGPT, эффективных и практичных, которые стоит собрать

Вызовите deepseek в vscode для реализации программирования с помощью искусственного интеллекта.

Познакомьтесь с принципами сверточных нейронных сетей (CNN) в одной статье (суперподробно)

50,3 тыс. звезд! Immich: автономное решение для резервного копирования фотографий и видео, которое экономит деньги и избавляет от беспокойства.

Cloud Native|Практика: установка Dashbaord для K8s, графика неплохая

Краткий обзор статьи — использование синтетических данных при обучении больших моделей и оптимизации производительности

MiniPerplx: новая поисковая система искусственного интеллекта с открытым исходным кодом, спонсируемая xAI и Vercel.

Конструкция сервиса Synology Drive сочетает проникновение в интрасеть и синхронизацию папок заметок Obsidian в облаке.

Центр конфигурации————Накос

Начинаем с нуля при разработке в облаке Copilot: начать разработку с минимальным использованием кода стало проще

[Серия Docker] Docker создает мультиплатформенные образы: практика архитектуры Arm64

Обновление новых возможностей coze | Я использовал coze для создания апплета помощника по исправлению домашних заданий по математике

Советы по развертыванию Nginx: практическое создание статических веб-сайтов на облачных серверах

Feiniu fnos использует Docker для развертывания личного блокнота Notepad

Сверточная нейронная сеть VGG реализует классификацию изображений Cifar10 — практический опыт Pytorch

Начало работы с EdgeonePages — новым недорогим решением для хостинга веб-сайтов

[Зона легкого облачного игрового сервера] Управление игровыми архивами