Что касается уязвимости утечки конфиденциальной информации MinIO, обнаруженной несколько дней назад, мы поделимся двумя методами сканирования.

Риск уязвимости

Описание уязвимости

В конфигурации режима кластера некоторые интерфейсы MinIO возвращают всю информацию о переменных среды (включая MINIO_SECRET_KEY и MINIO_ROOT_PASSWORD) из-за неправильной обработки информации, что приводит к уязвимости утечки конфиденциальной информации, чтобы управлять MinIO через полученную ключевую информацию о конфигурации. .

Эта уязвимость затрагивает только MinIO, если он настроен в режиме кластера. Для использования этой уязвимости не требуется аутентификация пользователей. Официальные лица рекомендуют всем пользователям, использующим конфигурацию режима кластера, как можно скорее.

сфера влияния

MinIO RELEASE.2019-12-17T23-16-33Z <= MinIO Version < MinIO RELEASE.2023-03-20T20-16-18Z

официальная информация

20 марта MinIO официально выпустила исправление безопасности, исправляющее уязвимость утечки конфиденциальной информации CVE-2023-28432:

https://github.com/minio/minio/security/advisories/GHSA-6xvq-wj2x-3h3q

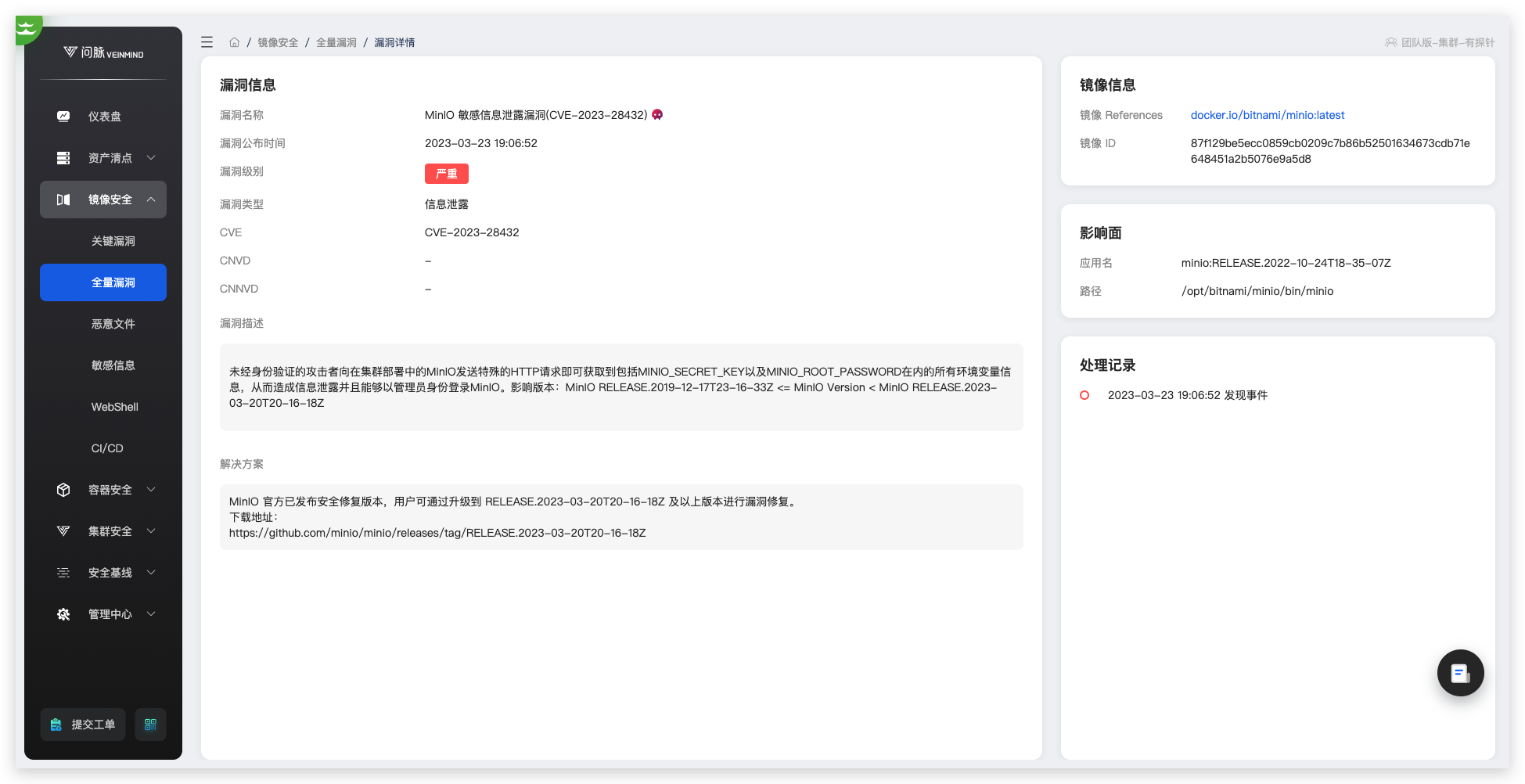

Первый метод сканирования: Платформа безопасности Muyun Cloud Native Security

бесплатно использовать

Платформа безопасности Muyun Cloud Native: https://rivers.chaitin.cn/promotion=1e07cd415fe5eee58c14550c8452914e

Обнаружить скриншот

В дополнение к версии SaaS также предоставляется более безопасная и частная версия для частного развертывания.

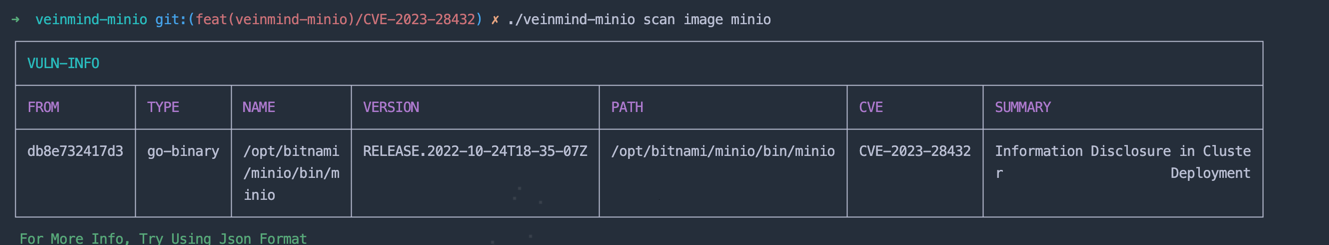

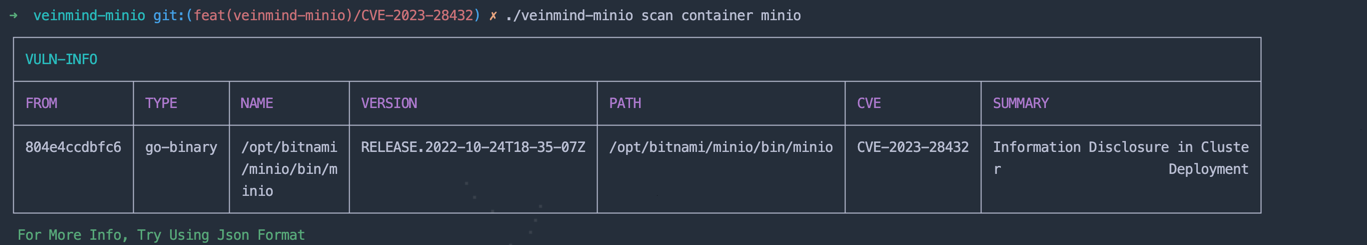

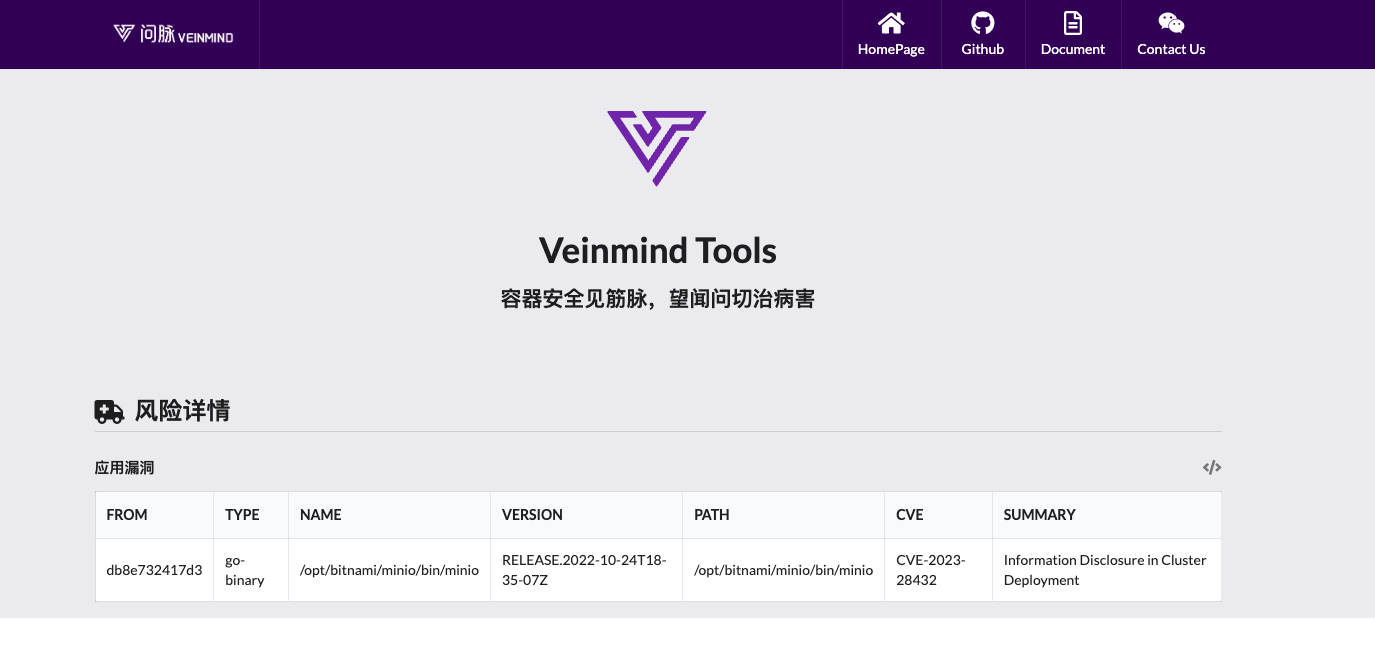

Второй метод сканирования: инструменты импульсного запроса (инструменты с открытым исходным кодом).

veinmind-minio 基于Спросите импульсный двигатель,Быстро идентифицировать и обнаружить Изображение/контейнер Существует ли он в CVE-2023-28432 лазейки.

- Быстро сканируйте контейнеры/образы на наличие рисков minio CVE-2023-28432.

- Поддерживает вывод нескольких форматов отчетов, таких как JSON/CLI/HTML.

Адрес с открытым исходным кодом

https://github.com/chaitin/veinmind-tools/tree/master/plugins/go/veinmind-minio

Использовать команду

- Укажите имя изображения или идентификатор изображения и отсканируйте. (Соответствующее изображение должно существовать локально).

./veinmind-minio scan [image/container]

- Укажите имя контейнера или идентификатор контейнера и выполните сканирование.

./veinmind-minio scan container [containerID/containerName]

совместимость:

- linux/amd64

- linux/386

- linux/arm64

- linux/arm

Неразрушающее увеличение изображений одним щелчком мыши, чтобы сделать их более четкими артефактами искусственного интеллекта, включая руководства по установке и использованию.

Копикодер: этот инструмент отлично работает с Cursor, Bolt и V0! Предоставьте более качественные подсказки для разработки интерфейса (создание навигационного веб-сайта с использованием искусственного интеллекта).

Новый бесплатный RooCline превосходит Cline v3.1? ! Быстрее, умнее и лучше вилка Cline! (Независимое программирование AI, порог 0)

Разработав более 10 проектов с помощью Cursor, я собрал 10 примеров и 60 подсказок.

Я потратил 72 часа на изучение курсорных агентов, и вот неоспоримые факты, которыми я должен поделиться!

Идеальная интеграция Cursor и DeepSeek API

DeepSeek V3 снижает затраты на обучение больших моделей

Артефакт, увеличивающий количество очков: на основе улучшения характеристик препятствия малым целям Yolov8 (SEAM, MultiSEAM).

DeepSeek V3 раскручивался уже три дня. Сегодня я попробовал самопровозглашенную модель «ChatGPT».

Open Devin — инженер-программист искусственного интеллекта с открытым исходным кодом, который меньше программирует и больше создает.

Эксклюзивное оригинальное улучшение YOLOv8: собственная разработка SPPF | SPPF сочетается с воспринимаемой большой сверткой ядра UniRepLK, а свертка с большим ядром + без расширения улучшает восприимчивое поле

Популярное и подробное объяснение DeepSeek-V3: от его появления до преимуществ и сравнения с GPT-4o.

9 основных словесных инструкций по доработке академических работ с помощью ChatGPT, эффективных и практичных, которые стоит собрать

Вызовите deepseek в vscode для реализации программирования с помощью искусственного интеллекта.

Познакомьтесь с принципами сверточных нейронных сетей (CNN) в одной статье (суперподробно)

50,3 тыс. звезд! Immich: автономное решение для резервного копирования фотографий и видео, которое экономит деньги и избавляет от беспокойства.

Cloud Native|Практика: установка Dashbaord для K8s, графика неплохая

Краткий обзор статьи — использование синтетических данных при обучении больших моделей и оптимизации производительности

MiniPerplx: новая поисковая система искусственного интеллекта с открытым исходным кодом, спонсируемая xAI и Vercel.

Конструкция сервиса Synology Drive сочетает проникновение в интрасеть и синхронизацию папок заметок Obsidian в облаке.

Центр конфигурации————Накос

Начинаем с нуля при разработке в облаке Copilot: начать разработку с минимальным использованием кода стало проще

[Серия Docker] Docker создает мультиплатформенные образы: практика архитектуры Arm64

Обновление новых возможностей coze | Я использовал coze для создания апплета помощника по исправлению домашних заданий по математике

Советы по развертыванию Nginx: практическое создание статических веб-сайтов на облачных серверах

Feiniu fnos использует Docker для развертывания личного блокнота Notepad

Сверточная нейронная сеть VGG реализует классификацию изображений Cifar10 — практический опыт Pytorch

Начало работы с EdgeonePages — новым недорогим решением для хостинга веб-сайтов

[Зона легкого облачного игрового сервера] Управление игровыми архивами