Что касается eduSRC-1 (утечка информации + слабый пароль)

В этой статье разбираются некоторые уязвимости, обнаруженные edusrc, снижается чувствительность к случаям и выводятся в статьи. Она не включает процесс дела 0DAY/BYPASS и только объясняет идеи и методы анализа.

Поиск взаимодействует с утечкой слабых паролей

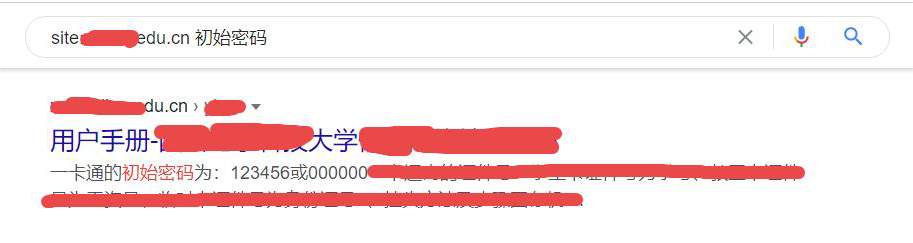

Как правило, инструкции по правилам входа в систему есть в системе или в статьях. Соответствующие руководства пользователя и документацию можно получить с помощью синтаксиса поисковых систем или уведомлений на официальных сайтах различных школьных отделов, домашней страницы системы входа и т. д., например:

сайт:xxx.edu.cn Начальный пароль/пароль/логин/руководство пользователя/инструкции по эксплуатации...

Получить правила входа:

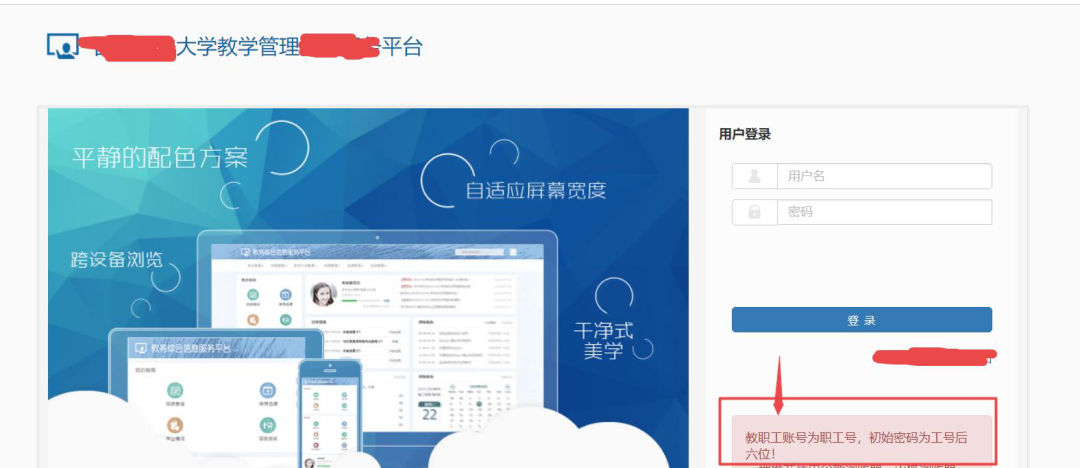

Номер счета: номер сотрудника. Пароль: последние шесть цифр номера сотрудника.

Получить правила входа:

Номер счета: номер сотрудника. Пароль: последние шесть цифр номера сотрудника.

Получив часть номера задания,

По имени зайдите на официальный сайт, чтобы проверить соответствующую должность, проверить рабочий номер высокоавторитетных пользователей и получить рабочий номер секретаря партийного комитета.

Создайте учетную запись и пароль в соответствии с приведенными выше правилами входа в систему, чтобы успешно войти в систему.

Получил полномочия руководства школы и слил в общей сложности более 80 000 конфиденциальных личных данных всех учеников школы.

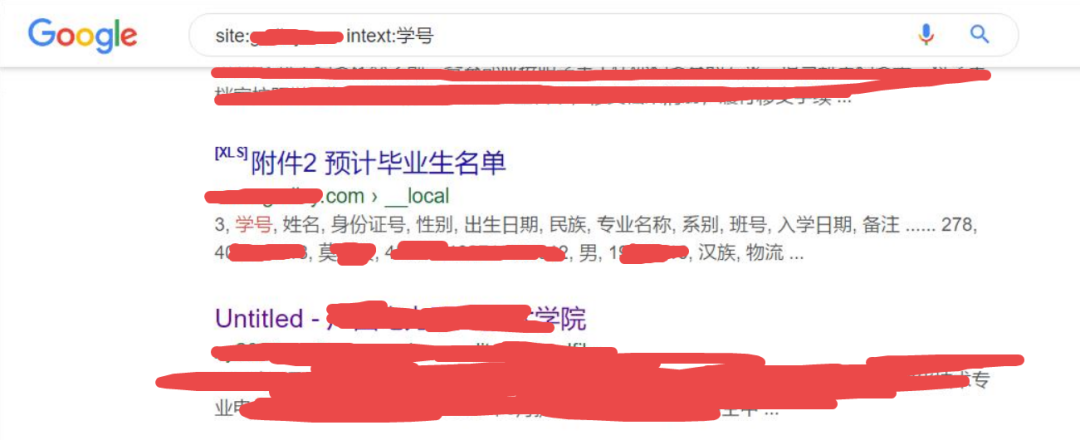

Непосредственный поиск утечек

Непосредственно используйте синтаксис взлома Google для получения таблиц и интерфейсов, связанных с конфиденциальными данными, на основе таких ключевых слов, как идентификационный номер, номер студента, рабочий номер, номер мобильного телефона и т. д., например:

сайт:xxx intext:номер студента

Получите подозрительный секретный документ, получите доступ к списку ожидаемых выпускников и напрямую загрузите форму Excel.

Непосредственная утечка личной конфиденциальной информации тысяч выпускников по всей школе. Добавив утекший идентификационный номер учащегося и идентификационный номер, можно создать единую платформу аутентификации входа и систему VPN для дальнейшего проникновения в интрасеть.

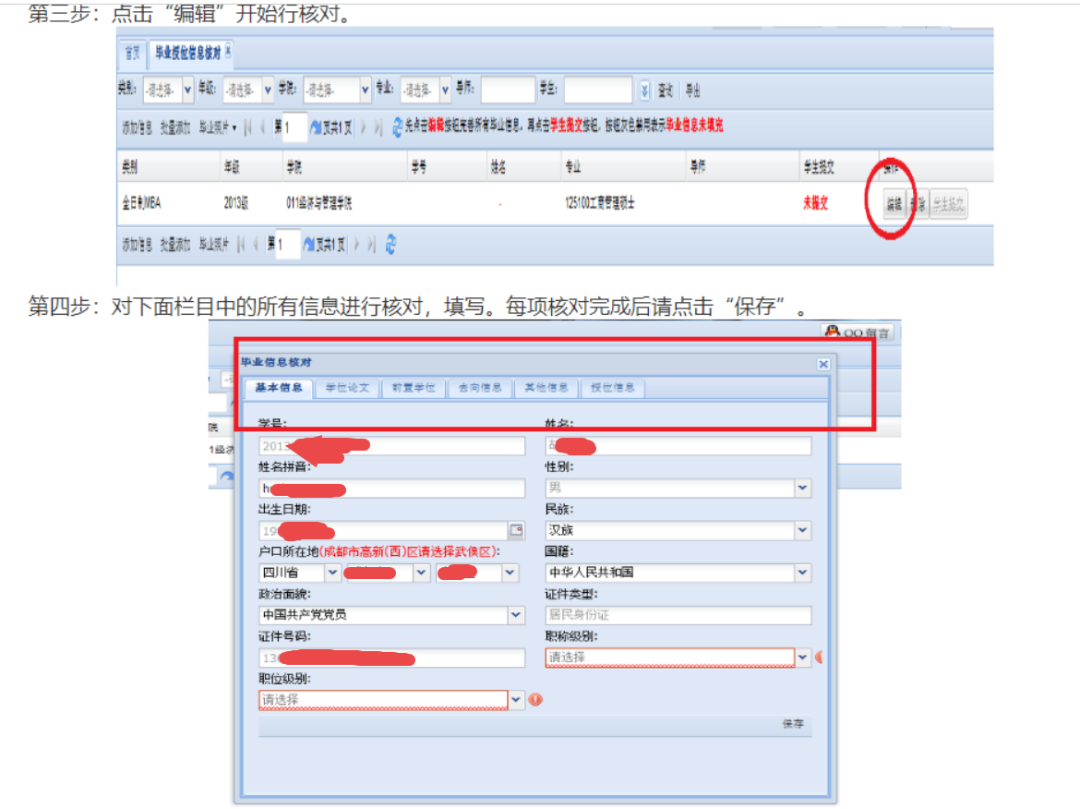

Документы утекли без десенсибилизации

Некоторые страницы, такие как школьные объявления, эксплуатационная техническая документация, инструкции и т. д., могут включать в себя некоторые операции системы. Если кодирование не выполнено или кодирование неполное, произойдет утечка информации. нравиться:

(Этот случай исправлен и не связан с раскрытием уязвимости)

https://www.mba.uestc.edu.cn/article/content/201605/4586/1.html

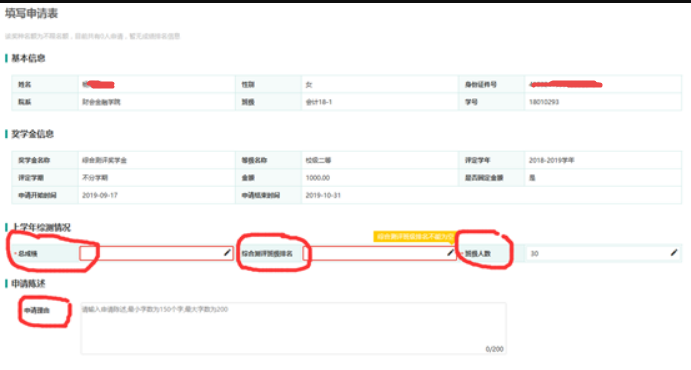

Конфиденциальная личная информация, такая как идентификационный номер, передается напрямую без кодирования. На исходном изображении ниже конфиденциальная личная информация не закодирована.

Помимо некодированной информации, неполное кодирование также может стать причиной утечки информации, например:

https://www.hnca.edu.cn/xsgzc/info/1080/2233.htm

Получите некодированную картинку в описании,

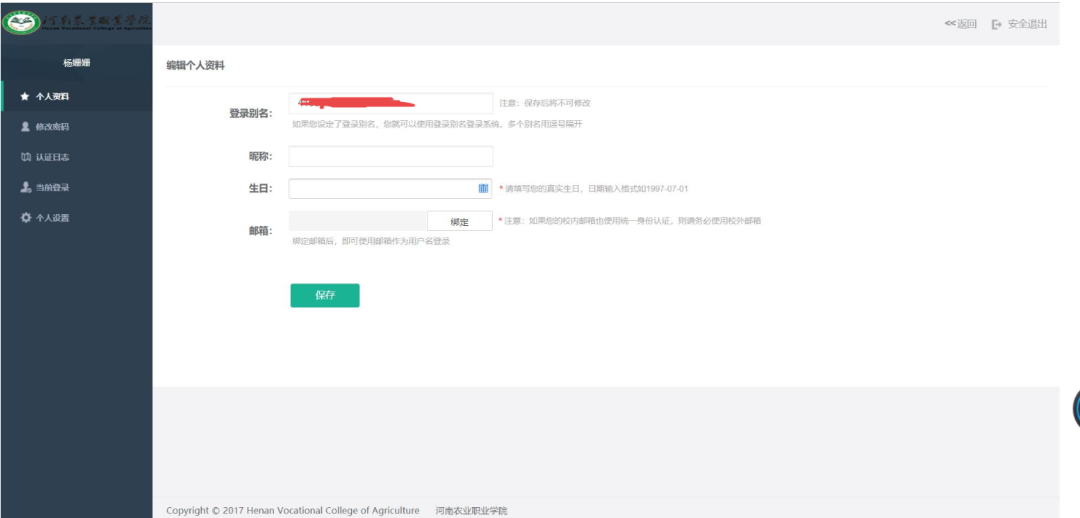

Хотя изображение размыто, после тщательного анализа были обнаружены последние шесть цифр идентификационного номера (исходное изображение не кодировало номер студента и последние шесть цифр удостоверения личности, а соответствующие результаты были получены с помощью онлайн-определения изображения). инструменты обработки и ручной анализ) в сочетании с идентификатором студента, обнаруженным в предыдущих инструкциях по эксплуатации, создайте пароль учетной записи и успешно войдите в единую платформу аутентификации.

Github сотрудничает с phpinfo для утечки информации

В основном она проявляется в интрасетях и относительно частичных системах активов. Использование ее в сочетании с другими уязвимостями может привести к удвоению результата с вдвое меньшими усилиями, например:

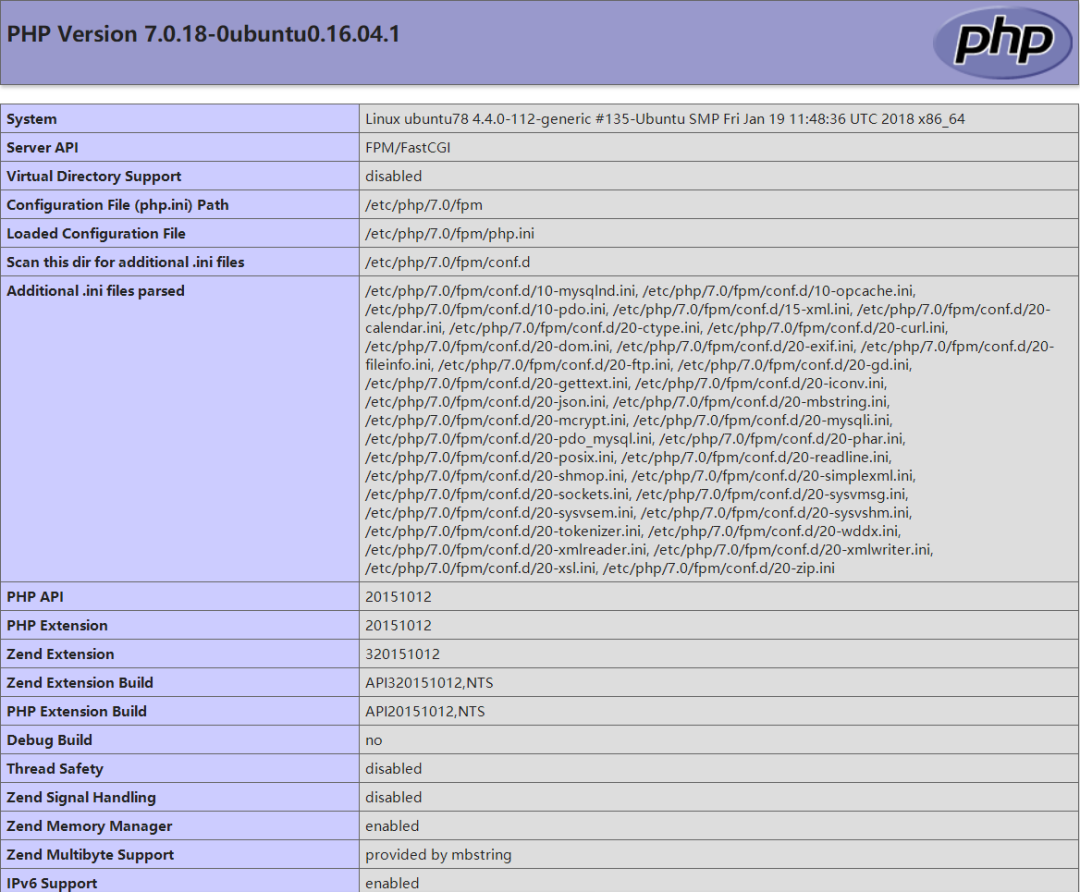

Используйте инструменты сканирования каталогов, такие как dirsearch и Yujian, для сканирования и получения нескольких интерфейсов phpinfo.

http://172.xxx/phpinfo.php5 http://172.xxx/phpinfo.php ....

Он может напрямую слить физический путь к веб-сайту, предпочитая более поздний getshell (например, phpmyadmin и т. д.).

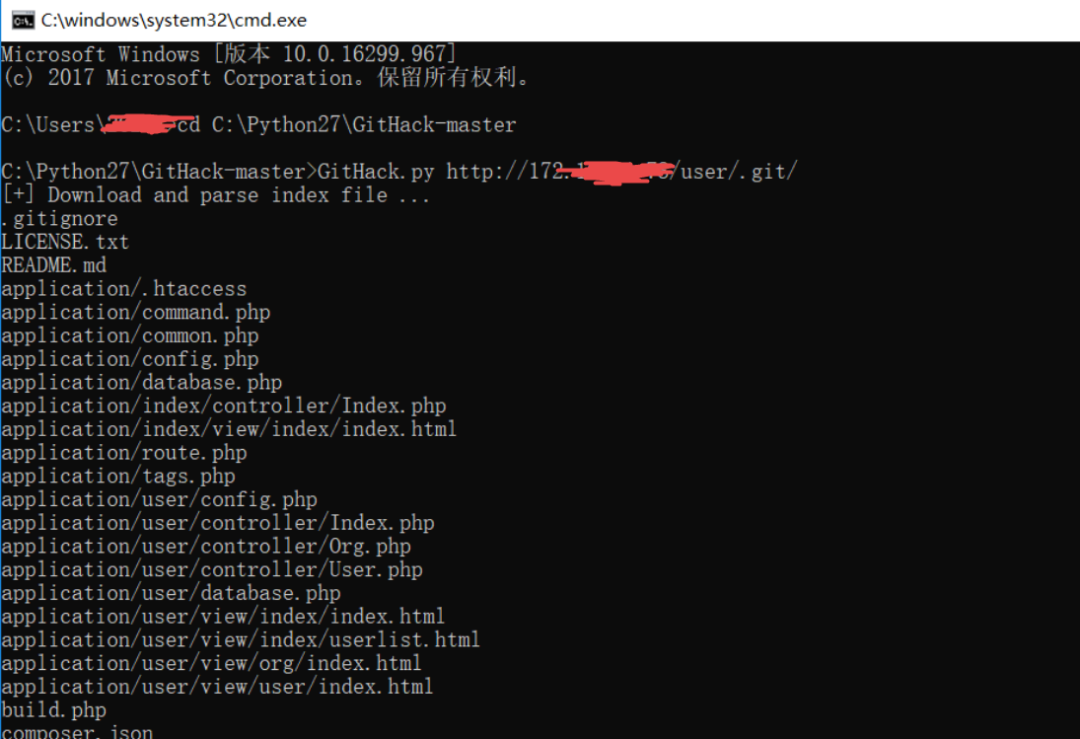

Утечки Github приводят к загрузке исходного кода веб-сайта, который сканируется с помощью инструмента GitHack.

Вы можете получить файл конфигурации базы данных веб-сайта для прямого подключения к базе данных или провести аудит кода для выявления соответствующих уязвимостей.

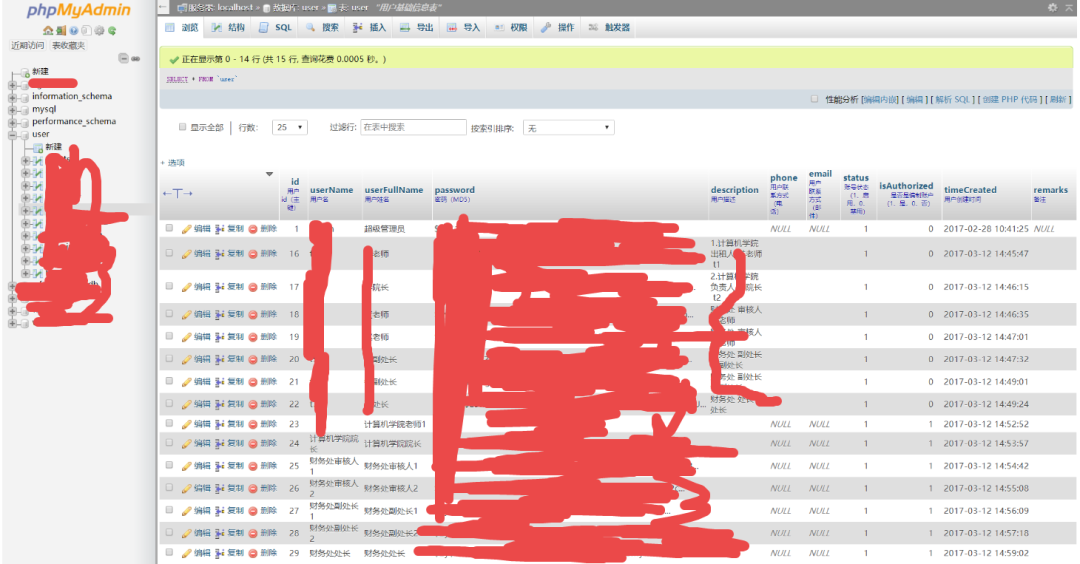

Phpmyadmin слил в сеть

Вы можете использовать собственный инструмент phpmyadmin для взрыва, который распространен как во внутренних, так и во внешних сетях, например:

http://xxx.xxx/phpMyAdmin/ Учетная запись: root Пароль: root

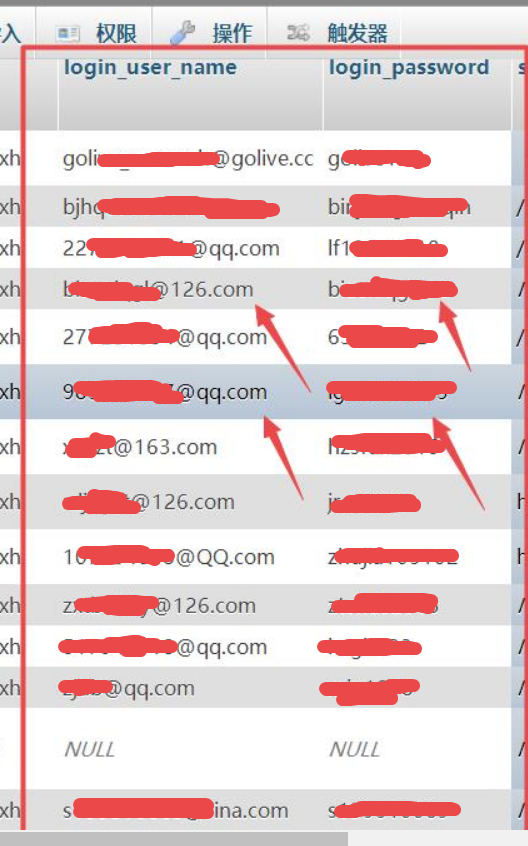

Один занимается утечкой конфиденциальной информации,

Непосредственная утечка информации о системных учетных записях и паролях и, что еще хуже, прямая утечка паролей учетных записей QQ и электронной почты в виде открытого текста.

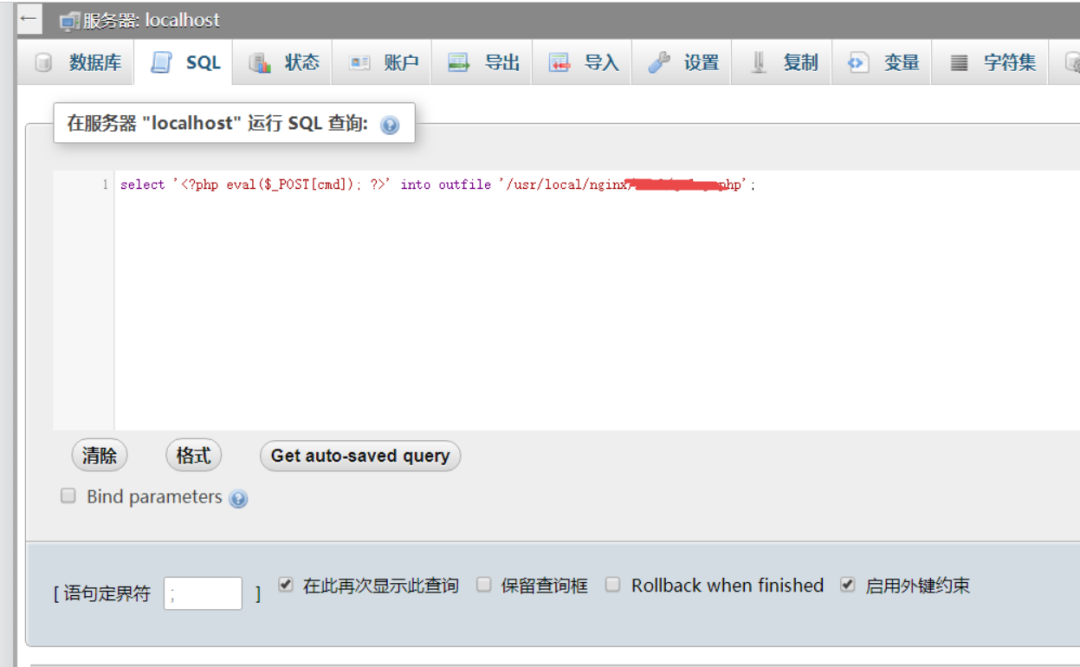

Второй — напрямую получить getshell, используя getshell, например, в операторах outfile или экспорте журналов, эксплуатации уязвимостей CVE и т. д.

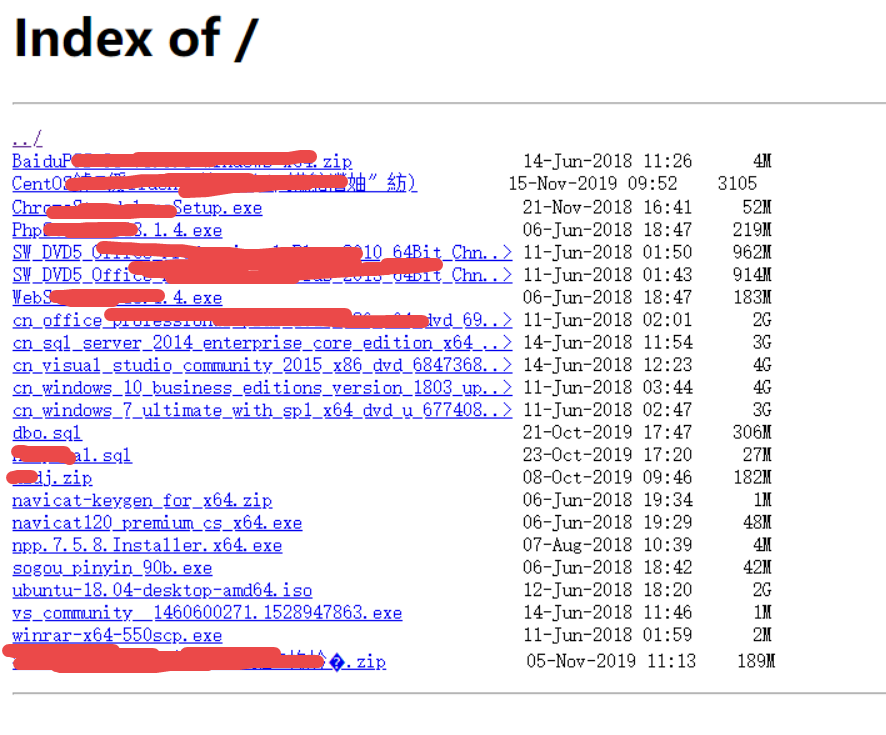

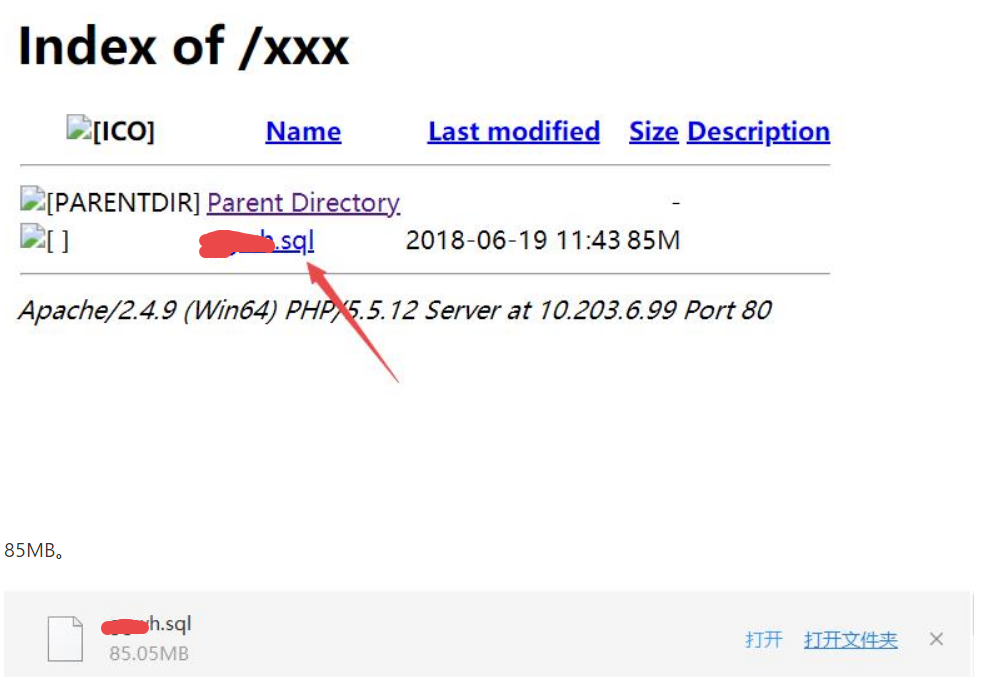

Утечка обхода каталога

Обход каталога приведет к прямой утечке файлов базы данных sql и файлов резервных копий исходного кода веб-сайта. Просто используйте инструменты сканирования, такие как fscan или Yujian. нравиться:

Утечка файлов базы данных sql и файлов резервных копий исходного кода веб-сайта,

Обычно находится в интранете,

Некоторые даже слили всю конфиденциальную личную информацию учеников и учителей школы.

Неразрушающее увеличение изображений одним щелчком мыши, чтобы сделать их более четкими артефактами искусственного интеллекта, включая руководства по установке и использованию.

Копикодер: этот инструмент отлично работает с Cursor, Bolt и V0! Предоставьте более качественные подсказки для разработки интерфейса (создание навигационного веб-сайта с использованием искусственного интеллекта).

Новый бесплатный RooCline превосходит Cline v3.1? ! Быстрее, умнее и лучше вилка Cline! (Независимое программирование AI, порог 0)

Разработав более 10 проектов с помощью Cursor, я собрал 10 примеров и 60 подсказок.

Я потратил 72 часа на изучение курсорных агентов, и вот неоспоримые факты, которыми я должен поделиться!

Идеальная интеграция Cursor и DeepSeek API

DeepSeek V3 снижает затраты на обучение больших моделей

Артефакт, увеличивающий количество очков: на основе улучшения характеристик препятствия малым целям Yolov8 (SEAM, MultiSEAM).

DeepSeek V3 раскручивался уже три дня. Сегодня я попробовал самопровозглашенную модель «ChatGPT».

Open Devin — инженер-программист искусственного интеллекта с открытым исходным кодом, который меньше программирует и больше создает.

Эксклюзивное оригинальное улучшение YOLOv8: собственная разработка SPPF | SPPF сочетается с воспринимаемой большой сверткой ядра UniRepLK, а свертка с большим ядром + без расширения улучшает восприимчивое поле

Популярное и подробное объяснение DeepSeek-V3: от его появления до преимуществ и сравнения с GPT-4o.

9 основных словесных инструкций по доработке академических работ с помощью ChatGPT, эффективных и практичных, которые стоит собрать

Вызовите deepseek в vscode для реализации программирования с помощью искусственного интеллекта.

Познакомьтесь с принципами сверточных нейронных сетей (CNN) в одной статье (суперподробно)

50,3 тыс. звезд! Immich: автономное решение для резервного копирования фотографий и видео, которое экономит деньги и избавляет от беспокойства.

Cloud Native|Практика: установка Dashbaord для K8s, графика неплохая

Краткий обзор статьи — использование синтетических данных при обучении больших моделей и оптимизации производительности

MiniPerplx: новая поисковая система искусственного интеллекта с открытым исходным кодом, спонсируемая xAI и Vercel.

Конструкция сервиса Synology Drive сочетает проникновение в интрасеть и синхронизацию папок заметок Obsidian в облаке.

Центр конфигурации————Накос

Начинаем с нуля при разработке в облаке Copilot: начать разработку с минимальным использованием кода стало проще

[Серия Docker] Docker создает мультиплатформенные образы: практика архитектуры Arm64

Обновление новых возможностей coze | Я использовал coze для создания апплета помощника по исправлению домашних заданий по математике

Советы по развертыванию Nginx: практическое создание статических веб-сайтов на облачных серверах

Feiniu fnos использует Docker для развертывания личного блокнота Notepad

Сверточная нейронная сеть VGG реализует классификацию изображений Cifar10 — практический опыт Pytorch

Начало работы с EdgeonePages — новым недорогим решением для хостинга веб-сайтов

[Зона легкого облачного игрового сервера] Управление игровыми архивами