ATT&CKКрасное и синее противостояние с точки зрения:один. Подробное объяснение технологии проходки туннелей

один.Подробное объяснение технологии проходки туннелей

С технической точки зрения туннелирование — это способ передачи данных между сетями через инфраструктуру Интернета, который включает в себя весь процесс инкапсуляции, передачи и распаковки данных. Данные (или нагрузка), передаваемые с помощью туннелей, могут использовать кадры или пакеты данных разных протоколов.

Предположим, мы получили разрешения хоста интрасети и надеемся использовать этот хост в качестве трамплина для доступа к интрасети через внешний хост для последующего проникновения и использования. В этом процессе мы можем столкнуться с некоторыми препятствиями, такими как брандмауэры, система обнаружения вторжений и т. д. и т. д. Эти меры безопасности не позволяют ненормальным портам инициировать внешние коммуникационные соединения. В это время управляемый хост не может пройти. Откройте отдельный порт для связи с внешним миром, но мы можем найти порт, который межсетевые экраны и другое защитное оборудование позволяют связываться с внешним миром, смешивать пакеты данных с обычным трафиком и отправлять их на машину атаки внешней сети через обычный порт для обхода брандмауэра, эта технология называется технологией проникновения туннеля во внутреннюю сеть, а логический путь, по которому проходит этот пакет данных во время передачи, называется туннелем.

Далее, прежде чем изучать туннельную технологию, вам необходимо понять некоторые профессиональные термины, такие как прямое соединение, обратное соединение, переадресация портов и т. д. Ниже будут представлены некоторые общие профессиональные термины, которые облегчат наше углубленное изучение позже.

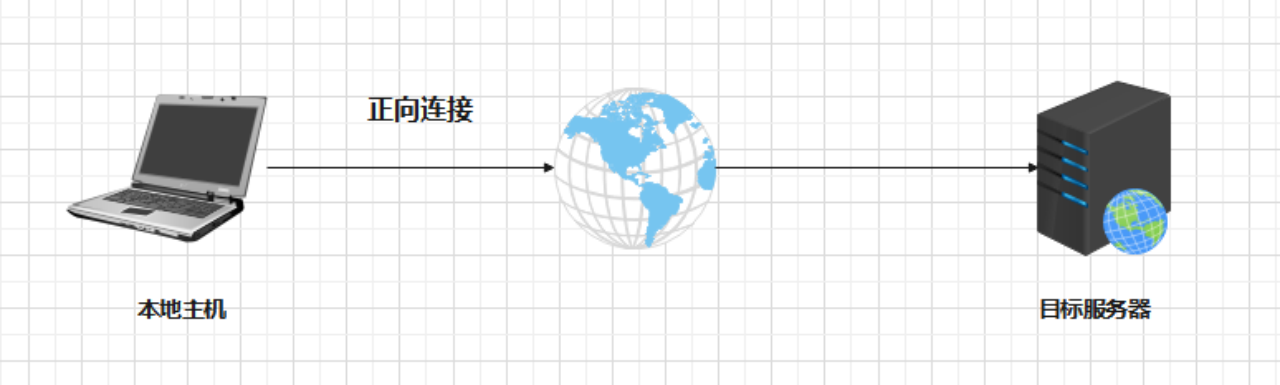

1. Прямое соединение

Как показано на рисунке 1-1, прямое соединение относится к процессу, в котором локальный хост инициирует запрос доступа к веб-службе целевого хоста. После того, как целевой хост получает запрос, они устанавливают соединение друг с другом. В реальных сценариях приложений это прямое соединение. Этот метод часто используется, когда целевой хост не подключен к Интернету или целевой объект имеет общедоступный IP-адрес и для создания прокси-туннеля нельзя использовать прямые веб-соединения.

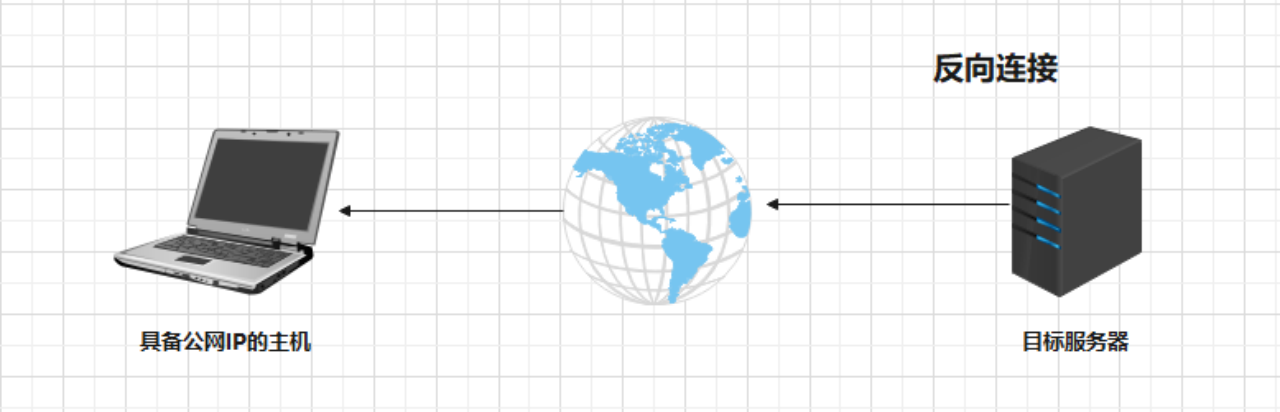

2. Обратное подключение

Как показано на рисунке 1-2, обратное соединение означает, что после получения разрешения целевого сервера он активно инициирует запрос на доступ к хосту с общедоступным IP-адресом, используемым злоумышленником, тем самым устанавливая соединение между ними. коммуникации друг с другом. Обратное соединение является полной противоположностью прямого соединения. В реальных сценариях приложений обратное соединение часто используется, когда целевой хост выходит из сети.

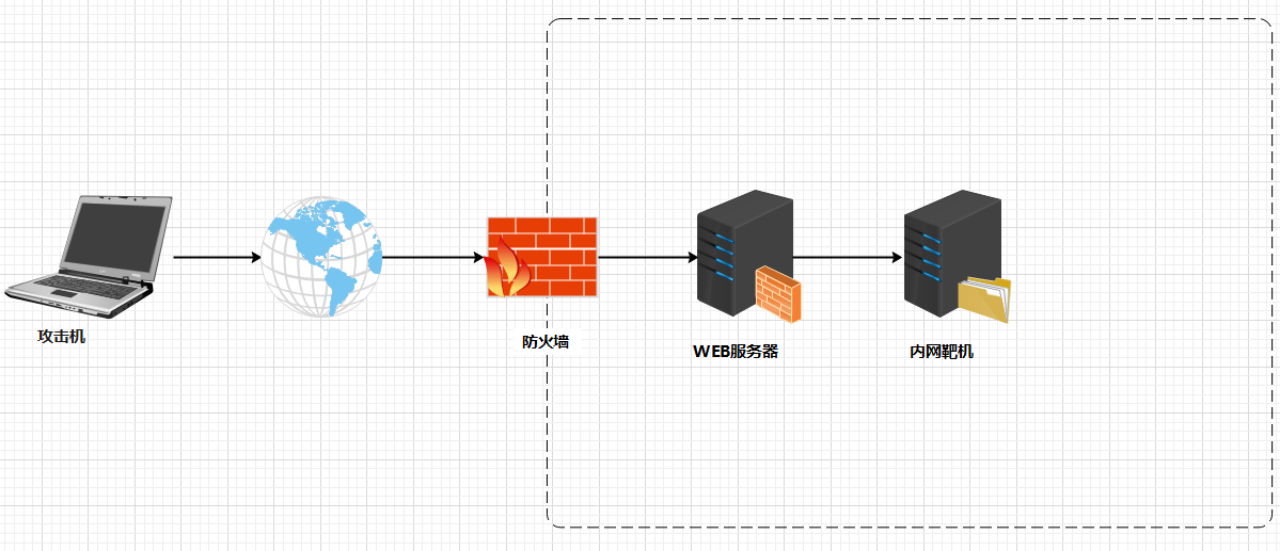

3. Переадресация портов

Переадресация портов (Порт Пересылка) относится к процессу пересылки трафика, полученного на определенный порт, на другой локальный порт или другие сетевые порты. В ходе процесса конфронтации между красным и синим персонал красной команды выберет использование переадресации портов на основе фактических условий целевой сети. Как показано на рисунке 1-3, предполагается, что в противостоянии красно-синих сотрудники красной команды получают разрешения веб-сервера и посредством сбора информации обнаруживают, что веб-сервер имеет Двойные сетевые карты и возможность связи с целевой машиной интрасети. Если мы хотим, чтобы атакующая машина могла удаленно подключаться к целевой машине интрасети через RDP, мы можем перенаправить порт 3389 целевой машины интрасети через переадресацию портов. веб-сервера, атакующая машина напрямую обращается к службе RDP порта 3389 целевой машины интрасети, обращаясь к порту 80 веб-сервера для достижения цели связи.

4. Повторное использование портов

Повторное использование порта означает установление нескольких коммуникационных соединений на порту, который занимает службу на целевом хосте, вместо открытия нескольких служб на одном порту. Службы порта и коммуникационные соединения могут существовать одновременно, не мешая друг другу.

Предположим, что служба Apache открыта на порту 80 на сервере. Если вы продолжите указывать службу на порту 80, возникнет две возможности: не удастся добавить службу или произойдет ошибка службы Apache. Метод использования повторного использования порта. может быть установлен на порту 80. Коммуникационные соединения обходят ограничения порта брандмауэра, поскольку Пакеты данных на обоих концах брандмауэра инкапсулируются в тип пакета данных или порт, через который он разрешен (здесь, порт 80), а затем проходят через брандмауэр для связи с хостом за брандмауэром при инкапсулированных данных. пакет достигает пункта назначения. Затем восстановите пакет данных и доставьте восстановленный пакет данных в соответствующую службу.

5. Проникновение в интранет

Поскольку доступ к IP-адресу интрасети невозможен напрямую через Интернет, но в реальных сценариях мы надеемся, что к службам, которые мы развертываем в интрасети, можно получить доступ через Интернет, тогда мы можем использовать «проникновение в интрасеть». Этот метод преобразует внутренний IP-адрес компьютеру общедоступный IP-адрес и прямой доступ к службам узла интрасети со стороны Интернета. Этот метод называется «проникновением в интрасеть».

6. Разница между прокси и туннелем

Прокси — это специальная сетевая служба, которая позволяет одному сетевому терминалу косвенно подключаться к другому сетевому терминалу через прокси-службу. Злоумышленник может настроить ее через контролируемый хост. сервис для доступа к сервисам других хостов в целевой интрасети.

Туннелирование в основном предназначено для решения проблемы невозможности передачи пакетов данных. Технология туннелирования обычно используется для обхода мониторинга некоторого оборудования безопасности, такого как фильтрация брандмауэра, сетевое соединение, инкапсуляция обратного канала данных и т. д. Если оборудование защиты безопасности перехватывает трафик, который мы отправляем, мы можем использовать технологию туннелирования для обхода перехвата. Технология туннелирования использует различные протокольные технологии для установления коммуникационных соединений. Конечно, туннель также включает в себя некоторые прокси-технологии.

7. Распространенные сценарии туннельной переадресации

В реальной среде интрасети, чтобы защитить безопасность активов, предприятия или другие организации обычно налагают ограничения политики безопасности на хосты и серверы. Во время наступательной и оборонительной конфронтации членам красной команды необходимо судить, как действовать, исходя из ситуации. Фактический сценарий интрасети Обход ограничений политики безопасности для проникновения в туннель, автор перечисляет распространенные сценарии пересылки туннелей в интрасети, как показано в Таблице 1-1.

Таблица 1-1. Распространенные сценарии туннельной переадресации

Форвардный сценарий | Подробное описание |

|---|---|

Цель находится на границе сети | Доступен как к внутренней, так и к внешней сети. На граничном узле сети не установлен брандмауэр. Все порты открыты для доступа в Интернет. |

Цель находится в интрасети | Разрешить определенным протоколам прикладного уровня выходить из сети (например, HTTP, SSH, DNS и другим протоколам прикладного уровня) (3389, 22, 445, 53, 80, 443 и т. д.); |

Цель находится в интрасети,Не могу получить доступ к внешней сети | Доступ к пограничному узлу возможен, а политика брандмауэра ограничивает прямой доступ внешней сети к конфиденциальному концу интрасети (3389, 22, 445 и т. д.). |

8. Общие классификации проникновения в туннели

Из вышесказанного мы знаем, что туннели — это способ передачи данных между сетями через инфраструктуру Интернета. Из семиуровневой модели компьютерного OSI технология проникновения туннелей в основном используется на уровне приложений, транспортном уровне и сетевом уровне. Общие методы использования туннелей и типы туннелей на уровне показаны в Таблице 1-2.

Таблица 1-2. Распространенные методы использования туннелей и типы туннелей

Туннельный метод | Тип туннеля |

|---|---|

Туннель прикладного уровня | SSH-туннель, HTTP-туннель, HTTPS-туннель, DNS-туннель |

туннель транспортного уровня | TCP-туннель, UDP-туннель |

туннель сетевого уровня | Туннель IPv6, туннель ICMP, туннель GRE |

Я участвую в третьем этапе специального тренировочного лагеря Tencent Technology Creation 2023 с эссе, получившими приз, и сформирую команду, которая разделит приз!

Неразрушающее увеличение изображений одним щелчком мыши, чтобы сделать их более четкими артефактами искусственного интеллекта, включая руководства по установке и использованию.

Копикодер: этот инструмент отлично работает с Cursor, Bolt и V0! Предоставьте более качественные подсказки для разработки интерфейса (создание навигационного веб-сайта с использованием искусственного интеллекта).

Новый бесплатный RooCline превосходит Cline v3.1? ! Быстрее, умнее и лучше вилка Cline! (Независимое программирование AI, порог 0)

Разработав более 10 проектов с помощью Cursor, я собрал 10 примеров и 60 подсказок.

Я потратил 72 часа на изучение курсорных агентов, и вот неоспоримые факты, которыми я должен поделиться!

Идеальная интеграция Cursor и DeepSeek API

DeepSeek V3 снижает затраты на обучение больших моделей

Артефакт, увеличивающий количество очков: на основе улучшения характеристик препятствия малым целям Yolov8 (SEAM, MultiSEAM).

DeepSeek V3 раскручивался уже три дня. Сегодня я попробовал самопровозглашенную модель «ChatGPT».

Open Devin — инженер-программист искусственного интеллекта с открытым исходным кодом, который меньше программирует и больше создает.

Эксклюзивное оригинальное улучшение YOLOv8: собственная разработка SPPF | SPPF сочетается с воспринимаемой большой сверткой ядра UniRepLK, а свертка с большим ядром + без расширения улучшает восприимчивое поле

Популярное и подробное объяснение DeepSeek-V3: от его появления до преимуществ и сравнения с GPT-4o.

9 основных словесных инструкций по доработке академических работ с помощью ChatGPT, эффективных и практичных, которые стоит собрать

Вызовите deepseek в vscode для реализации программирования с помощью искусственного интеллекта.

Познакомьтесь с принципами сверточных нейронных сетей (CNN) в одной статье (суперподробно)

50,3 тыс. звезд! Immich: автономное решение для резервного копирования фотографий и видео, которое экономит деньги и избавляет от беспокойства.

Cloud Native|Практика: установка Dashbaord для K8s, графика неплохая

Краткий обзор статьи — использование синтетических данных при обучении больших моделей и оптимизации производительности

MiniPerplx: новая поисковая система искусственного интеллекта с открытым исходным кодом, спонсируемая xAI и Vercel.

Конструкция сервиса Synology Drive сочетает проникновение в интрасеть и синхронизацию папок заметок Obsidian в облаке.

Центр конфигурации————Накос

Начинаем с нуля при разработке в облаке Copilot: начать разработку с минимальным использованием кода стало проще

[Серия Docker] Docker создает мультиплатформенные образы: практика архитектуры Arm64

Обновление новых возможностей coze | Я использовал coze для создания апплета помощника по исправлению домашних заданий по математике

Советы по развертыванию Nginx: практическое создание статических веб-сайтов на облачных серверах

Feiniu fnos использует Docker для развертывания личного блокнота Notepad

Сверточная нейронная сеть VGG реализует классификацию изображений Cifar10 — практический опыт Pytorch

Начало работы с EdgeonePages — новым недорогим решением для хостинга веб-сайтов

[Зона легкого облачного игрового сервера] Управление игровыми архивами