Анализ и лечение вирусов-вымогателей и причин майнинга на серверах

источник

Недавно я купил машину, чтобы испытать некоторые новейшие возможности района Чэнду. Поскольку требуются некоторые конкретные действия, никакие меры безопасности для поддержания возможности подключения теста не принимаются. После проверки нескольких версий тест был завершен. Неожиданно вскоре он был взломан.

[Tencent Cloud] Уважаемые пользователи Tencent Cloud!,Привет!Ваша учетная запись Tencent Cloud(счетID:4**,Тип: 0.0) Скачать фильмы: 10.0.0.17 [Windows Server-xxx, идентификатор экземпляра: lhins-xxxx, регион: юго-западный регион. (Чэнду), время: 24 марта 2024 г. 12:04:48 (GMT+8:00) обнаружено, что пароль мог быть взломан (IP-адрес источника: 103.156.178.219, адрес:Гонконг, Китай)трескаться,Количество попыток: 55,Статус блокировки: Не заблокировано (переключатель блокировки не включен),Пожалуйста, перейдите в раздел Безопасность хоста.(https://mc.tencent.com/xxxX)Посмотреть детали。

Очевидно, в первый раз мне было все равно, потому что я сталкивался с этой штукой время от времени, не говоря уже о пустой машине, поэтому я поставил OpenCloudOS 8.6 Нажал переустановить и всё. Результата не прошло и двух дней.,【Tencent Cloud】Уважаемые пользователи!,您的счет(счетID:4**,Псевдоним: 0.0) подозревается в разведке (майнинге) виртуальной валюты или ему злонамеренно имплантирован троян для майнинга. В соответствии с требованиями соответствующих законов, правил и регулирующих органов.,Пожалуйста, проверьте и обработайте бизнес под своим именем (xxx.xxx.xxx.xxx) как можно скорее.,Подробности смотрите в сообщении на сайтеhttps://mc.tencent.com/xxxx。Если там2024-03-26 Если поведение майнинга по-прежнему будет обнаружено после 23:59:59, Tencent Cloud придется заблокировать ваш облачный сервер, что повлияет на вашу способность предоставлять внешние услуги. Благодарим вас за понимание и поддержку.

Простой и грубый метод обращения.

Я больше не могу этого терпеть, поэтому начал его эксплуатировать. Сначала я сменил тип системы, Ubuntu Server 22.04 LTS 64bit.

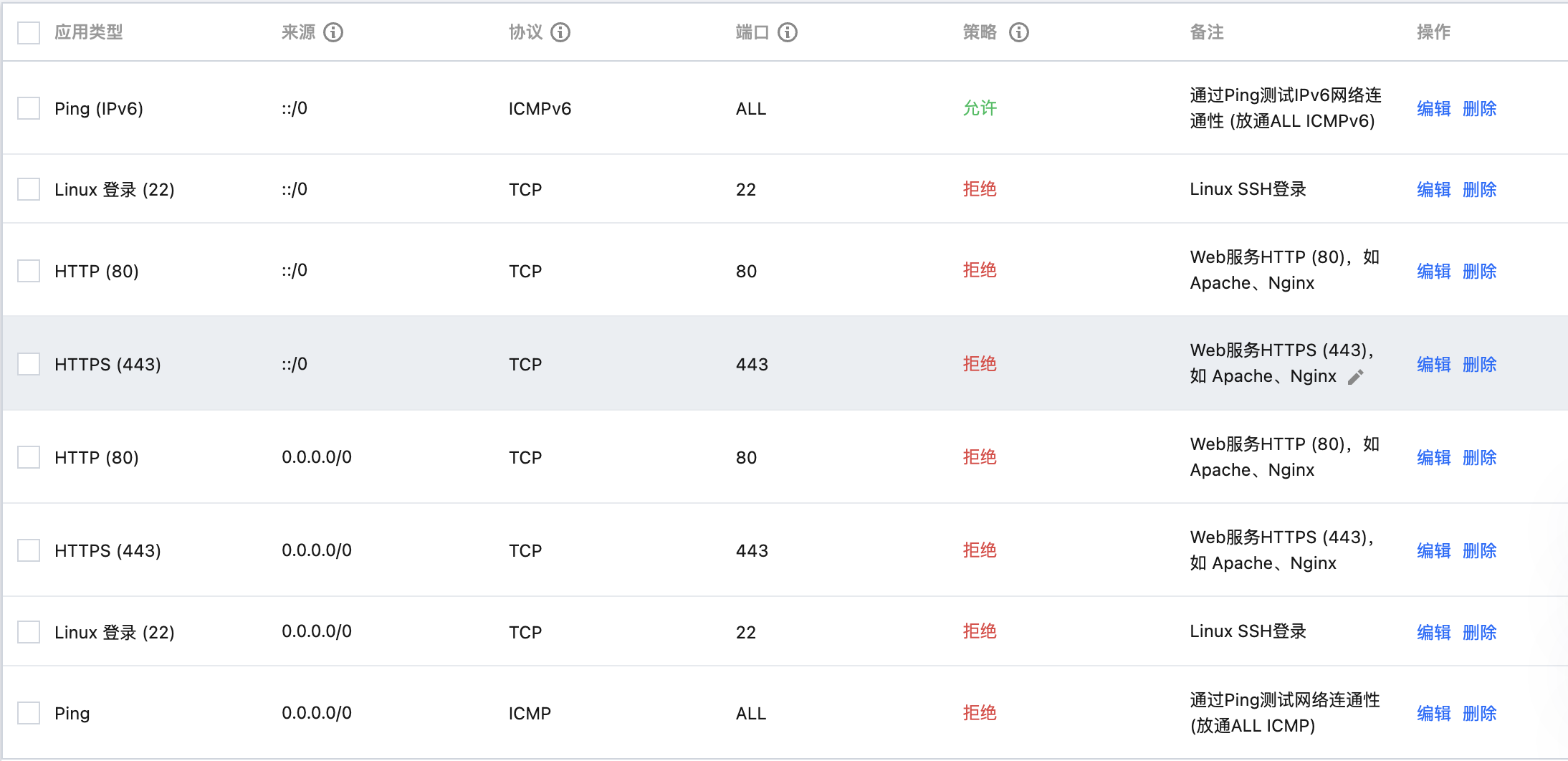

Тогда закройте группу безопасности и мир станет чистым.

обратная трассировка

Простая обработка не может полностью решить эту проблему. Необходимо отследить источник и отправить его, поэтому сначала обратитесь в центр безопасности, чтобы посмотреть на процесс.

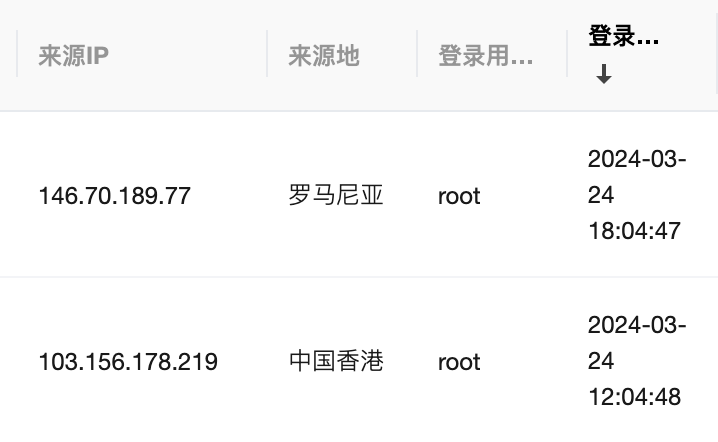

Мы видели нападение в Гонконге и нападение в Румынии. Среди них успешно взорвался и младший брат 219 в Гонконге.

Судя по данным Tencent Cloud Security Backend, всего было предпринято 284 попытки. Это также показывает, что наши пароли действительно недостаточно надежны. В то время я использовал постоянные пароли. 123 В этом порядке слабые пароли являются ключом, а другой — проблемой для пользователя root.

Здесь мы видим, что у него есть правило, которое мы можем попытаться установить. Давайте посмотрим на ситуацию.

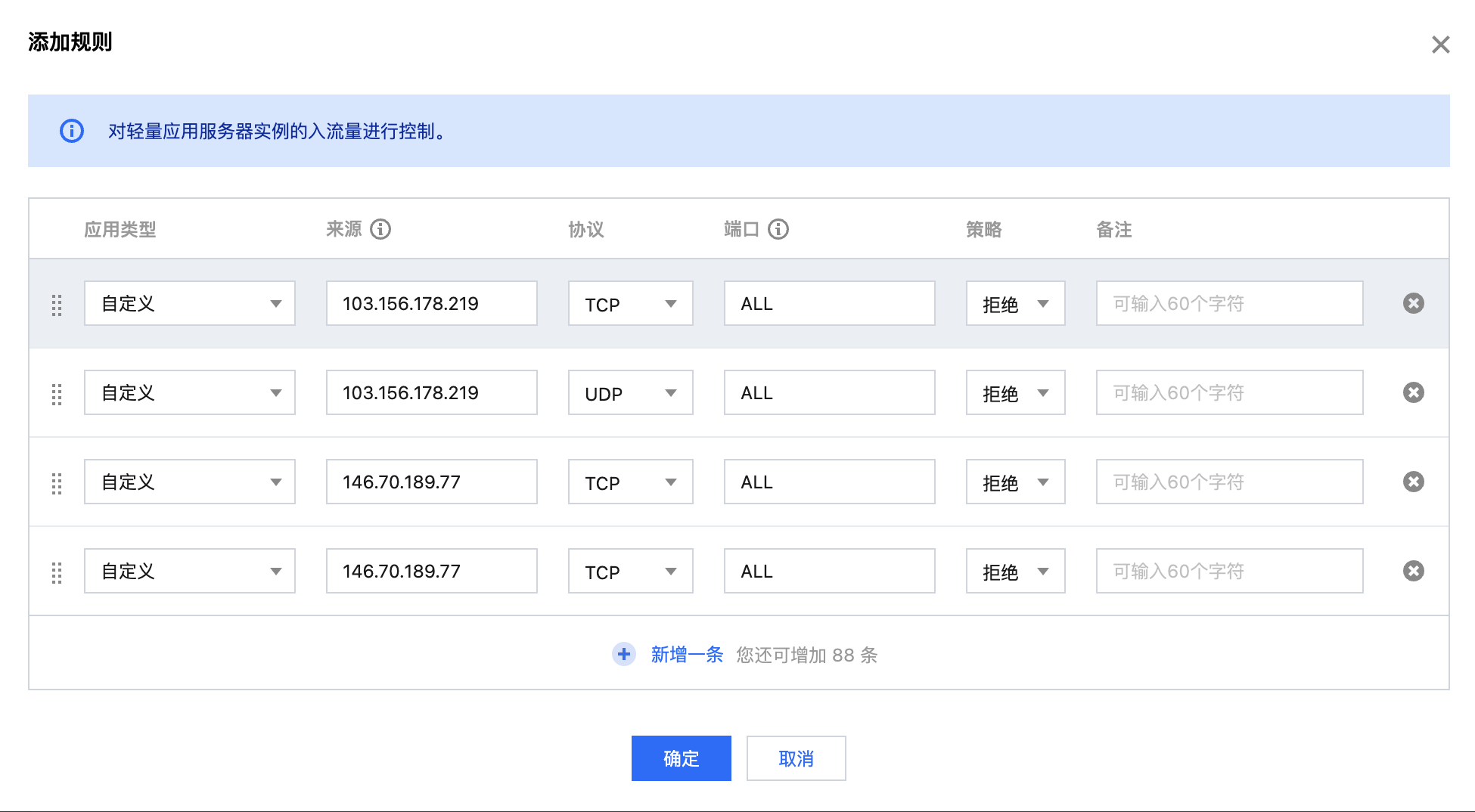

Очень хорошо, требует мощности ПКМ, так что усилений по этой идее в ближайшее время точно не будет. На данный момент самое пассивное, что мы можем сделать, это заблокировать исходный IP или IP-сегмент атаки на стороне сервера после восстановления сервера самостоятельно.

Эта идея, безусловно, относительно пассивна. Если будет использоваться IP-сегмент, это может повлиять на нормальный бизнес.

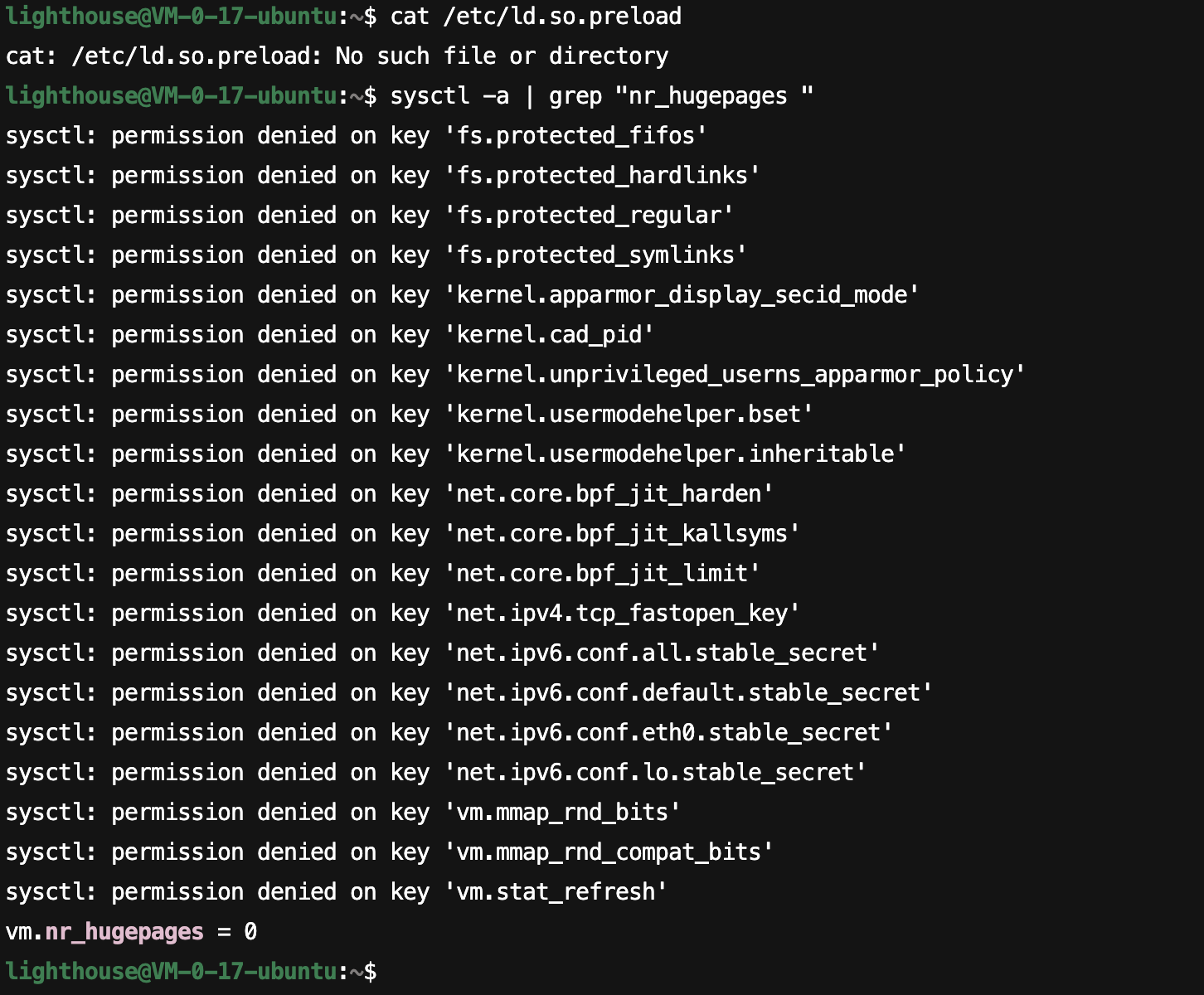

Некоторые простые действия по устранению неполадок и усилению перед перестройкой или столкновением с

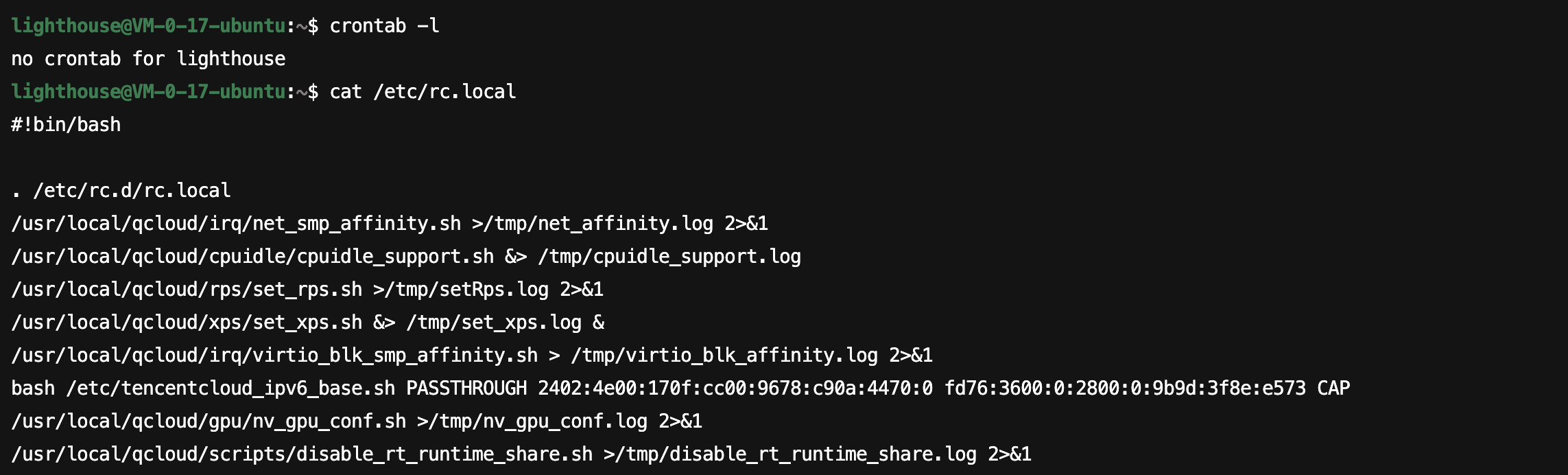

Посмотрим, сможем ли мы справиться с проблемой со стороны сервера.。https://cloud.tencent.com/document/product/213/68394Некоторые простые методы запроса упомянуты в этой ссылке.。Для удобства каждого,Я сделал демо

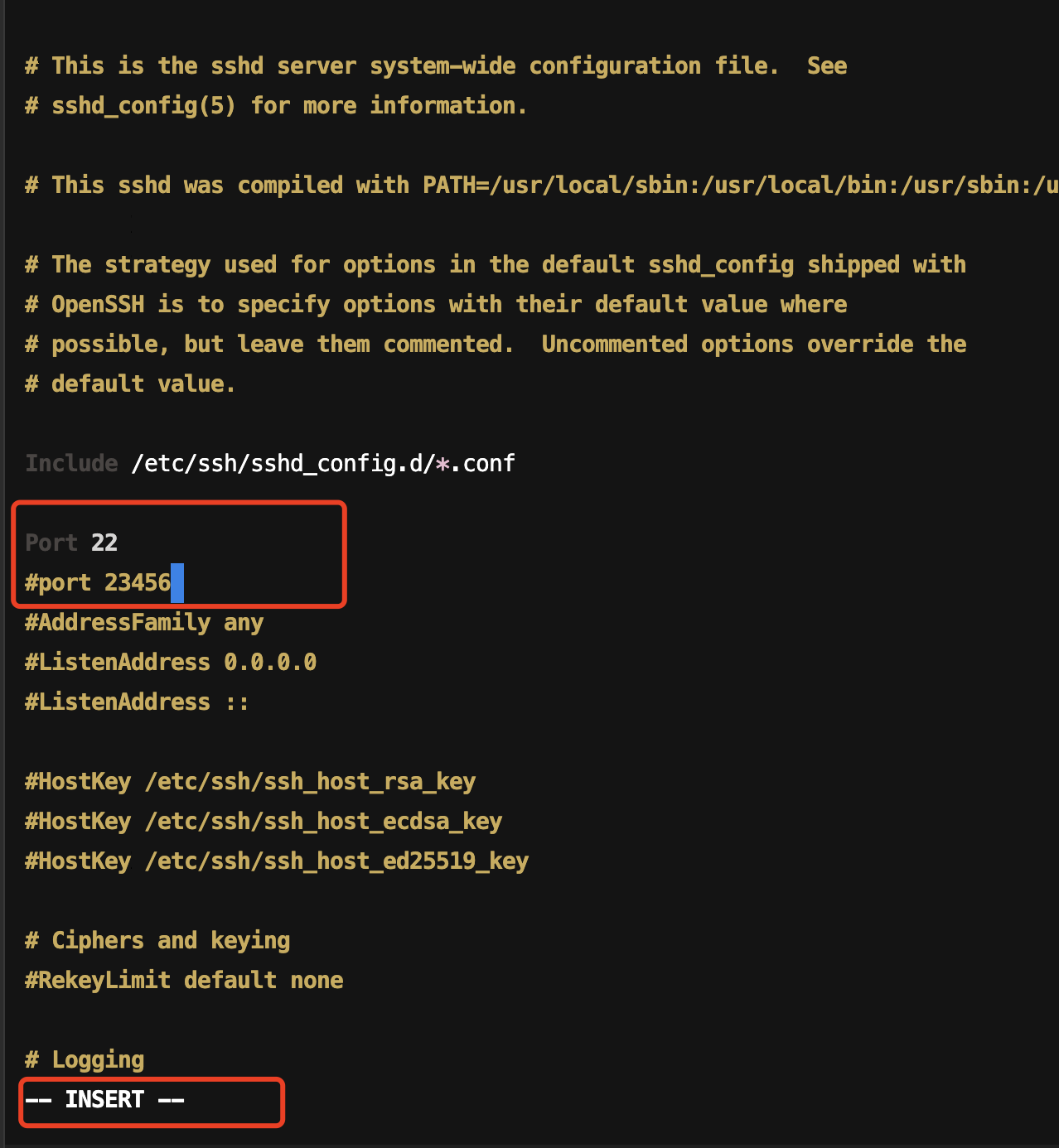

Измените порт SSH по умолчанию

На данный момент мы можем быть уверены, что машина теперь чиста, поэтому пришло время перейти ко второму шагу — изменить порт.

https://cloud.tencent.com/document/product/213/42838#ModifyLinuxCVMPort

Введите i, чтобы войти в режим вставки. Только когда вы увидите режим в красном поле, вы можете изменить содержимое порта в красном поле.

Сохраните и вернитесь, чтобы изменения вступили в силу. Очень хорошо. Сообщено об ошибке. Доступно только для чтения. Добавьте sudo vim /etc/ssh/sshd_config перед командой. Если она снова успешна, продолжайте работу и systemctl перезапустите sshd.service.

Failed to restart sshd.service: Interactive authentication required.

See system logs and 'systemctl status sshd.service' for details.

Хорошо, было сообщено об ошибке. Затем sudo systemctl restart sshd.service кажется успешным.

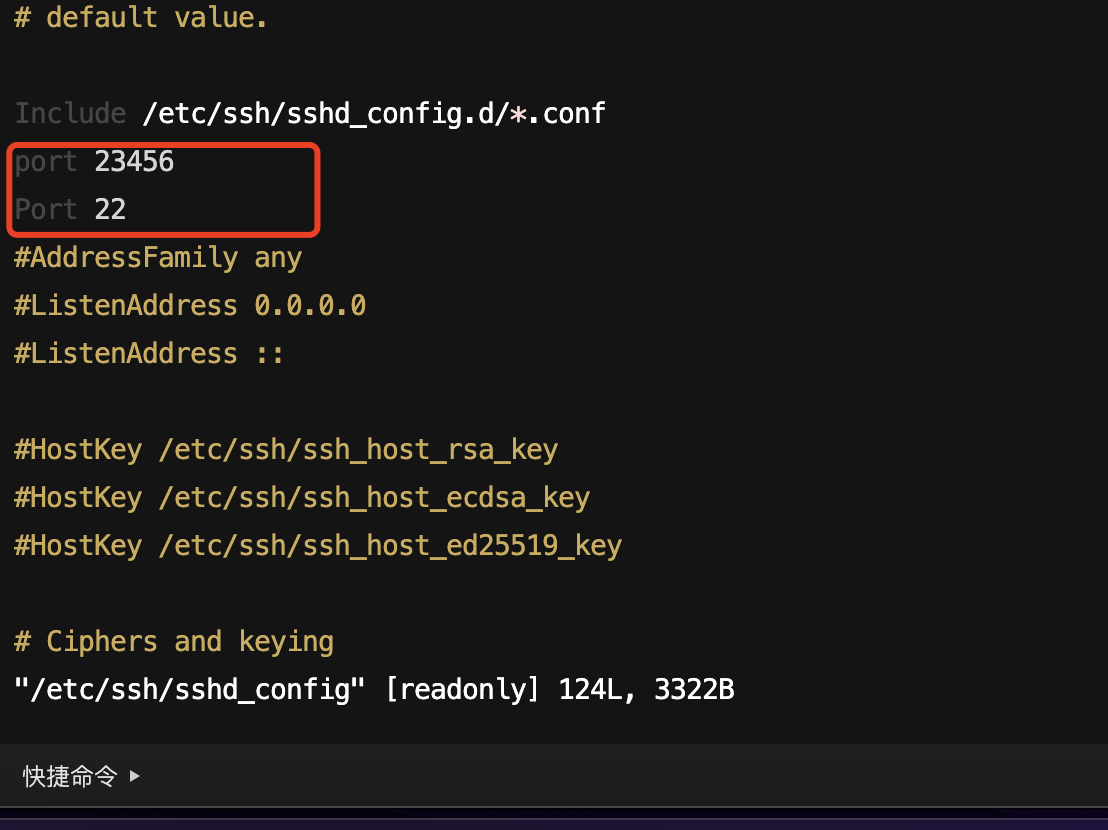

Давайте посмотрим на порт vim. /etc/ssh/sshd_config такой же, как мы переписали. Давай, попробуй открыть порт.

- SSH-соединение не удалось: подключить ECONNREFUSED xxx.xxx.xxx.xxx:23456 * , ну очень безжалостно.

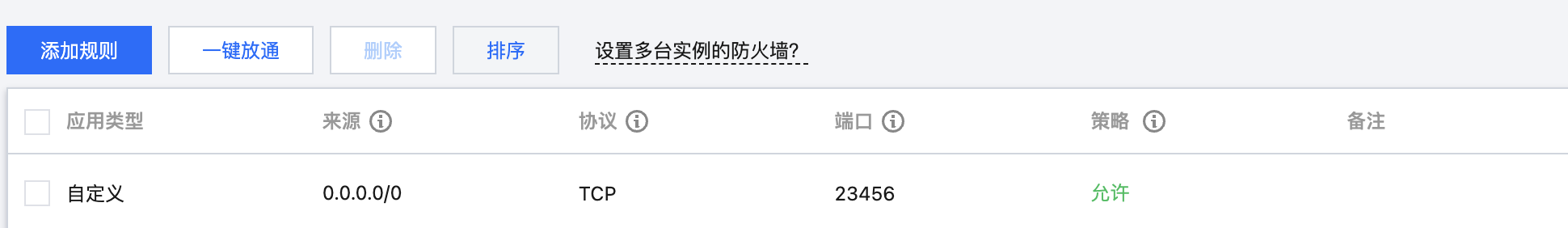

Правильно настройте порт и разрешите доступ группе безопасности или брандмауэру, чтобы разрешить вход в систему, изменив порт.

! Обратите внимание: если вы не закомментируете порт 22 в конце, вам необходимо отключить исходный порт 22 в группе безопасности или брандмауэре.

Чтобы избежать некоторых нестабильных факторов,Поэтому нет возможности комментировать порт 22. Фактически доказано, что замена порта на этом этапе прошла успешно.,Если это ради стабильности и страховки,#порт можно выбрать в файле 22 Этот способ записи используется для аннотирования порта. Эта часть больше не будет повторяться.

Дополнительные баллы

1: Облако не является абсолютно безопасным; не существует абсолютной безопасности.

2: При необходимости вы можете использовать эластичный IP-адрес или другие средства для сокрытия IP-адреса, например настройку брандмауэра, блокировку, перенаправление и т. д.

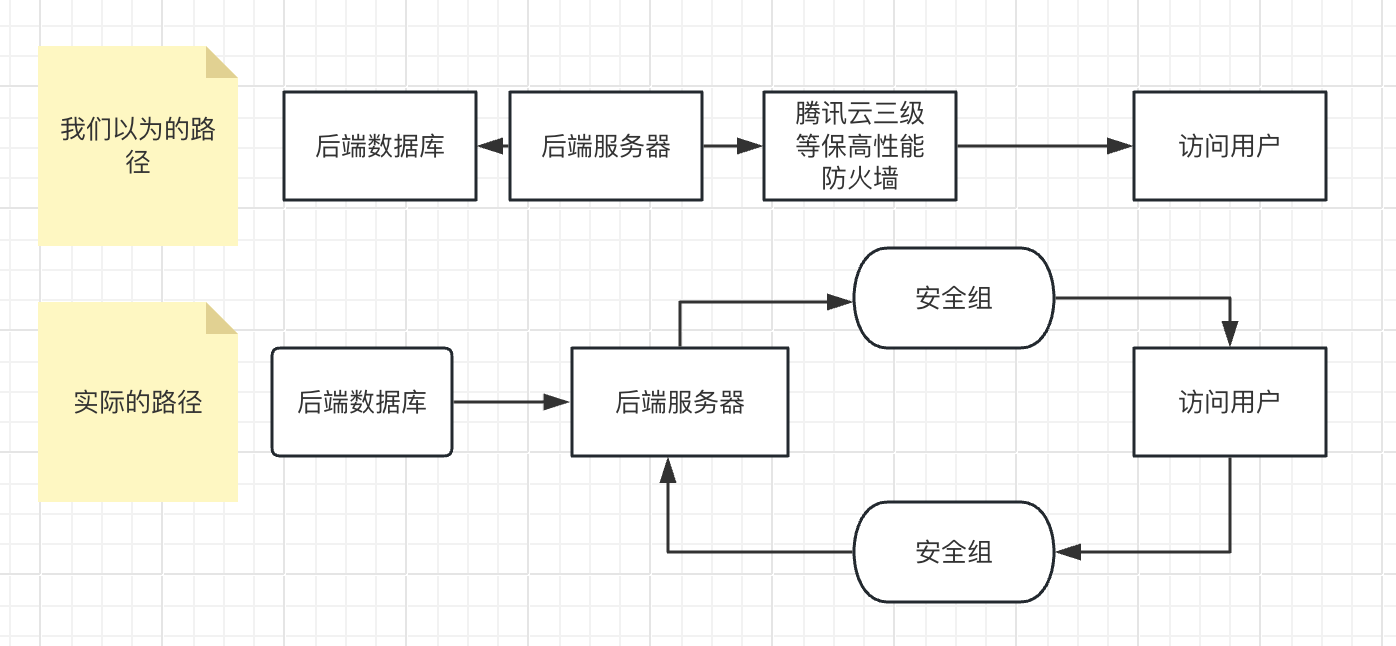

3: Защита уровня 3 Tencent Cloud основана на собственном бизнесе Tencent Cloud, а не на уровне безопасности компьютера на стороне пользователя.

4. Если у вас есть бюджет, вы можете напрямую использовать некоторые портфели продуктов безопасности Tencent Cloud для усиления. Если у вас нет бюджета, вы можете использовать некоторые необходимые средства для обеспечения собственной облачной безопасности, включая, помимо прочего, блокировку. подозрительные IP-сегменты, блокировку необычных портов и ограничение экспорта, мониторинг портов и обеспечение раннего предупреждения, изменение часто используемых удаленных портов, ограничение входящего и исходящего трафика на бизнес-портах, включение стороннего программного обеспечения безопасности и т. д.

5. Установите надежные пароли и регулярно меняйте их. Вместо использования общих комбинаций, таких как Aa 123 и других последовательных или перекрывающихся фраз, используйте необычные пароли, такие как qszL]4?9`E8G, или даже напрямую используйте пары ключей.

6: Теоретически Tencent Cloud поддерживает бесплатную защиту Anti-D в сетях 2G, что указывает на наличие возможностей защиты полосы пропускания, но пользователям нужно только приобрести соответствующие продукты, чтобы получить поддержку более высокой безопасности.

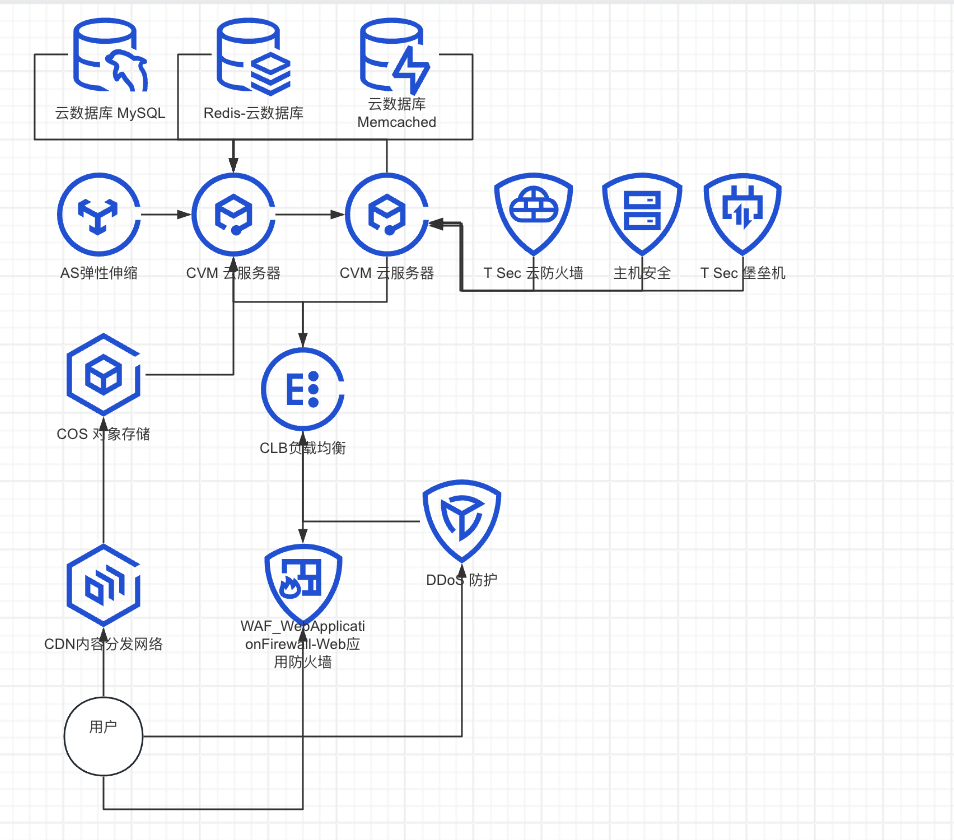

О простом процессе доступа в облаке

Вышеупомянутое является причиной, по которой после покупки машины в облаке вам необходимо приобрести дополнительные продукты, такие как безопасность хоста, облачный брандмауэр, машина-бастион, брандмауэр веб-приложений, защита от DDOS и другие продукты для ее усиления. Из-за условий многое не прорисовано, но тратить деньги на безопасность довольно дорого, как показано ниже:

Вышеупомянутое не включает в себя какие-то сложные сцены. Для наглядности мы сделали несколько простых связей. На самом деле некоторые из них не находятся на одном уровне и предназначены только для справки. Пожалуйста, обратитесь к официальным окончательным инструкциям Tencent Cloud.

Место для обычных пользователей

Только сейчас, когда я писал,Мы видели, что хосты с оплатой по мере использования безопасно находились в автономном режиме.,Поэтому введение о безопасности хоста было удалено.,Потому что я ни за что не куплю месяц только потому, что там объясняется, как работает эта часть.。Подробную информацию см.:https://cloud.tencent.com/document/product/296/12236

Что ж, у нас остался только один вариант.

Делайте ежедневные резервные копии, чтобы иметь возможность быстро восстановиться в случае атаки.

Резервное копирование, резервное копирование и еще раз резервное копирование. Простое и грубое резервное копирование, возможно, не сможет полностью противостоять атакам, но оно, по крайней мере, может уменьшить потери.

Делая снимки образа, снимки диска с данными и т. д., вы можете установить цикл. То же самое справедливо и для баз данных.

Создайте собственное изображение:https://cloud.tencent.com/document/product/213/4942

Создать снимок:https://cloud.tencent.com/document/product/362/5755

Периодические снимки:https://cloud.tencent.com/document/product/362/8191

О резервных точках:https://cloud.tencent.com/document/product/362/73592

Автоматическое резервное копирование базы данных:https://cloud.tencent.com/document/product/236/35172

Недорогое решение для проверки

Используйте сторонние бесплатные приложения безопасности для выполнения антивирусных операций или усиления защиты. Из-за бренда и других причин явных рекомендаций не дается, поэтому вы можете исследовать самостоятельно.

некоторые общие вопросы

- Что мне делать, если я заразился вирусом-вымогателем?

Ответ: Если данные важны, подумайте о том, чтобы потратить деньги на их возврат. Если это не важно, просто переустановите и повторно разверните их. Лишь некоторые вирусы-вымогатели были взломаны некоторыми командами безопасности, и это все равно стоит денег. Могут существовать бесплатные услуги восстановления, но если зашифрованный контент будет поврежден, последствия могут быть более серьезными, поэтому вам придется принять собственное решение.

- Вирусу подвержены только компьютеры Tencent Cloud?

Ответ: До тех пор, пока не будет проведено большое количество статистических проверок, мы не можем сделать прямой вывод о том, что Tencent Cloud подвергся атаке. Судя по методу атаки, нельзя прямо сказать, что она нацелена на машины Tencent Cloud, но это может указывать на то, что IP-адрес раскрыт. Возможно, сканер сканирует IP-сегмент, а затем выполняет взлом словаря. Теоретически для блокировки такого поведения можно использовать соответствующие продукты безопасности. Поведение вторжения включает, помимо прочего, распространенное поведение атак, такое как внедрение на веб-сайты, седлание лошадей, взрыв портов SSH и т. д.

- Почему машина вдруг предлагает заняться майнингом?

Обычно после обновления машины,Добавьте услуги и присоединитесь к плану самостоятельного запуска,Используйте управляющую машину в качестве жаровни, чтобы пополнить вычислительную мощность.,Фоновые программы обычно находятся в системных файлах.,Но устранение неполадок затруднено,Кропотливый,А этот тип вируса вообще обладает способностью реплицироваться и размножаться.,Если данные важны,Рекомендуется реализовать блокировку сети.,Выполните проверку данных и спасение в режиме VNC.,Затем войдите в систему через белый список IP-адресов и другие методы, чтобы скопировать данные в Cos или локальный компьютер (необходимо предотвратить заражение локального компьютера). Переустановите систему сразу после спасения данных,возобновить бизнес,Сделайте последующие попытки восстановления данных.。На таких машинах обычно нет групповых ограничений безопасности или пароль слишком простой.

- Исчезнет ли эта проблема, если я сменю облачного провайдера?

Можно только сказать, что это возможно. Смена поставщиков облачных услуг означает, что изменилась системная среда, IP-адрес и т. д. Однако, если злоумышленник получит IP-адрес с помощью IP-адреса обратного разрешения доменного имени, то IP-адрес можно снова взломать. атаку еще можно продолжить. Можно лишь сказать, что если злоумышленник сделал это не намеренно, а просто атаковал, перехватив IP-сегмент, то смена производителя в целом эквивалентна смене IP-сегмента. Избежать атаки можно, но возможно и его сканирование. снова.

- Может ли покупка продуктов безопасности решить эту проблему, например, покупка профессиональной версии системы безопасности хоста?

Ответ: Не совсем,Следует отметить, что,Область его действия подробно объясняется во введении в безопасность хоста.,На приведенном выше эскизе архитектуры также показана роль нескольких продуктов безопасности в различных измерениях. могу только сказать,Безопасность хоста может конкретно решить такие проблемы, как взлом паролей.。Но он не может противостоять другим атакам со стороны бизнеса.。Подробную информацию о защите хоста см.:https://cloud.tencent.com/document/product/296/2221

- Я хочу решить эту проблему раз и навсегда

Этого не может обещать даже команда старших экспертов по безопасности! Безопасность быстро меняется, и 0days обнаруживаются каждый день. Если злоумышленники первыми обнаружат и воспользуются 0day, то, если не будут вложены серьезные средства защиты активов, как правило, невозможно будет успешно атаковать, затем исправить, а затем отследить и усилить. Поэтому безопасность — вечная тема. Теоретически, если есть специалисты по безопасности, которые различными способами усиливают профилактику и дежурят по очереди 24 часа в сутки, риск можно свести к минимальной вероятности. Заметьте, это не означает, что это так. на 100% безопасно. Можно только сказать, что вероятность несчастных случаев бесконечно близка к 0.

Дополнение к программам-вымогателям:https://cloud.tencent.com/developer/article/1987165

Неразрушающее увеличение изображений одним щелчком мыши, чтобы сделать их более четкими артефактами искусственного интеллекта, включая руководства по установке и использованию.

Копикодер: этот инструмент отлично работает с Cursor, Bolt и V0! Предоставьте более качественные подсказки для разработки интерфейса (создание навигационного веб-сайта с использованием искусственного интеллекта).

Новый бесплатный RooCline превосходит Cline v3.1? ! Быстрее, умнее и лучше вилка Cline! (Независимое программирование AI, порог 0)

Разработав более 10 проектов с помощью Cursor, я собрал 10 примеров и 60 подсказок.

Я потратил 72 часа на изучение курсорных агентов, и вот неоспоримые факты, которыми я должен поделиться!

Идеальная интеграция Cursor и DeepSeek API

DeepSeek V3 снижает затраты на обучение больших моделей

Артефакт, увеличивающий количество очков: на основе улучшения характеристик препятствия малым целям Yolov8 (SEAM, MultiSEAM).

DeepSeek V3 раскручивался уже три дня. Сегодня я попробовал самопровозглашенную модель «ChatGPT».

Open Devin — инженер-программист искусственного интеллекта с открытым исходным кодом, который меньше программирует и больше создает.

Эксклюзивное оригинальное улучшение YOLOv8: собственная разработка SPPF | SPPF сочетается с воспринимаемой большой сверткой ядра UniRepLK, а свертка с большим ядром + без расширения улучшает восприимчивое поле

Популярное и подробное объяснение DeepSeek-V3: от его появления до преимуществ и сравнения с GPT-4o.

9 основных словесных инструкций по доработке академических работ с помощью ChatGPT, эффективных и практичных, которые стоит собрать

Вызовите deepseek в vscode для реализации программирования с помощью искусственного интеллекта.

Познакомьтесь с принципами сверточных нейронных сетей (CNN) в одной статье (суперподробно)

50,3 тыс. звезд! Immich: автономное решение для резервного копирования фотографий и видео, которое экономит деньги и избавляет от беспокойства.

Cloud Native|Практика: установка Dashbaord для K8s, графика неплохая

Краткий обзор статьи — использование синтетических данных при обучении больших моделей и оптимизации производительности

MiniPerplx: новая поисковая система искусственного интеллекта с открытым исходным кодом, спонсируемая xAI и Vercel.

Конструкция сервиса Synology Drive сочетает проникновение в интрасеть и синхронизацию папок заметок Obsidian в облаке.

Центр конфигурации————Накос

Начинаем с нуля при разработке в облаке Copilot: начать разработку с минимальным использованием кода стало проще

[Серия Docker] Docker создает мультиплатформенные образы: практика архитектуры Arm64

Обновление новых возможностей coze | Я использовал coze для создания апплета помощника по исправлению домашних заданий по математике

Советы по развертыванию Nginx: практическое создание статических веб-сайтов на облачных серверах

Feiniu fnos использует Docker для развертывания личного блокнота Notepad

Сверточная нейронная сеть VGG реализует классификацию изображений Cifar10 — практический опыт Pytorch

Начало работы с EdgeonePages — новым недорогим решением для хостинга веб-сайтов

[Зона легкого облачного игрового сервера] Управление игровыми архивами